Pytanie 1

Jaką maksymalną liczbę hostów można przypisać w sieci o adresie IP klasy B?

Wynik: 13/40 punktów (32,5%)

Wymagane minimum: 20 punktów (50%)

Jaką maksymalną liczbę hostów można przypisać w sieci o adresie IP klasy B?

Cookie to plik

Który komponent mikroprocesora odpowiada m.in. za odczytywanie instrukcji z pamięci oraz generowanie sygnałów kontrolnych?

Według przedstawionego cennika, średni wydatek na zakup sprzętu do stanowiska komputerowego wynosi

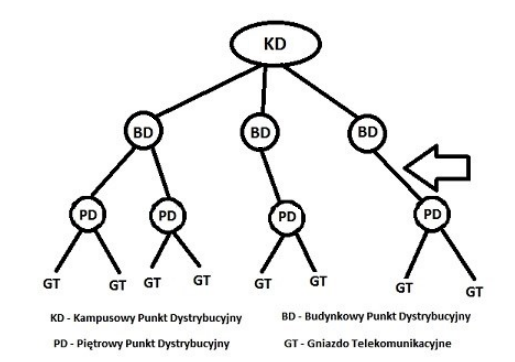

Strzałka na diagramie ilustrującym schemat systemu sieciowego według normy PN-EN 50173 wskazuje na rodzaj okablowania

Jakie jest ciało odpowiedzialne za publikację dokumentów RFC (Request For Comments), które określają zasady rozwoju Internetu?

Jaką wartość ma liczba 5638 zapisana w systemie szesnastkowym?

Poprzez polecenie dxdiag uruchomione w wierszu poleceń Windows można

Która z poniższych czynności konserwacyjnych jest specyficzna tylko dla drukarki laserowej?

Wykonanie na komputerze z systemem Windows kolejno poleceń ```ipconfig /release``` oraz ```ipconfig /renew``` umożliwi zweryfikowanie, czy usługa w sieci funkcjonuje poprawnie

W lokalnej sieci protokołem odpowiedzialnym za dynamiczną konfigurację adresów IP jest

Na ilustracji pokazano tylną część panelu

Liczbie 16 bitowej 0011110010101110 wyrażonej w systemie binarnym odpowiada w systemie szesnastkowym liczba

Co należy zrobić w pierwszej kolejności, gdy dysza w drukarce atramentowej jest zaschnięta z powodu długotrwałych przestojów?

Który z poniższych systemów operacyjnych nie jest wspierany przez system plików ext4?

Jakie z podanych urządzeń stanowi część jednostki centralnej?

Na rysunku ukazano diagram

Który typ drukarki stosuje metodę przenoszenia stałego pigmentu z taśmy na papier odporny na wysoką temperaturę?

Który z podanych programów pozwoli na stworzenie technicznego rysunku ilustrującego plan instalacji logicznej sieci lokalnej w budynku?

Aby zapewnić maksymalną ochronę danych przy użyciu dokładnie 3 dysków, powinny one być przechowywane w macierzy RAID

Magistrala PCI-Express stosuje do przesyłania danych metodę komunikacji

Który aplet w panelu sterowania systemu Windows 7 pozwala na ograniczenie czasu, jaki użytkownik spędza przed komputerem?

W normie PN-EN 50174 nie znajdują się wytyczne dotyczące

Jakie funkcje pełni protokół ARP (Address Resolution Protocol)?

Dostosowanie ustawień parametrów TCP/IP urządzenia na podstawie adresu MAC karty sieciowej jest funkcją protokołu

Jak będzie wyglądać liczba 29A16 w systemie binarnym?

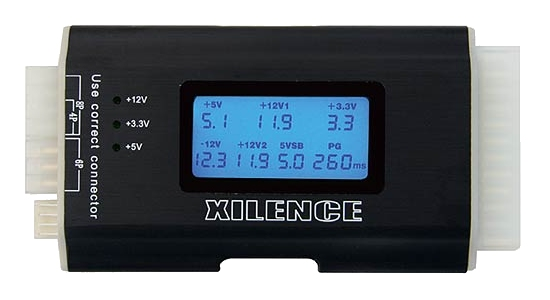

Przy użyciu urządzenia przedstawionego na ilustracji można sprawdzić działanie

Podczas zmiany ustawień rejestru Windows w celu zapewnienia bezpieczeństwa operacji, na początku należy

Przy pomocy testów statycznych okablowania można zidentyfikować

Najwyższy stopień zabezpieczenia sieci bezprzewodowej zapewnia szyfrowanie

Na diagramie okablowania strukturalnego przy jednym z komponentów znajduje się oznaczenie MDF. Z którym punktem dystrybucji jest powiązany ten komponent?

Który port stosowany jest przez protokół FTP (File Transfer Protocol) do przesyłania danych?

W czterech różnych sklepach ten sam model komputera oferowany jest w różnych cenach. Gdzie można go kupić najtaniej?

Który z poniższych protokołów służy do zarządzania urządzeniami w sieciach?

Rysunek ilustruje rezultaty sprawdzania działania sieci komputerowej przy użyciu polecenia

Jednym z czynników, dla których zapis na dysku SSD jest szybszy niż na dysku HDD, jest

Kable światłowodowe nie są powszechnie używane w lokalnych sieciach komputerowych z powodu

Jakie narzędzie służy do obserwacji zdarzeń w systemie Windows?

Jaką klasę reprezentuje adres IPv4 w postaci binarnej 00101000 11000000 00000000 00000001?

Jakie urządzenie umożliwia połączenie sieci lokalnej z siecią rozległą?