Pytanie 1

Według normy PN-EN 50174 maksymalna długość trasy kabla poziomego kategorii 6 pomiędzy punktem abonenckim a punktem rozdzielczym w panelu krosowym wynosi

Wynik: 35/40 punktów (87,5%)

Wymagane minimum: 20 punktów (50%)

Według normy PN-EN 50174 maksymalna długość trasy kabla poziomego kategorii 6 pomiędzy punktem abonenckim a punktem rozdzielczym w panelu krosowym wynosi

Ile minimalnie pamięci RAM powinien mieć komputer, aby możliwe było uruchomienie 32-bitowego systemu operacyjnego Windows 7 w trybie graficznym?

Symbol zaprezentowany powyżej, używany w dokumentacji technicznej, wskazuje na

W topologii gwiazdy każde urządzenie działające w sieci jest

Na ilustracji złącze monitora, które zostało zaznaczone czerwoną ramką, będzie współdziałać z płytą główną posiadającą interfejs

Jakiego rodzaju wkręt powinno się zastosować do przymocowania napędu optycznego o szerokości 5,25" w obudowie, która wymaga użycia śrub do mocowania napędów?

Na przedstawionym rysunku widoczna jest karta rozszerzeń z systemem chłodzenia

Bęben działający na zasadzie reakcji fotochemicznych jest wykorzystywany w drukarkach

W systemie Linux, żeby ustawić domyślny katalog domowy dla nowych użytkowników na katalog /users/home/new, konieczne jest użycie polecenia

W standardzie Ethernet 100BaseTX konieczne jest użycie kabli skręconych

Na ilustracji ukazano złącze zasilające

W dokumentacji jednego z komponentów komputera zawarto informację, że urządzenie obsługuje OpenGL. Jakiego elementu dotyczy ta dokumentacja?

Jakie polecenie jest używane do monitorowania statystyk protokołów TCP/IP oraz bieżących połączeń sieciowych w systemach operacyjnych z rodziny Windows?

Komputer prawdopodobnie jest zainfekowany wirusem typu boot. Jakie działanie umożliwi usunięcie wirusa w najbardziej nieinwazyjny sposób dla systemu operacyjnego?

Jakie rozwiązanie techniczne pozwala na transmisję danych z szybkością 1 Gb/s z zastosowaniem światłowodu?

Aby umożliwić jedynie wybranym urządzeniom dostęp do sieci WiFi, konieczne jest w punkcie dostępowym

Jakie oprogramowanie nie jest przeznaczone do diagnozowania komponentów komputera?

Zastosowanie symulacji stanów logicznych w obwodach cyfrowych pozwala na

Komputery K1, K2, K3, K4 są podłączone do interfejsów przełącznika, które są przypisane do VLAN-ów wymienionych w tabeli. Które z tych komputerów mają możliwość komunikacji ze sobą?

| Nazwa komputera | Adres IP | Nazwa interfejsu | VLAN |

| K1 | 10.10.10.1/24 | F1 | VLAN 10 |

| K2 | 10.10.10.2/24 | F2 | VLAN 11 |

| K3 | 10.10.10.3/24 | F3 | VLAN 10 |

| K4 | 10.10.11.4/24 | F4 | VLAN 11 |

Jakie jest tworzywo eksploatacyjne w drukarce laserowej?

Jak nazywa się serwer Windows, na którym zainstalowano usługę Active Directory?

Który protokół przesyła datagramy bez gwarancji ich dostarczenia?

Wskaż technologię stosowaną do zapewnienia dostępu do Internetu w połączeniu z usługą telewizji kablowej, w której światłowód oraz kabel koncentryczny pełnią rolę medium transmisyjnego

Każdy następny router IP na drodze pakietu

Osoba pragnąca jednocześnie drukować dokumenty w wersji oryginalnej oraz trzech kopiach na papierze samokopiującym, powinna nabyć drukarkę

Czym zajmuje się usługa DNS?

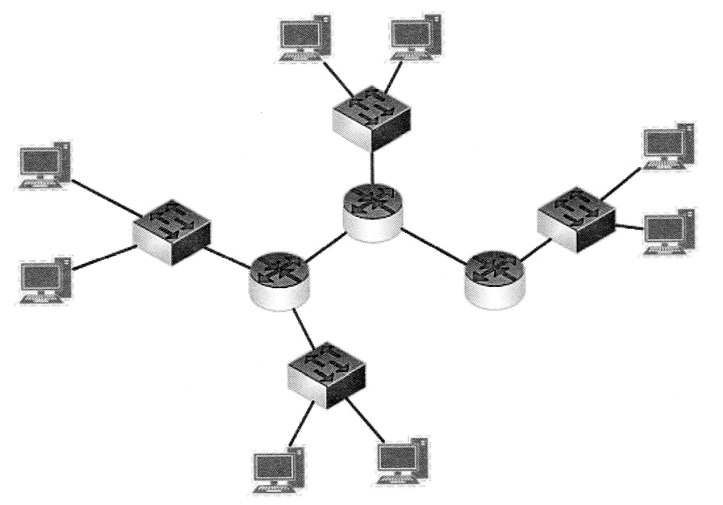

Ile symboli routerów i przełączników występuje na diagramie?

Na załączonym rysunku przedstawiono

Część programu antywirusowego działająca w tle jako kluczowy element zabezpieczeń, mająca na celu nieustanne monitorowanie ochrony systemu komputerowego, to

Określ właściwą sekwencję działań potrzebnych do zamontowania procesora w gnieździe LGA na nowej płycie głównej, która jest odłączona od zasilania?

Zestaw komputerowy przedstawiony powyżej jest niewłaściwy. Jaki komponent nie został wymieniony w tabeli, a jest kluczowy dla prawidłowego funkcjonowania zestawu i powinien zostać dołączony?

Po zainstalowaniu systemu Linux, użytkownik pragnie skonfigurować kartę sieciową poprzez wprowadzenie ustawień dotyczących sieci. Jakie działanie należy podjąć, aby to osiągnąć?

Jak nazywa się pamięć podręczna?

Jaką ochronę zapewnia program antyspyware?

W systemie Windows 7 narzędzie linii poleceń Cipher.exe jest wykorzystywane do

Norma EN 50167 odnosi się do rodzaju okablowania

Urządzenie klienckie automatycznie uzyskuje adres IP od serwera DHCP. W sytuacji, gdy serwer DHCP przestanie działać, karcie sieciowej przydzielony zostanie adres IP z przedziału

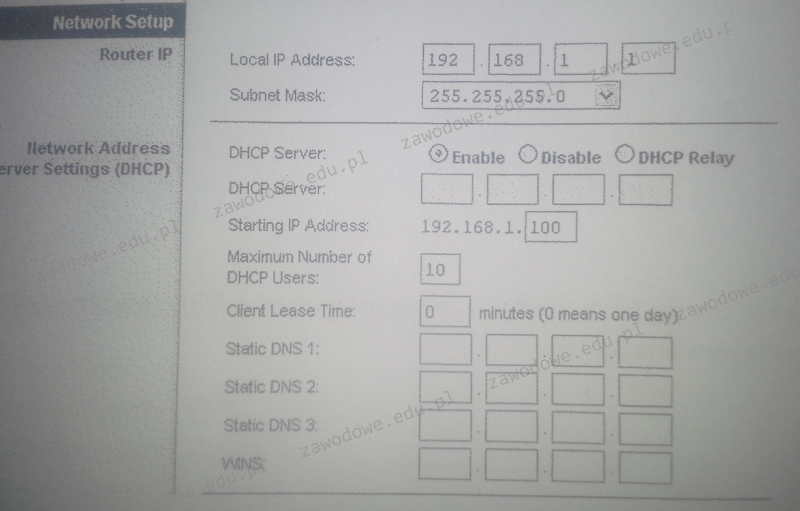

Na przedstawionym zrzucie panelu ustawień rutera można zauważyć, że serwer DHCP

Jakie z podanych urządzeń stanowi część jednostki centralnej?

Jakie porty powinny być odblokowane w ustawieniach firewalla na komputerze, na którym działa usługa serwera WWW?