Pytanie 1

Który z wymienionych algorytmów najczęściej wykorzystuje rekurencję?

Wynik: 37/40 punktów (92,5%)

Wymagane minimum: 20 punktów (50%)

Który z wymienionych algorytmów najczęściej wykorzystuje rekurencję?

Która z wymienionych reguł należy do netykiety?

Jakie stwierdzenie najlepiej tłumaczy cel podziału programu na funkcje (metody)?

Jakie narzędzie jest wykorzystywane do zgłaszania błędów w projektach IT?

Który z wymienionych typów stanowi przykład typu znakowego?

Jakie jest zadanie interpretera?

Który z poniższych elementów UI umożliwia graficzną nawigację pomiędzy różnymi sekcjami aplikacji?

W programowaniu obiektowym odpowiednikami zmiennych oraz funkcji w programowaniu strukturalnym są

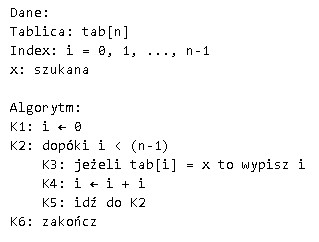

Jaką złożoność obliczeniową posiada podany algorytm?

Jakie są cechy testów interfejsu?

Który z wymienionych składników wchodzi w skład podstawowego wyposażenia środowiska IDE?

Jakie środowisko deweloperskie jest najczęściej używane do programowania w C#?

Jakie zagrożenie związane z użytkowaniem cyberprzestrzeni ma wpływ na zdrowie fizyczne?

Co następuje, gdy błąd nie zostanie uchwycony przez blok catch?

Metoda przeszukiwania w uporządkowanych tablicach, która polega na podzieleniu tablicy na kilka części i wykonywaniu wyszukiwania liniowego tylko w tej części, gdzie może znajdować się poszukiwany element, w języku angielskim jest określana jako

Jakie jest rozwiązanie dla dodawania binarnego liczb 1011 oraz 110?

Jakie są główne różnice między środowiskiem RAD (Rapid Application Development) a klasycznymi IDE w odniesieniu do aplikacji mobilnych?

W celu wdrożenia w aplikacji internetowej mechanizmu zbierania danych statystycznych na komputerach użytkowników, można użyć

Które z poniższych stwierdzeń najlepiej charakteryzuje tablicę asocjacyjną?

Który z wymienionych elementów stanowi przykład zbiorowej ochrony?

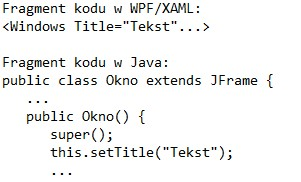

Zaznaczone elementy w przedstawionych obramowaniach mają na celu

Wynikiem wykonania poniższego fragmentu kodu jest wyświetlenie liczb z zakresu od 2 do 20, które są

W jaki sposób definiuje się konstruktor kopiujący w ramach klasy?

Jakie jest podstawowe zadanie wykorzystania frameworka Node.js w aplikacjach internetowych?

Jakie informacje można uzyskać na temat metod w klasie Point?

Jakie z następujących skutków może wystąpić w przypadku naruszenia prawa autorskiego?

Która metoda wyszukiwania potrzebuje posortowanej listy do prawidłowego działania?

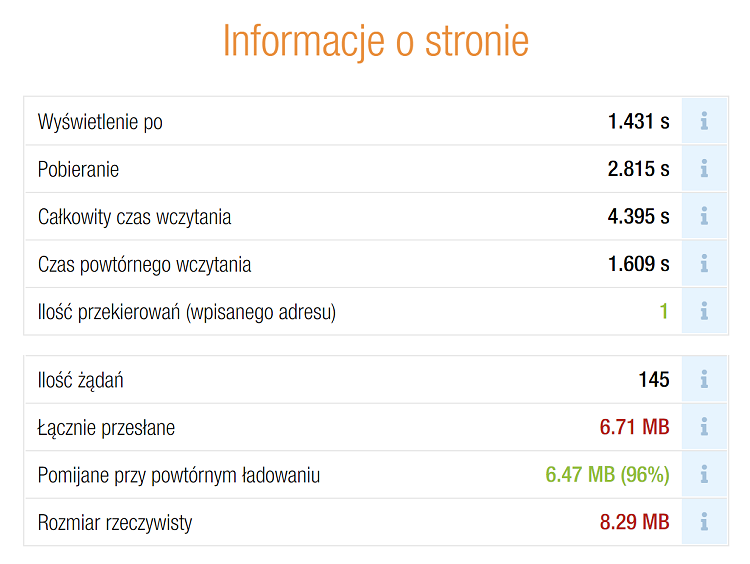

Zaprezentowany diagram ilustruje wyniki przeprowadzonych testów:

Jakie są typowe frameworki/biblioteki używane w aplikacjach webowych?

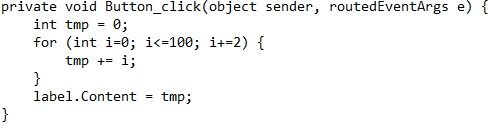

Jaką wartość przyjmie etykieta label po wykonaniu podanego kodu, gdy zostanie on uruchomiony po naciśnięciu przycisku w aplikacji?

Jaki typ złośliwego oprogramowania funkcjonuje w tle, zbierając dane o wprowadzanych hasłach?

Jakie aspekty powinny być brane pod uwagę przy tworzeniu struktury danych dla aplikacji?

Które z podejść do tworzenia aplikacji najlepiej uwzględnia przyszłe zmiany w funkcjonalności?

Jakie jest podstawowe działanie w ochronie miejsca zdarzenia?

Jaka jest podstawowa funkcja narzędzia do zarządzania projektami?

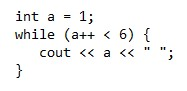

Po uruchomieniu podanego kodu w języku C++ w konsoli pojawi się ciąg liczb

W jakiej sytuacji kolekcja typu lista okaże się bardziej wydajna niż tablica?

Jakie metody umożliwiają przesyłanie danych z serwera do aplikacji front-end?

W jaki sposób można ograniczyć problemy społeczne wynikające z nadmiernego używania internetu?

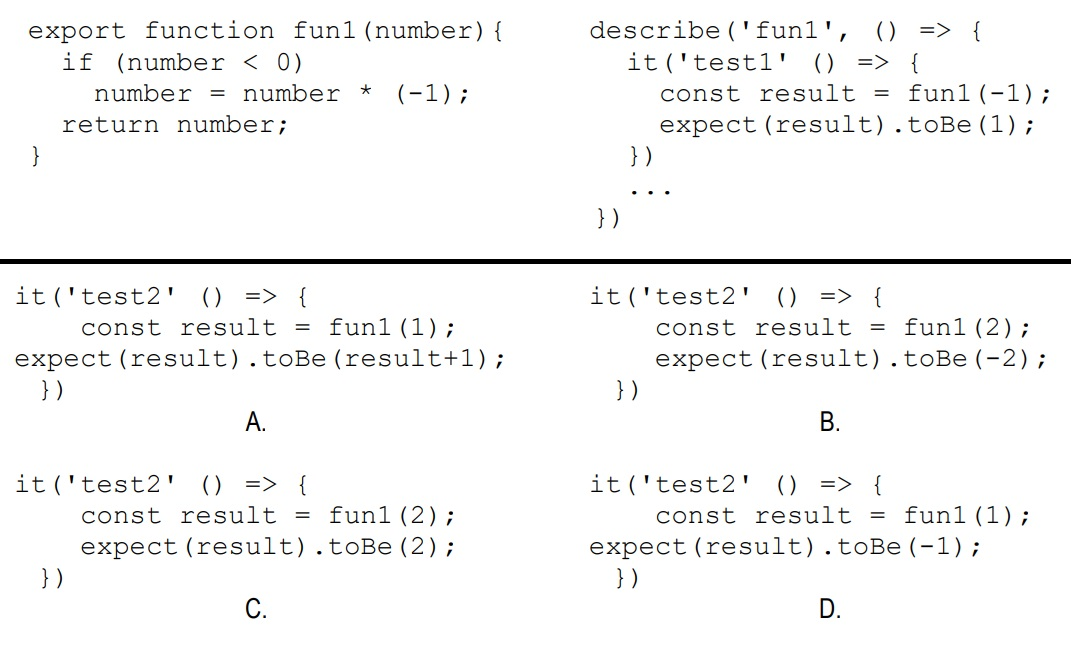

Przedstawione kody zawierają realizację funkcji oraz jeden zdefiniowany test automatyczny, który weryfikuje działanie funkcji w przypadku, gdy argumentem jest liczba ujemna. W miejscu kropek trzeba dodać drugi test, który sprawdzi funkcjonalność funkcji, kiedy argumentem jest liczba dodatnia. Który z poniższych kodów jest odpowiedni do tego testu?