Pytanie 1

Narzędzie chroniące przed nieautoryzowanym dostępem do lokalnej sieci, to

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Narzędzie chroniące przed nieautoryzowanym dostępem do lokalnej sieci, to

Optyczna rozdzielczość to jeden z właściwych parametrów

Program Mozilla Firefox jest udostępniany na zasadach licencji

Podaj nazwę funkcji przełącznika, która pozwala na przypisanie wyższego priorytetu dla przesyłania VoIP?

Która z wymienionych czynności nie jest związana z personalizacją systemu operacyjnego Windows?

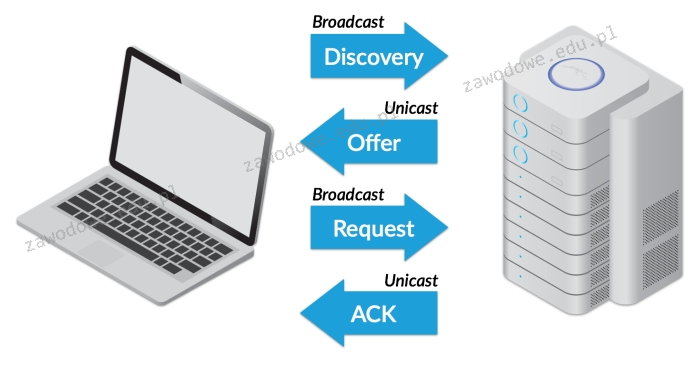

Którego protokołu działanie zostało zaprezentowane na diagramie?

Wydanie w systemie Windows komendy ```ATTRIB -S +H TEST.TXT``` spowoduje

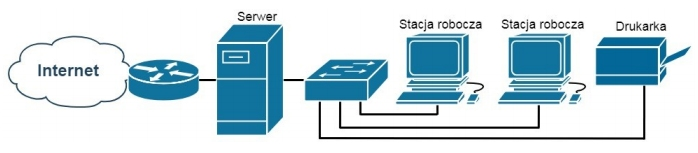

Która funkcja serwera Windows umożliwia użytkownikom końcowym sieci pokazanej na rysunku dostęp do Internetu?

Diagnostykę systemu Linux można przeprowadzić za pomocą komendy

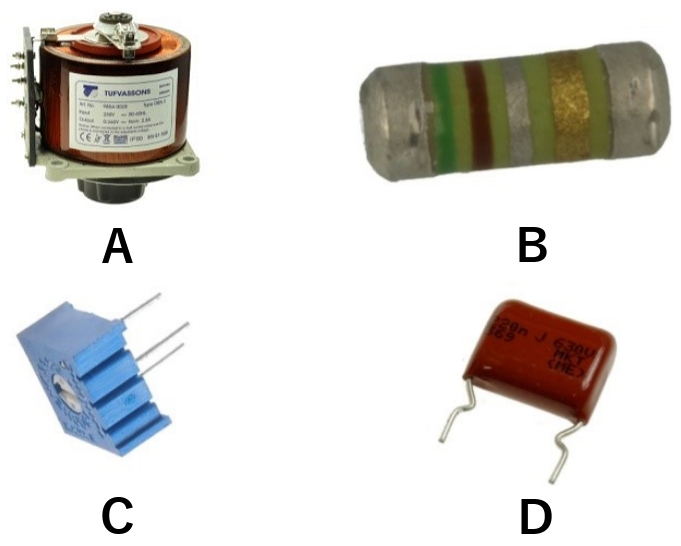

Wskaż ilustrację przedstawiającą kondensator stały?

Jakie jest tworzywo eksploatacyjne w drukarce laserowej?

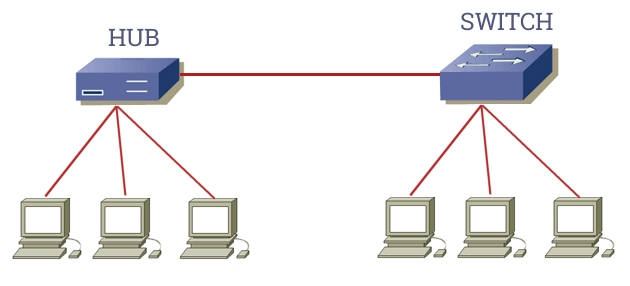

Jakie urządzenie w sieci lokalnej NIE ROZDZIELA obszaru sieci komputerowej na domeny kolizyjne?

Adresy IPv6 są reprezentowane jako liczby

Elementem, który jest odpowiedzialny za utrwalanie tonera na kartce podczas drukowania z drukarki laserowej, jest

Jakie są zasadnicze różnice pomiędzy poleceniem ps a poleceniem top w systemie Linux?

Urządzenie, które pozwala na połączenie hostów w jednej sieci z hostami w różnych sieciach, to

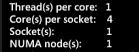

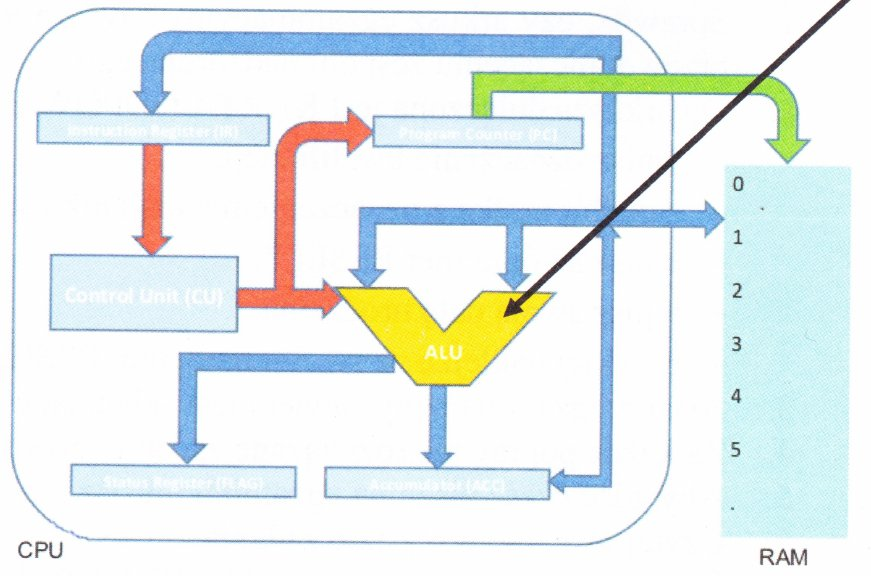

Na diagramie mikroprocesora zidentyfikowany strzałką blok odpowiada za

Wtyczka (modularne złącze męskie) przedstawiona na rysunku stanowi zakończenie przewodu

Jakim protokołem jest realizowana kontrola poprawności transmisji danych w sieciach Ethernet?

Protokół stosowany w sieciach komputerowych do zarządzania zdalnym terminalem w modelu klient-serwer, który nie gwarantuje bezpieczeństwa przekazywanych danych i funkcjonuje tylko w formacie tekstowym, to

Jakie oprogramowanie jest wykorzystywane do kontrolowania stanu dysków twardych?

Partycja w systemie Linux, która tymczasowo przechowuje dane w przypadku niedoboru pamięci RAM, to

Jak nazywa się protokół odpowiedzialny za wysyłkę wiadomości e-mail?

Na ilustracji przedstawiono sieć komputerową w danej topologii

Jakie zastosowanie ma polecenie md w systemie Windows?

Rekord typu A w systemie DNS

Wskaż rodzaj konserwacji, który powinien być przeprowadzony, gdy na wydruku z drukarki atramentowej pojawiają się smugi, kolory są nieprawidłowe lub brakuje niektórych barw.

Internet Relay Chat (IRC) to protokół wykorzystywany do

W dokumentacji jednego z komponentów komputera zamieszczono informację, że to urządzenie obsługuje OpenGL. Jakiego elementu dotyczy ta dokumentacja?

Jakim skrótem określane są czynności samokontroli komputera po uruchomieniu zasilania?

Dane dotyczące kont użytkowników w systemie Linux są przechowywane w pliku

Ile kolizji domenowych występuje w sieci przedstawionej na ilustracji?

Cena wydrukowania jednej strony tekstu to 95 gr, a koszt przygotowania jednej płyty CD wynosi 1,54 zł. Jakie wydatki poniesie firma, tworząca płytę z prezentacjami oraz 120-stronicowy poradnik?

W jaki sposób skonfigurować zaporę Windows, aby spełniała zasady bezpieczeństwa i umożliwiała użycie polecenia ping do weryfikacji komunikacji z innymi urządzeniami w sieci?

Jakie gniazdo w notebooku jest przeznaczone do podłączenia kamery cyfrowej przez interfejs i.Link?

Jaką postać ma liczba dziesiętna 512 w systemie binarnym?

AES (ang. Advanced Encryption Standard) to standard szyfrowania, który?

Na rysunku można zobaczyć schemat topologii fizycznej, która jest kombinacją topologii

W systemie Windows odpowiednikiem macierzy RAID1 jest wolumin

W specyfikacji technicznej płyty głównej znajduje się zapis Supports up to Athlon XP 3000+ processor. Co to oznacza w kontekście obsługi procesorów przez tę płytę główną?