Pytanie 1

W systemie binarnym liczba szesnastkowa 29A będzie przedstawiona jako:

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

W systemie binarnym liczba szesnastkowa 29A będzie przedstawiona jako:

Jakie polecenie oprócz ls może być użyte przez użytkownika systemu Linux do wyświetlenia zawartości katalogu, w tym plików i podkatalogów?

Pomiar strukturalnego okablowania metodą Permanent Link polega na

Z analizy danych przedstawionych w tabeli wynika, że efektywna częstotliwość pamięci DDR SDRAM wynosi 184 styki 64-bitowa magistrala danych Pojemność 1024 MB Przepustowość 3200 MB/s

Jak nazywa się jednostka danych PDU w warstwie sieciowej modelu ISO/OSI?

Umożliwienie stacjom roboczym Windows, OS X oraz Linux korzystania z usług drukowania Linuxa i serwera plików zapewnia serwer

Jakie parametry można śledzić w przypadku urządzenia przy pomocy S.M.A.R.T.?

Wykonanie komendy perfmon w konsoli systemu Windows spowoduje

Aby poprawić niezawodność i efektywność przesyłu danych na serwerze, należy

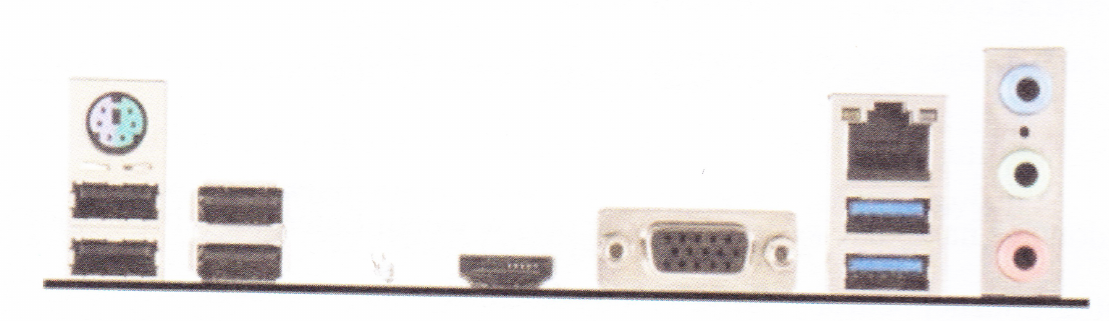

Zidentyfikuj interfejsy znajdujące się na panelu tylnym płyty głównej:

Program do odzyskiwania danych, stosowany w warunkach domowych, umożliwia przywrócenie danych z dysku twardego w sytuacji

Aby zmienić system plików na dysku z FAT32 na NTFS w Windows XP, należy użyć programu

Aby zorganizować pliki na dysku w celu poprawy wydajności systemu, należy:

W ustawieniach haseł w systemie Windows Server została dezaktywowana możliwość wymogu dotyczącego złożoności hasła. Z jakiej minimalnej liczby znaków powinno składać się hasło użytkownika?

Jaką rolę serwera trzeba zainstalować w systemach z linii Windows Server, aby mogła zostać utworzona nowa strona FTP?

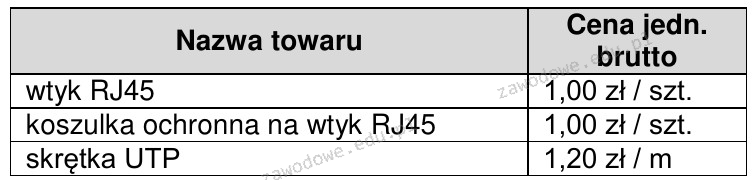

Jakie będą wydatki na materiały potrzebne do produkcji 20 kabli typu patchcord o długości 50 cm?

Do przeprowadzenia ręcznej konfiguracji interfejsu sieciowego w systemie Linux konieczne jest użycie polecenia

Które urządzenie poprawi zasięg sieci bezprzewodowej?

Jakie narzędzie w systemie Windows umożliwia kontrolę prób logowania do systemu?

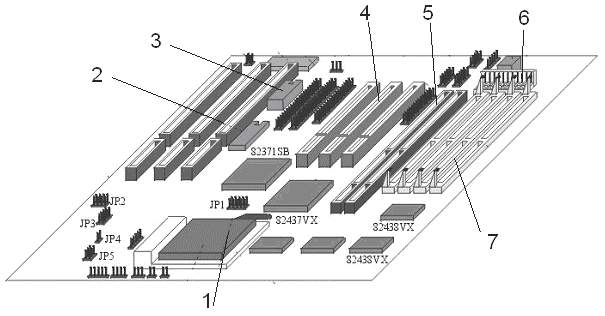

Na schemacie przedstawionej płyty głównej zasilanie powinno być podłączone do gniazda oznaczonego numerem

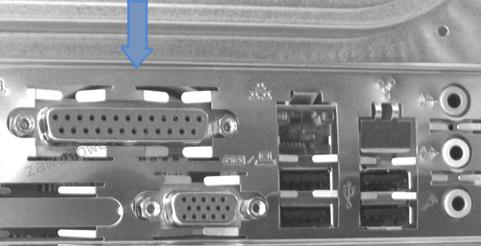

Na ilustracji zaprezentowano porty, które są częścią karty

W systemie Windows odpowiednikiem macierzy RAID 1 jest wolumin o nazwie

Po dokonaniu eksportu klucza HKCU stworzona zostanie kopia rejestru zawierająca dane o konfiguracji

Jak określa się atak w sieci lokalnej, który polega na usiłowaniu podszycia się pod inną osobę?

Na ilustracji widoczne jest urządzenie służące do

Aby stworzyć archiwum danych w systemie operacyjnym Ubuntu, należy użyć programu

W załączonej ramce przedstawiono opis technologii

| Technologia ta to rewolucyjna i nowatorska platforma, która pozwala na inteligentne skalowanie wydajności podsystemu graficznego poprzez łączenie mocy kilku kart graficznych NVIDIA pracujących na płycie głównej. Dzięki wykorzystaniu zastrzeżonych algorytmów oraz wbudowanej w każdy z procesorów graficznych NVIDIA dedykowanej logiki sterującej, która odpowiada za skalowanie wydajności, technologia ta zapewnia do 2 razy (w przypadku dwóch kart) lub 2,8 razy (w przypadku trzech kart) wyższą wydajność niż w przypadku korzystania z pojedynczej karty graficznej. |

Aby stworzyć skompresowane archiwum danych w systemie Linux, jakie polecenie należy zastosować?

Aby poprawić organizację plików na dysku i przyspieszyć działanie systemu, co należy zrobić?

Jaki typ routingu jest najbardziej odpowiedni w złożonych, szybko ewoluujących sieciach?

Po podłączeniu działającej klawiatury do jednego z portów USB nie ma możliwości wyboru awaryjnego trybu uruchamiania systemu Windows. Klawiatura działa prawidłowo dopiero po wystartowaniu systemu w trybie standardowym. Co to sugeruje?

Klient przyniósł do serwisu uszkodzony sprzęt komputerowy. W trakcie procedury odbioru sprzętu, przed rozpoczęciem jego naprawy, serwisant powinien

Kable łączące poziome punkty dystrybucyjne z centralnym punktem dystrybucyjnym określa się jako

Który z adresów protokołu IP w wersji 4 jest poprawny pod względem struktury?

Ile bitów trzeba wydzielić z części hosta, aby z sieci o adresie IPv4 170.16.0.0/16 utworzyć 24 podsieci?

W systemie Linux komenda tty pozwala na

Z powodu uszkodzenia kabla typu skrętka utracono dostęp między przełącznikiem a stacją roboczą. Który instrument pomiarowy powinno się wykorzystać, aby zidentyfikować i naprawić problem bez wymiany całego kabla?

Jaką wartość ma moc wyjściowa (ciągła) zasilacza według parametrów przedstawionych w tabeli?

| Napięcie wyjściowe | +5 V | +3.3 V | +12 V1 | +12 V2 | -12 V | +5 VSB |

| Prąd wyjściowy | 18,0 A | 22,0 A | 18,0 A | 17,0 A | 0,3 A | 2,5 A |

| Moc wyjściowa | 120 W | 336W | 3,6 W | 12,5 W |

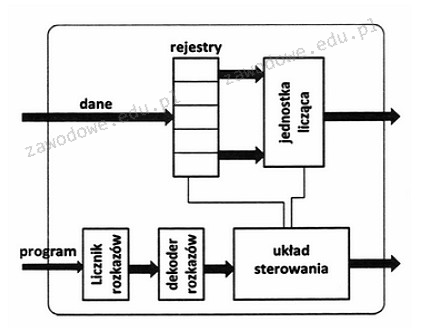

Na schemacie procesora rejestry mają za zadanie przechowywać adres do

Na ilustracji, strzałka wskazuje na złącze interfejsu