Pytanie 1

Możliwą przyczyną usterki drukarki igłowej może być awaria

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Możliwą przyczyną usterki drukarki igłowej może być awaria

Protokół trasowania wewnętrznego, który opiera się na analizie stanu łącza, to

Główną metodą ochrony sieci komputerowej przed zagrożeniem z zewnątrz jest zastosowanie

Informacje ogólne na temat zdarzeń systemowych w systemie Linux są zapisywane w

Jakie są korzyści płynące z użycia systemu plików NTFS?

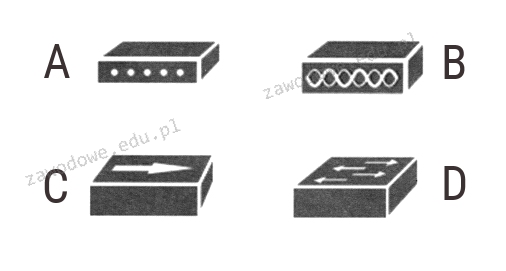

Wskaż rysunek ilustrujący kondensator stały?

Standardowo, w systemie Linux, twardy dysk w standardzie SATA jest oznaczany jako

Problemy związane z zawieszaniem się systemu operacyjnego w trakcie jego uruchamiania są zazwyczaj spowodowane

Pomiar strukturalnego okablowania metodą Permanent Link polega na

Jakie narzędzie w systemie Windows służy do przeglądania informacji dotyczących problemów z systemem?

Która z cyfr w systemie dziesiętnym jest poprawną reprezentacją liczby 10111111 (2)?

Jaką topologię fizyczną stosuje się w sieciach z topologią logiczną Token Ring?

Jakie zdanie charakteryzuje SSH Secure Shell?

Adware to program komputerowy

W ustawieniach haseł w systemie Windows Server została dezaktywowana możliwość wymogu dotyczącego złożoności hasła. Z jakiej minimalnej liczby znaków powinno składać się hasło użytkownika?

Ile maksymalnie kanałów z dostępnego pasma kanałów w standardzie 802.11b może być używanych w Polsce?

Jakie urządzenie ilustruje ten rysunek?

Który symbol reprezentuje przełącznik?

W drukarce laserowej do stabilizacji druku na papierze używane są

Instalacja systemów Linux oraz Windows 7 odbyła się bez żadnych problemów. Systemy zainstalowały się prawidłowo z domyślnymi konfiguracjami. Na tym samym komputerze, przy tej samej specyfikacji, podczas instalacji systemu Windows XP pojawił się komunikat o braku dysków twardych, co może sugerować

Taśma drukująca stanowi kluczowy materiał eksploatacyjny w drukarce

Postcardware to typ

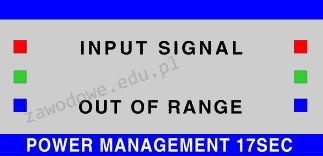

Gdy sprawny monitor zostaje podłączony do innego komputera, na ekranie ukazuje się komunikat widoczny na rysunku. Co powoduje pojawienie się tego komunikatu?

Jakie informacje można uzyskać za pomocą programu Wireshark?

Jakie polecenie w systemie Linux prawidłowo ustawia kartę sieciową, przypisując adres IP oraz maskę sieci dla interfejsu eth1?

W tabeli zaprezentowano parametry trzech dysków twardych w standardzie Ultra320 SCSI. Te dyski są w stanie osiągnąć maksymalny transfer wewnętrzny

| Rotational Speed | 10,025 rpm | ||

| Capacity (Formatted) | 73.5GB | 147GB | 300GB |

| Number of Heads | 2 | 5 | 8 |

| Number of Disks | 1 | 3 | 4 |

| Internal Transfer Rate | Up to 132 MB/s | ||

| Interface Transfer Rate | NP/NC = 320MB/s, FC = 200MB/s | ||

| Buffer Size | |||

| Average Seek (Read/Write) | 4.5/5.0 ms | ||

| Track-to-Track Seek/Read/Write | 0.2ms/0.4ms | ||

| Maximum Seek (Read/Write) | 10/11 ms | ||

| Average Latency | 2.99 ms | ||

| Power Consumption (Idle) | NP/NC = 9.5W, FC = 10.5W | ||

| Acoustic Noise | 3.4 bels | ||

| Shock - Operating/Non-Operating | 65G/225G 2ms | ||

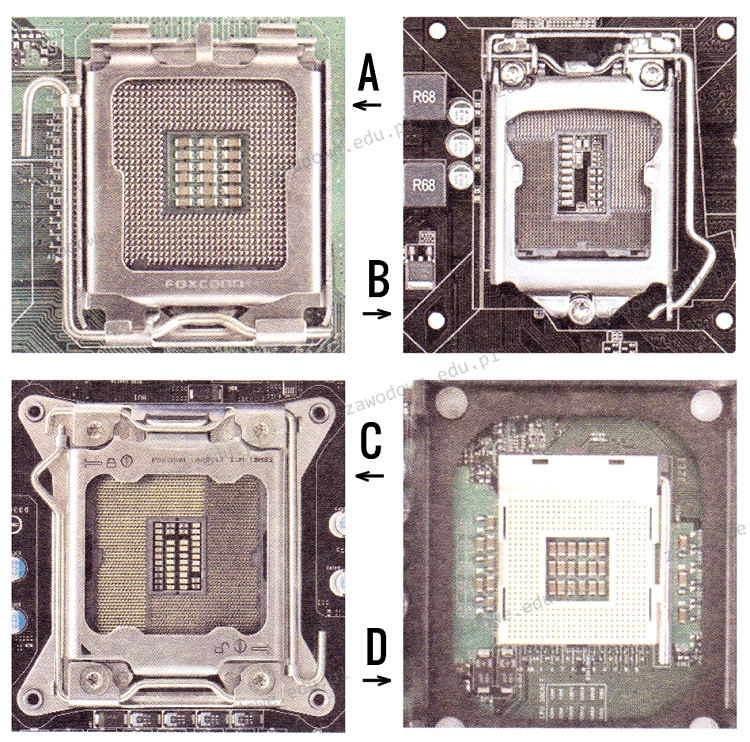

W jakim gnieździe powinien być umieszczony procesor INTEL CORE i3-4350- 3.60 GHz, x2/4, 4MB, 54W, HD 4600, BOX, s-1150?

Elementem aktywnym w elektronice jest

Jakie ustawienia otrzyma interfejs sieciowy eth0 po wykonaniu poniższych komend w systemie Linux?

W adresacji IPv6 standardowy podział długości dla adresu sieci oraz identyfikatora hosta wynosi odpowiednio

Jakie urządzenia wyznaczają granice domeny rozgłoszeniowej?

Ile maksymalnie dysków twardych można bezpośrednio podłączyć do płyty głównej, której fragment specyfikacji jest przedstawiony w ramce?

|

Typ systemu plików, który nie obsługuje tworzenia wewnętrznego rejestru zmian, zwanego księgowaniem, to

Na zdjęciu widoczny jest

Oblicz całkowity koszt kabla UTP Cat 6, który służy do połączenia 5 punktów abonenckich z punktem dystrybucyjnym, wiedząc, że średnia długość między punktem abonenckim a punktem dystrybucyjnym wynosi 8m oraz że cena brutto za 1m kabla to 1zł. W obliczeniach uwzględnij dodatkowy zapas 2m kabla dla każdego punktu abonenckiego.

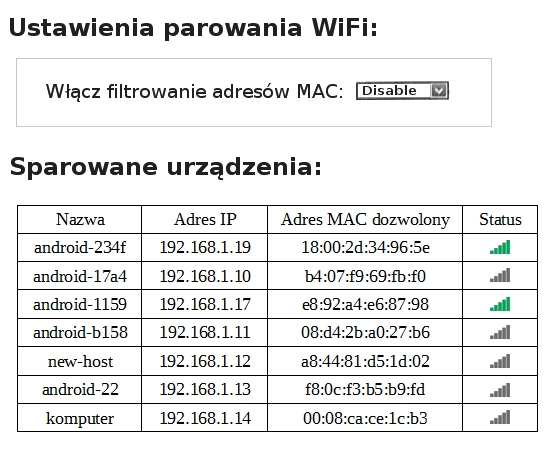

Na rysunku przedstawiono konfigurację urządzenia WiFi. Wskaż, które z poniższych stwierdzeń dotyczących tej konfiguracji jest poprawne?

Który komponent mikroprocesora odpowiada m.in. za odczytywanie instrukcji z pamięci oraz generowanie sygnałów kontrolnych?

W systemie Linux, żeby ustawić domyślny katalog domowy dla nowych użytkowników na katalog /users/home/new, konieczne jest użycie polecenia

Jaki skrót odpowiada poniższej masce podsieci: 255.255.248.0?

Aby system operacyjny mógł szybciej uzyskiwać dostęp do plików zapisanych na dysku twardym, konieczne jest wykonanie