Pytanie 1

Industry Standard Architecture to standard magistrali, który określa, że szerokość szyny danych wynosi:

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Industry Standard Architecture to standard magistrali, który określa, że szerokość szyny danych wynosi:

Która norma w Polsce definiuje zasady dotyczące okablowania strukturalnego?

Zainstalowanie serwera WWW w środowisku Windows Server zapewnia rola

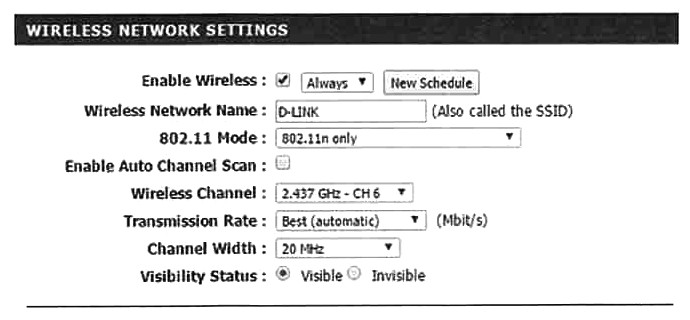

Który z parametrów w ustawieniach punktu dostępowego jest odpowiedzialny za login używany podczas próby połączenia z bezprzewodowym punktem dostępu?

Aby przyznać użytkownikowi w systemie Windows możliwość zmiany czasu systemowego, należy skorzystać z narzędzia

Zamieszczone atrybuty opisują rodzaj pamięci

| Maksymalne taktowanie | 1600 MHz |

| Przepustowość | PC12800 1600MHz |

| Opóźnienie | Cycle Latency CL 9,0 |

| Korekcja | Nie |

| Dual/Quad | Dual Channel |

| Radiator | Tak |

Aby uzyskać dostęp do adresu serwera DNS w ustawieniach karty sieciowej w systemie z rodziny Windows, należy wprowadzić polecenie

Medium transmisyjne oznaczone symbolem S/FTP wskazuje na skrętkę

Które z poniższych stwierdzeń odnosi się do sieci P2P - peer to peer?

Jak nazywa się protokół odpowiedzialny za wysyłkę wiadomości e-mail?

Jaką długość ma adres IP wersji 4?

Klient przyniósł do serwisu uszkodzony sprzęt komputerowy. W trakcie procedury odbioru sprzętu, przed rozpoczęciem jego naprawy, serwisant powinien

Oblicz całkowity koszt brutto usług świadczonych przez serwisanta, uwzględniając koszt dojazdu wynoszący 55,00 zł netto.

Na podstawie wskazanego cennika oblicz, jaki będzie łączny koszt brutto jednego podwójnego natynkowego gniazda abonenckiego w wersji dwumodułowej?

| Lp. | Nazwa | j.m. | Cena jednostkowa brutto |

|---|---|---|---|

| 1. | Puszka natynkowa 45x45mm dwumodułowa | szt. | 4,00 zł |

| 2. | Ramka + suport 45x45mm dwumodułowa | szt. | 4,00 zł |

| 3. | Adapter 22,5x45mm do modułu keystone | szt. | 3,00 zł |

| 4. | Moduł keystone RJ45 kategorii 5e | szt. | 7,00 zł |

Jakie polecenie pozwala na przeprowadzenie aktualizacji do nowszej wersji systemu Ubuntu Linux?

Który z poniższych programów nie jest wykorzystywany do zdalnego administrowania komputerami w sieci?

Który z poniższych elementów jest częścią mechanizmu drukarki atramentowej?

Urządzenia wykorzystujące port USB 2.0 są zasilane napięciem, którego wartość znajduje się w przedziale

Aby w systemie Windows, przy użyciu wiersza poleceń, zmienić partycję FAT na NTFS bez utraty danych, powinno się zastosować polecenie

Kiedy adres IP komputera ma formę 176.16.50.10/26, to jakie będą adres rozgłoszeniowy oraz maksymalna liczba hostów w danej sieci?

W dokumentacji powykonawczej dotyczącej fizycznej oraz logicznej struktury sieci lokalnej powinny być zawarte

Interfejs HDMI w komputerze umożliwia przesyłanie sygnału

W biurowcu należy podłączyć komputer do routera ADSL za pomocą przewodu UTP Cat 5e. Jaka powinna być maksymalna odległość między komputerem a routerem?

Który standard Gigabit Ethernet pozwala na tworzenie segmentów sieci o długości 550 m lub 5000 m przy prędkości transmisji 1 Gb/s?

Adres IP jest zapisany jako cztery grupy liczb, które są oddzielone kropkami

Aby podłączyć kabel w module Keystone, jakie narzędzie należy zastosować?

Brak odpowiedzi na to pytanie.

Jaka jest maksymalna prędkość transferu danych w sieci lokalnej, w której zastosowano przewód UTP kat.5e do budowy okablowania strukturalnego?

Brak odpowiedzi na to pytanie.

W celu zainstalowania serwera proxy w systemie Linux, należy wykorzystać oprogramowanie

Brak odpowiedzi na to pytanie.

Jakie oznaczenie nosi wtyk powszechnie znany jako RJ45?

Brak odpowiedzi na to pytanie.

Jakie parametry mierzy watomierz?

Brak odpowiedzi na to pytanie.

Kluczowy sposób zabezpieczenia danych w sieci komputerowej przed nieautoryzowanym dostępem to

Brak odpowiedzi na to pytanie.

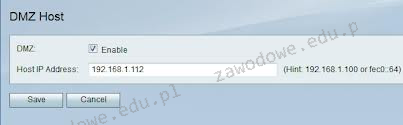

Na ilustracji widać zrzut ekranu ustawień strefy DMZ na routerze. Aktywacja opcji "Enable DMZ" spowoduje, że komputer z adresem IP 192.168.0.106

Brak odpowiedzi na to pytanie.

Aby zapewnić maksymalną ochronę danych przy użyciu dokładnie 3 dysków, powinny one być przechowywane w macierzy RAID

Brak odpowiedzi na to pytanie.

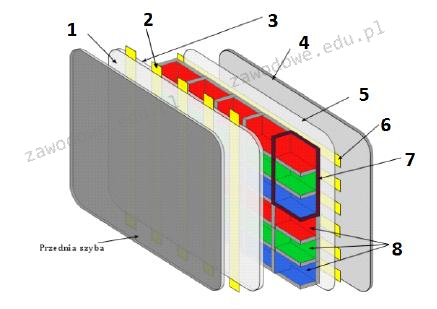

Na diagramie przedstawiającym zasadę funkcjonowania monitora plazmowego numer 6 zaznaczono

Brak odpowiedzi na to pytanie.

W skanerach z systemem CIS źródłem światła oświetlającym dokument jest

Brak odpowiedzi na to pytanie.

Kiedy użytkownik systemu Windows wybiera opcję przywrócenia do określonego punktu, które pliki utworzone po tym punkcie nie będą podlegać zmianom w wyniku tej operacji?

Brak odpowiedzi na to pytanie.

Instalacja systemów Linux oraz Windows 7 przebiegła bez problemów. Oba systemy zainstalowały się prawidłowo z domyślnymi konfiguracjami. Na tym samym komputerze, o tej samej konfiguracji, podczas instalacji systemu Windows XP pojawił się komunikat o braku dysków twardych, co może sugerować

Brak odpowiedzi na to pytanie.

W systemie Windows Professional aby ustawić czas dostępności dla drukarki, należy skorzystać z zakładki

Brak odpowiedzi na to pytanie.

Protokół Transport Layer Security (TLS) jest rozwinięciem standardu

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie Windows dedykowane dla stacji roboczej, umożliwia skonfigurowanie wymagań dotyczących logowania dla wszystkich użytkowników tej stacji roboczej?

Brak odpowiedzi na to pytanie.