Pytanie 1

Polecenie do zmiany adresu MAC karty sieciowej w systemie Linux to

Wynik: 8/40 punktów (20,0%)

Wymagane minimum: 20 punktów (50%)

Polecenie do zmiany adresu MAC karty sieciowej w systemie Linux to

Jakie polecenie należy wydać, aby uzyskać listę plików spełniających dane kryteria?

ACPI to interfejs, który pozwala na

Każdy następny router IP na ścieżce pakietu

Zaproponowany fragment ustawień zapory sieciowej umożliwia przesył danych przy użyciu protokołów ```iptables -A INPUT --protocol tcp --dport 443 -j ACCEPT iptables -A INPUT --protocol tcp --dport 143 -j ACCEPT iptables -A OUTPUT --protocol tcp --dport 443 -j ACCEPT iptables -A OUTPUT --protocol tcp --dport 143 -j ACCEPT```

Tryb działania portu równoległego, oparty na magistrali ISA, który umożliwia transfer danych do 2,4 MB/s, przeznaczony dla skanerów oraz urządzeń wielofunkcyjnych, to

Jakie rozszerzenia mają pliki instalacyjne systemu operacyjnego Linux?

W systemie Linux, aby uzyskać informację o nazwie aktualnego katalogu roboczego, należy użyć polecenia

ARP (Address Resolution Protocol) to protokół, który pozwala na konwersję

Który z wymienionych składników zalicza się do elementów pasywnych sieci?

Złącze zasilacza ATX12V jest przeznaczone do zasilania

Czym zajmuje się usługa DNS?

Możliwość bezprzewodowego połączenia komputera z siecią Internet za pomocą tzw. hotspotu będzie dostępna po zainstalowaniu w nim karty sieciowej posiadającej

W systemie Linux komenda tty pozwala na

Adres IP jest zapisany jako cztery grupy liczb, które są oddzielone kropkami

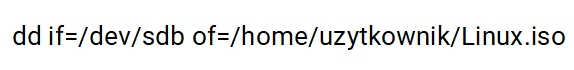

Program o nazwie dd, którego przykład użycia przedstawiono w systemie Linux, umożliwia

Jaki jest poprawny adres podsieci po odjęciu 4 bitów od części hosta w adresie klasowym 192.168.1.0?

Gdy użytkownik systemu Windows nie ma możliwości skorzystania z drukarki, może skorzystać z opcji druku do pliku. Plik utworzony w ten sposób posiada rozszerzenie

Oprogramowanie, które wymaga zatwierdzenia na wyświetlanie reklam lub zakupu pełnej licencji, aby usunąć reklamy, jest dystrybuowane na licencji

Najlepszym sposobem na zabezpieczenie domowej sieci Wi-Fi jest

Dysk twardy IDE wewnętrzny jest zasilany przez połączenie typu

Użytkownicy w sieciach bezprzewodowych mogą być uwierzytelniani zdalnie przy pomocy usługi

Litera S w protokole FTPS odnosi się do zabezpieczania danych przesyłanych poprzez

fps (ang. frames per second) odnosi się bezpośrednio do

Aby podłączyć dysk z interfejsem SAS, konieczne jest użycie kabla przedstawionego na ilustracji

Aby zrealizować alternatywę logiczną z negacją, konieczne jest zastosowanie funktora

Aby skopiować folder c:\test wraz ze wszystkimi podfolderami na przenośny dysk f:\ w systemie Windows 7, jakie polecenie należy zastosować?

Wskaż rysunek ilustrujący symbol używany do oznaczania portu równoległego LPT?

Powszechnie stosowana forma oprogramowania, która funkcjonuje na zasadzie "najpierw wypróbuj, a potem kup", to

Narzędzie pokazane na ilustracji służy do

Kabel typu skrętka, w którym każda para żył jest umieszczona w oddzielnym ekranie z folii, a wszystkie przewody znajdują się w jednym ekranie, ma oznaczenie

Jakie oprogramowanie służy do sprawdzania sterowników w systemie Windows?

Podczas konserwacji i czyszczenia drukarki laserowej, która jest odłączona od zasilania, pracownik serwisu komputerowego może zastosować jako środek ochrony indywidualnej

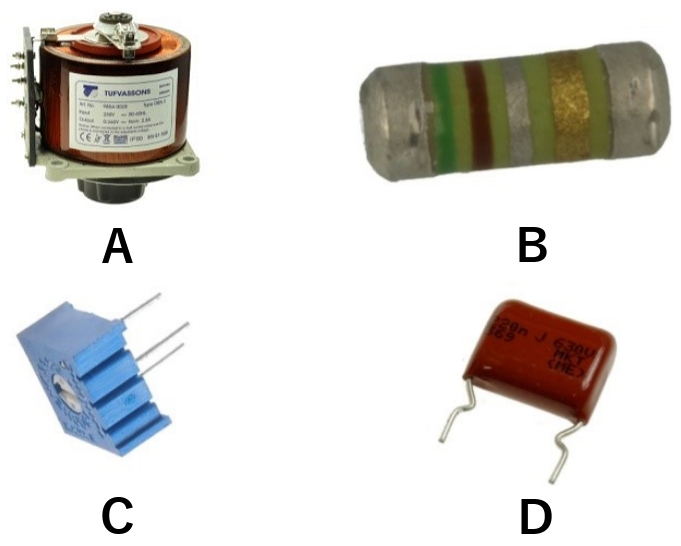

Wskaż ilustrację przedstawiającą kondensator stały?

Na podstawie danych zawartych w tabeli dotyczącej specyfikacji płyty głównej, wskaż maksymalną liczbę kart rozszerzeń, które można zainstalować w magistrali Peripheral Component Interconnect.

Protokół, który konwertuje nazwy domen na adresy IP, to

Jakie protokoły są używane w komunikacji między hostem a serwerem WWW po wpisaniu URL w przeglądarkę internetową hosta?

Wskaż ilustrację obrazującą typowy materiał eksploatacyjny używany w drukarkach żelowych?

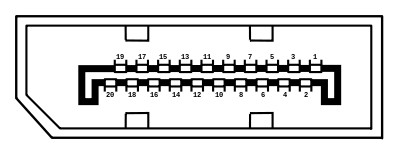

Na ilustracji ukazano port

Zestaw komputerowy przedstawiony powyżej jest niewłaściwy. Jaki komponent nie został wymieniony w tabeli, a jest kluczowy dla prawidłowego funkcjonowania zestawu i powinien zostać dołączony?