Pytanie 1

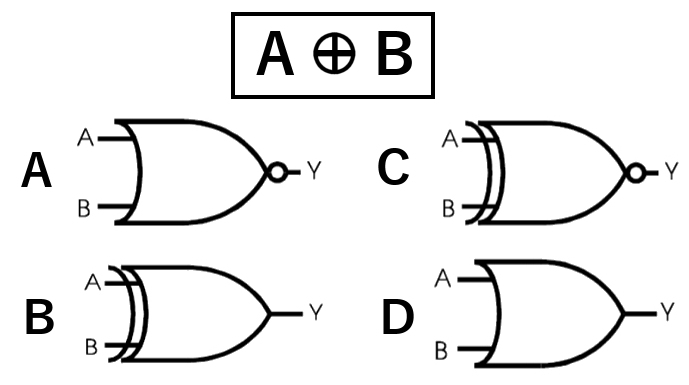

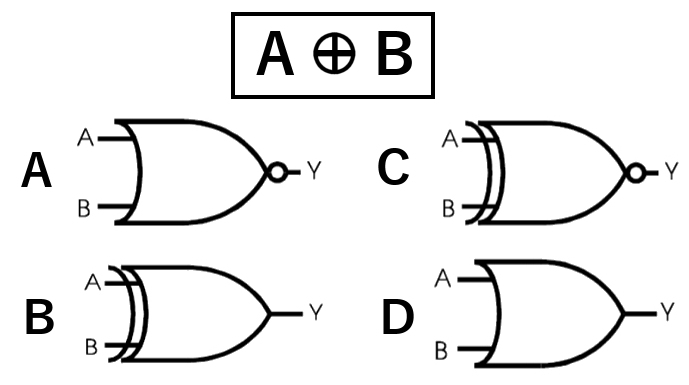

Jaką bramkę logiczną reprezentuje to wyrażenie?

Wynik: 38/40 punktów (95,0%)

Wymagane minimum: 20 punktów (50%)

Jaką bramkę logiczną reprezentuje to wyrażenie?

Jeżeli rozmiar jednostki alokacji wynosi 1024 bajty, to ile klastrów zajmą pliki umieszczone w tabeli na dysku?

| Nazwa | Wielkość |

|---|---|

| Ala.exe | 50 B |

| Dom.bat | 1024 B |

| Wirus.exe | 2 kB |

| Domes.exr | 350 B |

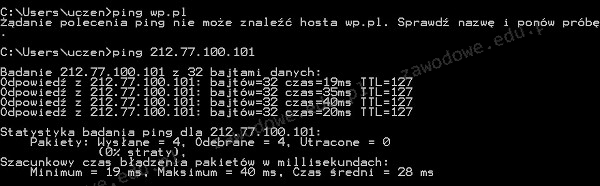

Podczas testowania połączeń sieciowych za pomocą polecenia ping użytkownik otrzymał wyniki przedstawione na rysunku. Jakie może być źródło braku odpowiedzi serwera przy pierwszym teście, zakładając, że domena wp.pl ma adres 212.77.100.101?

Jakie urządzenie powinno się zastosować do podłączenia żył kabla skrętki do gniazda Ethernet?

W jakiej fizycznej topologii sieci komputerowej każdy węzeł ma łączność fizyczną z każdym innym węzłem w sieci?

Na zamieszczonym zdjęciu widać

Aby wykonać ręczne ustawienie interfejsu sieciowego w systemie LINUX, należy użyć polecenia

Osoba korzystająca z systemu Linux, chcąc zweryfikować dysk twardy pod kątem obecności uszkodzonych sektorów, ma możliwość skorzystania z programu

Wskaż rysunek ilustrujący kondensator stały?

Jak określamy atak na sieć komputerową, który polega na łapaniu pakietów przesyłanych w sieci?

Po przeprowadzeniu diagnostyki komputerowej ustalono, że temperatura pracy karty graficznej z wyjściami HDMI oraz D-SUB, zainstalowanej w gnieździe PCI Express komputera stacjonarnego, wynosi 87°C. W związku z tym, serwisant powinien

W trakcie działania komputera doszło do samoczynnego twardego resetu. Przyczyną tego resetu może być najprawdopodobniej

Która struktura partycji pozwala na stworzenie do 128 partycji podstawowych na pojedynczym dysku?

Określenie najlepszej trasy dla połączenia w sieci to

Aby zmienić ustawienia rozruchu komputera w systemie Windows 7 przy użyciu wiersza poleceń, jakie polecenie powinno być użyte?

W systemie DNS, aby powiązać nazwę hosta z adresem IPv4, konieczne jest stworzenie rekordu

W metodzie dostępu do medium CSMA/CD (Carrier Sense Multiple Access with Collision Detection) stacja, która planuje rozpocząć transmisję, nasłuchuje, czy w sieci występuje aktywność, a następnie

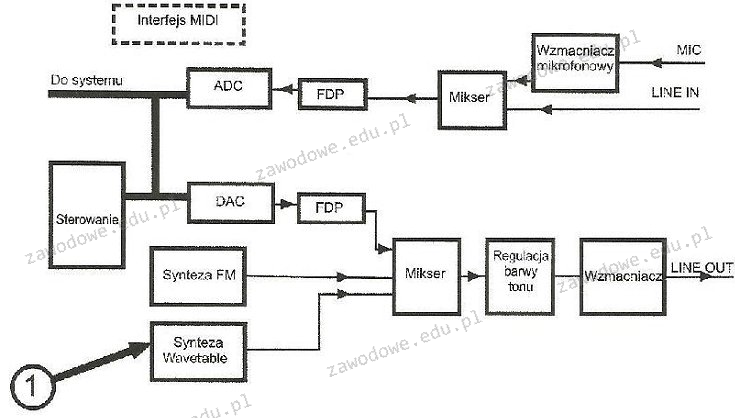

Element wskazany cyfrą 1 na diagramie karty dźwiękowej?

W sieciach bezprzewodowych Ad-Hoc (Independent Basic Service Set) wykorzystywana jest fizyczna struktura

Wynikiem dodawania dwóch liczb binarnych 1101011 oraz 1001001 jest liczba w systemie dziesiętnym

Wykonanie polecenia ipconfig /renew w trakcie ustawiania interfejsów sieciowych doprowadzi do

Komputer stracił łączność z siecią. Jakie działanie powinno być podjęte w pierwszej kolejności, aby naprawić problem?

W trakcie konserwacji oraz czyszczenia drukarki laserowej, która jest odłączona od zasilania, pracownik serwisu komputerowego może zastosować jako środek ochrony osobistej

Uruchomienie systemu Windows jest niemożliwe z powodu awarii oprogramowania. W celu przeprowadzenia jak najmniej inwazyjnej diagnostyki i usunięcia tej usterki, zaleca się

Jakim interfejsem można uzyskać transmisję danych o maksymalnej przepustowości 6 Gb/s?

Tryb działania portu równoległego, oparty na magistrali ISA, który umożliwia transfer danych do 2,4 MB/s, przeznaczony dla skanerów oraz urządzeń wielofunkcyjnych, to

Określ rezultat wykonania zamieszczonego polecenia

| net user Test /expires:12/09/20 |

Aby móc korzystać z telefonu PSTN do nawiązywania połączeń za pośrednictwem sieci komputerowej, należy go podłączyć do

Jaki protokół komunikacyjny jest używany do przesyłania plików w modelu klient-serwer oraz może funkcjonować w dwóch trybach: aktywnym i pasywnym?

To narzędzie może być wykorzystane do

Wskaż sygnał informujący o błędzie karty graficznej w komputerze z BIOS POST od firmy AWARD?

Który system plików powinien być wybrany podczas instalacji Linuxa, aby umożliwić ustalanie uprawnień dla plików i katalogów?

Gdzie w systemie Linux umieszczane są pliki specjalne urządzeń, które są tworzone podczas instalacji sterowników?

Które z urządzeń używanych w sieci komputerowej NIE WPŁYWA na liczbę domen kolizyjnych?

Jakie polecenie w systemie Linux umożliwia wyświetlenie identyfikatora użytkownika?

Według normy JEDEC, napięcie zasilające dla modułów pamięci RAM DDR3L wynosi

Matryce monitorów typu charakteryzują się najmniejszymi kątami widzenia

W systemie Windows przy użyciu polecenia assoc można

Drukarka została zainstalowana w systemie z rodziny Windows. Aby skonfigurować m.in. domyślną orientację druku, ilość stron na arkusz oraz kolory, w trakcie jej ustawiania należy skorzystać z opcji

Co może być przyczyną problemów z wydrukiem z drukarki laserowej przedstawionych na ilustracji?