Pytanie 1

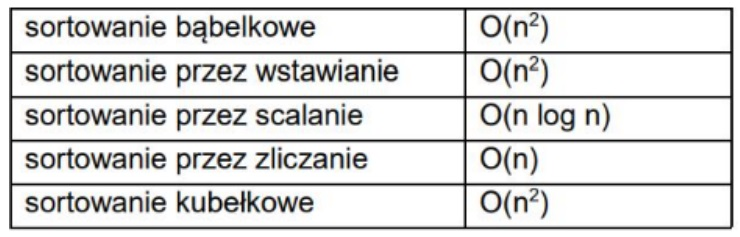

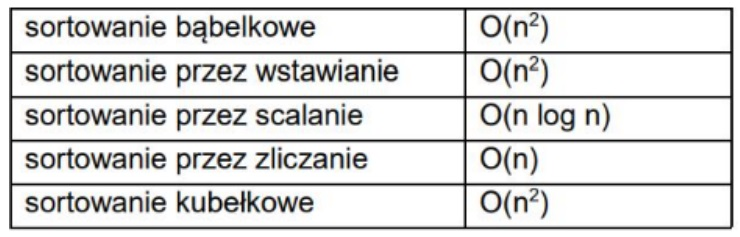

Z analizy złożoności obliczeniowej różnych algorytmów sortowania na dużych zbiorach danych (przekraczających 100 elementów) wynika, że najefektywniejszą metodą jest algorytm sortowania

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

Z analizy złożoności obliczeniowej różnych algorytmów sortowania na dużych zbiorach danych (przekraczających 100 elementów) wynika, że najefektywniejszą metodą jest algorytm sortowania

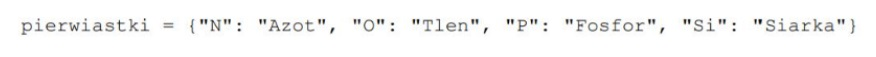

Zapisany kod w języku Python ilustruje

Jakie znaczenie ma poziom dostępności AAA w WCAG 2.0?

Który z poniższych elementów UI umożliwia graficzną nawigację pomiędzy różnymi sekcjami aplikacji?

Czym jest klasa w programowaniu obiektowym?

Wskaż termin, który w języku angielskim odnosi się do "testów wydajnościowych"?

Która z wymienionych metod jest najodpowiedniejsza do wizualizacji procesu podejmowania decyzji?

Jakie polecenie w Gicie jest używane do zapisywania zmian w lokalnym repozytorium?

Do stworzenia zbioru danych potrzebnego do uruchomienia algorytmu sortowania bąbelkowego tablicy, wymagane są przynajmniej następujące typy:

Który z wymienionych elementów stanowi przykład zbiorowej ochrony?

Jakie narzędzie jest najbardziej odpowiednie do identyfikacji błędów w trakcie działania programu?

Jakie jest zastosowanie iteratora w zbiorach?

Jakie narzędzie najlepiej sprawdza się w przekształcaniu liczby szesnastkowej na binarną?

Który algorytm sortowania opiera się na metodzie "dziel i zwyciężaj"?

Jakie cechy posiada model prototypowy w zakresie zarządzania projektami?

Cytat przedstawia charakterystykę metodyki RAD. Pełne znaczenie tego skrótu można przetłumaczyć na język polski jako:

W jakiej sytuacji należy umieścić poszkodowanego w bezpiecznej pozycji bocznej?

Jakie elementy powinny być uwzględnione w dokumentacji testowej aplikacji?

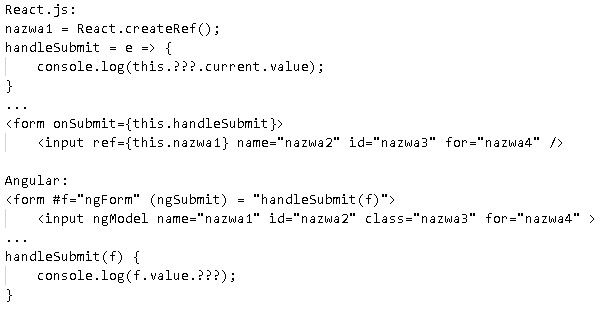

Wykorzystując React.js oraz Angular, stworzono funkcjonalnie równoważne kody źródłowe. Aby móc w metodzie handleSubmit pokazać zawartość kontrolki input w miejscu oznaczonym ???, należy odwołać się do atrybutu o nazwie

Która z wymienionych sytuacji stanowi naruszenie praw autorskich?

W przedsiębiorstwie IT obowiązują określone zasady dotyczące zarządzania projektami, co wskazuje, że firma wykorzystuje model zarządzania

Jakie elementy powinny być ujęte w dokumentacji programu?

Jak określa się proces transferu danych z lokalnego komputera na serwer?

Która z poniższych informacji o pojęciu obiekt jest prawdziwa?

Jakie są cechy testów interfejsu?

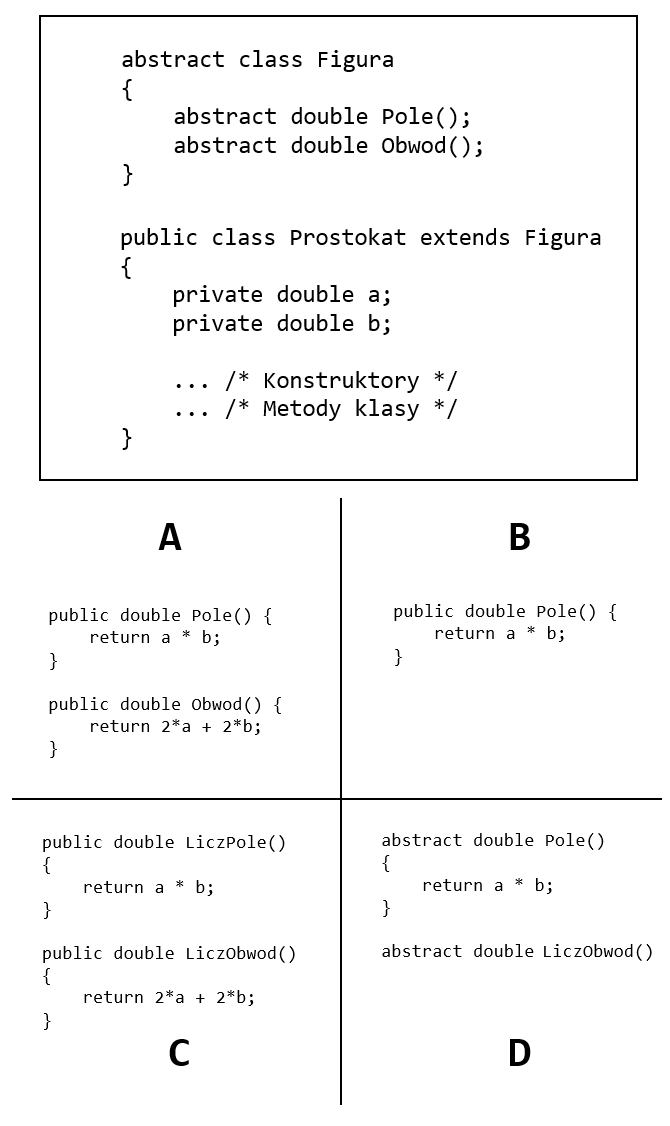

W zaprezentowanym kodzie stworzono abstrakcyjną klasę figura oraz klasę prostokąta, która dziedziczy po niej, zawierającą zdefiniowane pola i konstruktory. Wskaż minimalną wersję implementacji sekcji /* metody klasy */ dla klasy Prostokat:

Jakie jest najważniejsze działanie w trakcie analizy wymagań klienta przed rozpoczęciem realizacji projektu aplikacji?

Programista tworzy system zarządzania buforem drukowania dokumentów. Najnowsze zlecenie drukowania dodawane jest na koniec kolejki, a najstarsze z nich są przekazywane do drukarki. Jaką strukturę danych najłatwiej zastosować w tej sytuacji?

W jakim celu wykorzystuje się diagram Gantta?

Jaką kategorię reprezentuje typ danych "array"?

Jakiego kwalifikatora powinno się użyć dla metody, aby umożliwić do niej dostęp jedynie z wnętrza tej klasy oraz klas dziedziczących, a także, by metoda ta nie była dostępna w żadnej funkcji?

W jakiej metodzie zarządzania projektami nacisk kładzie się na ograniczenie marnotrawstwa?

Które z wymienionych działań, które są częścią procesu kreowania prostej galerii zdjęć w formie aplikacji mobilnej, powinno być realizowane przez zespół?

Jakie środowisko developerskie służy do tworzenia aplikacji na platformę iOS?

Jaką funkcję pełni operator "|" w języku C++?

Który z wymienionych typów danych należy do typu logicznego?

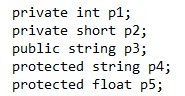

Zaprezentowany kod zawiera pola danej klasy. Które pole (pola) mogą być osiągnięte z poziomu głównego programu poprzez odwołanie się w formie nazwaObiektu.nazwaPola?

Algorytmy, które są wykorzystywane do rozwiązywania problemów przybliżonych lub takich, które nie mogą być opisane za pomocą algorytmu dokładnego, na przykład w prognozowaniu pogody czy identyfikacji nowych wirusów komputerowych, to algorytmy.

Który z protokołów w modelu TCP/IP odpowiada za pewne przesyłanie danych?

Algorytm wyszukiwania sekwencyjnego z wykorzystaniem wartownika opiera się na założeniu, że