Pytanie 1

Jaką licencję musi mieć oprogramowanie, aby użytkownik mógł wprowadzać w nim zmiany?

Wynik: 12/40 punktów (30,0%)

Wymagane minimum: 20 punktów (50%)

Jaką licencję musi mieć oprogramowanie, aby użytkownik mógł wprowadzać w nim zmiany?

W systemie operacyjnym Linux, do konfigurowania sieci VLAN wykorzystuje się polecenie

Jakie oprogramowanie służy do sprawdzania sterowników w systemie Windows?

Jaką licencję ma wolne i otwarte oprogramowanie?

Podczas uruchamiania komputera wyświetla się komunikat CMOS checksum error press F1 to continue press DEL to setup. Naciśnięcie klawisza DEL spowoduje

Zamieszczone atrybuty opisują rodzaj pamięci

| Maksymalne taktowanie | 1600 MHz |

| Przepustowość | PC12800 1600MHz |

| Opóźnienie | Cycle Latency CL 9,0 |

| Korekcja | Nie |

| Dual/Quad | Dual Channel |

| Radiator | Tak |

Aby komputery mogły udostępniać dane w sieci, NIE powinny mieć tych samych

Który protokół należy do bezpołączeniowych protokołów warstwy transportowej?

W usłudze Active Directory, konfigurację składającą się z jednej lub więcej domen, które dzielą wspólny schemat i globalny wykaz, nazywamy

Jakie polecenie w systemie Windows należy użyć, aby ustalić liczbę ruterów pośrednich znajdujących się pomiędzy hostem źródłowym a celem?

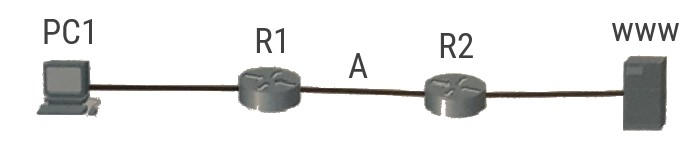

Ramka danych przesyłanych z komputera PC1 do serwera www znajduje się pomiędzy ruterem R1 a ruterem R2 (punkt A). Jakie adresy są w niej zawarte?

Jak można skonfigurować interfejs sieciowy w systemie Linux, modyfikując plik

Jakie są poszczególne elementy adresu globalnego IPv6 typu unicast pokazane na ilustracji?

| IPv6 | ||

|---|---|---|

| 1 | 2 | 3 |

| 48 bitów | 16 bitów | 64 bity |

W dwóch sąsiadujących pomieszczeniach pewnej firmy występują znaczne zakłócenia elektromagnetyczne. Aby zapewnić maksymalną przepustowość w istniejącej sieci LAN, jakie medium transmisyjne powinno być użyte?

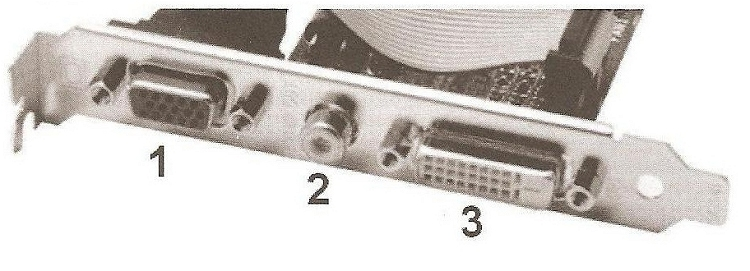

Na ilustracji pokazano porty karty graficznej. Które złącze jest cyfrowe?

Który typ macierzy RAID zapewnia tzw. mirroring dysków?

Jaką maksymalną liczbę hostów można przypisać w sieci o adresie IP klasy B?

Jakie urządzenie powinno być wykorzystane do pomiaru struktury połączeń w sieci lokalnej?

Program CHKDSK jest wykorzystywany do

W systemie Windows Professional aby ustawić czas dostępności dla drukarki, należy skorzystać z zakładki

W komputerze zainstalowano nowy dysk twardy o pojemności 8 TB i podzielono go na dwie partycje, z których każda ma 4 TB. Jaki typ tablicy partycji powinien być zastosowany, aby umożliwić takie partycjonowanie?

W której fizycznej topologii awaria jednego komputera powoduje przerwanie pracy całej sieci?

Jaką wartość dziesiętną ma liczba 11110101(U2)?

Urządzenie pokazane na ilustracji ma na celu

Który standard implementacji sieci Ethernet określa sieć wykorzystującą kabel koncentryczny, z maksymalną długością segmentu wynoszącą 185 m?

W systemie Linux narzędzie, które umożliwia śledzenie trasy pakietów od źródła do celu, pokazując procentowe straty oraz opóźnienia, to

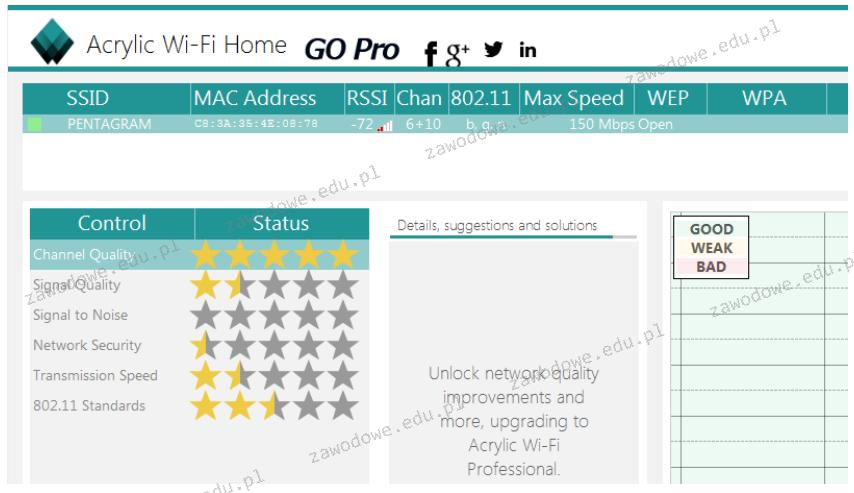

Wykonano test przy użyciu programu Acrylic Wi-Fi Home, a wyniki przedstawiono na zrzucie ekranu. Na ich podstawie można wnioskować, że dostępna sieć bezprzewodowa

Co umożliwia zachowanie jednolitego rozkładu temperatury pomiędzy procesorem a radiatorem?

Jakie narzędzie wykorzystuje się do połączenia pigtaila z włóknami światłowodowymi?

Jakiego parametru wymaga konfiguracja serwera DHCP?

Chusteczki nasączone substancją o właściwościach antystatycznych służą do czyszczenia

Aby zablokować hasło dla użytkownika egzamin w systemie Linux, jakie polecenie należy zastosować?

Który z wymienionych adresów IP nie zalicza się do prywatnych?

Na którym z domyślnych portów realizowana jest komunikacja protokołu ftp?

Thunderbolt stanowi interfejs

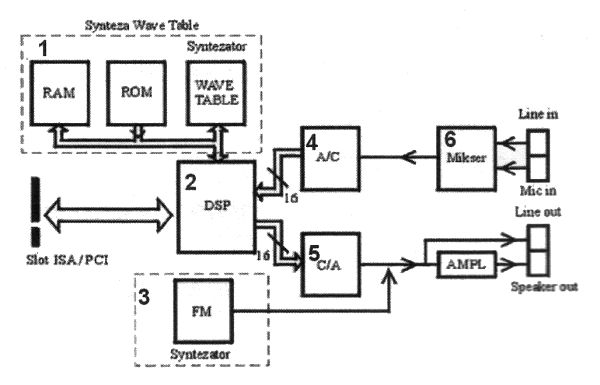

Na diagramie blokowym karty dźwiękowej komponent odpowiedzialny za konwersję sygnału analogowego na cyfrowy jest oznaczony numerem

Aby w systemie Windows nadać użytkownikowi możliwość zmiany czasu systemowego, potrzebna jest przystawka

Jeden długi oraz dwa krótkie sygnały dźwiękowe BIOS POST od firm AMI i AWARD wskazują na wystąpienie błędu

Z jakiej puli adresowej usługa APIPA przypisuje adres IP dla komputera z systemem Windows, jeśli w sieci nie funkcjonuje serwer DHCP?

Który z protokołów jest wykorzystywany w telefonii VoIP?