Pytanie 1

Jak nazywa się urządzenie wskazujące, które współpracuje z monitorami CRT i ma końcówkę z elementem światłoczułym, a jego dotknięcie ekranu monitora skutkuje przesłaniem sygnału do komputera, co umożliwia lokalizację kursora?

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

Jak nazywa się urządzenie wskazujące, które współpracuje z monitorami CRT i ma końcówkę z elementem światłoczułym, a jego dotknięcie ekranu monitora skutkuje przesłaniem sygnału do komputera, co umożliwia lokalizację kursora?

Jakie urządzenie powinno być użyte do połączenia komputerów w układzie gwiazdowym?

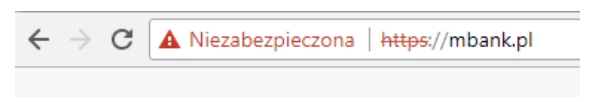

Zidentyfikuj powód pojawienia się komunikatu, który został pokazany na ilustracji

Który z interfejsów stanowi port równoległy?

Aby stworzyć las w strukturze katalogowej AD DS (Active Directory Domain Services), konieczne jest utworzenie przynajmniej

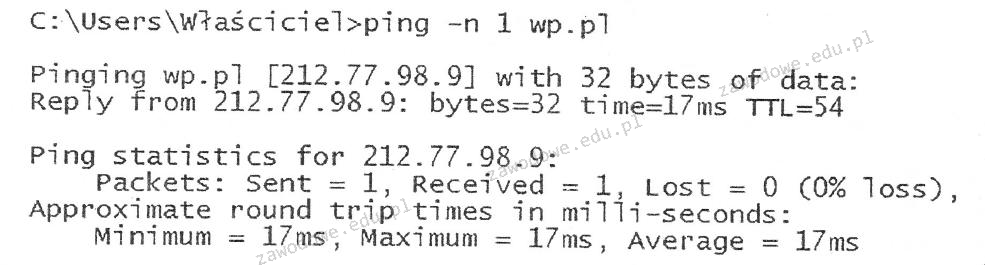

W wyniku realizacji podanego polecenia ping parametr TTL wskazuje na

Jak wygląda sekwencja w złączu RJ-45 według normy TIA/EIA-568 dla zakończenia typu T568B?

Do efektywnego zrealizowania macierzy RAID 1 wymagane jest minimum

System S.M.A.R.T. służy do śledzenia funkcjonowania oraz identyfikacji usterek

Dezaktywacja automatycznych aktualizacji systemu Windows skutkuje

Jakie protokoły są właściwe dla warstwy internetowej w modelu TCP/IP?

Jaką maskę trzeba zastosować, aby podzielić sieć z adresem 192.168.1.0 na 4 podsieci?

Który z protokołów służy do weryfikacji poprawności połączenia między dwoma hostami?

Adres IP jest zapisany jako cztery grupy liczb, które są oddzielone kropkami

Aktywacja opcji Udostępnienie połączenia internetowego w systemie Windows powoduje automatyczne przydzielanie adresów IP dla komputerów (hostów) z niej korzystających. W tym celu używana jest usługa

Złącze SC powinno być zainstalowane na kablu

Do konserwacji elementów optycznych w komputerach zaleca się zastosowanie

Urządzenie, które pozwala na połączenie hostów w jednej sieci z hostami w różnych sieciach, to

Zainstalowanie serwera WWW w środowisku Windows Server zapewnia rola

Funkcja "Mostek sieciowy" w Windows XP Professional umożliwia łączenie różnych

Jaką partycją w systemie Linux jest magazyn tymczasowych danych, gdy pamięć RAM jest niedostępna?

Określ rezultat wykonania zamieszczonego polecenia.

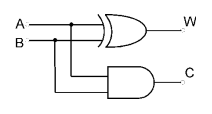

Jakie wartości logiczne otrzymamy w wyniku działania podanego układu logicznego, gdy na wejścia A i B wprowadzimy sygnały A=1 oraz B=1?

Jak określana jest transmisja w obie strony w sieci Ethernet?

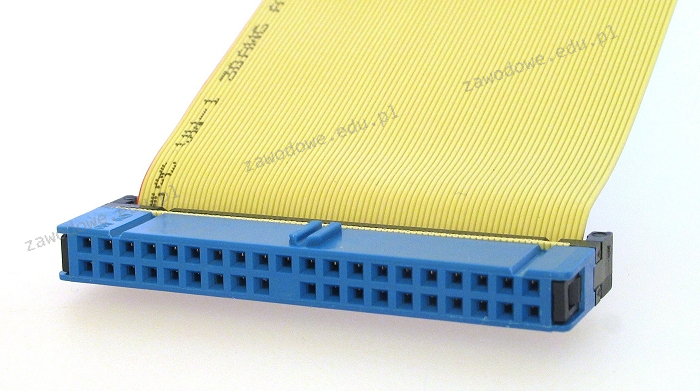

Na ilustracji przedstawiono taśmę (kabel) złącza

Wprowadzając w wierszu poleceń systemu Windows Server komendę convert, można wykonać

Zjawiskiem typowym, które może świadczyć o nadchodzącej awarii twardego dysku, jest wystąpienie

Aby komputery mogły udostępniać dane w sieci, NIE powinny mieć tych samych

Aby system operacyjny mógł szybciej uzyskiwać dostęp do plików zapisanych na dysku twardym, konieczne jest wykonanie

Fizyczna architektura sieci, inaczej określana jako topologia fizyczna sieci komputerowych, definiuje

Aby utworzyć obraz dysku twardego, można skorzystać z programu

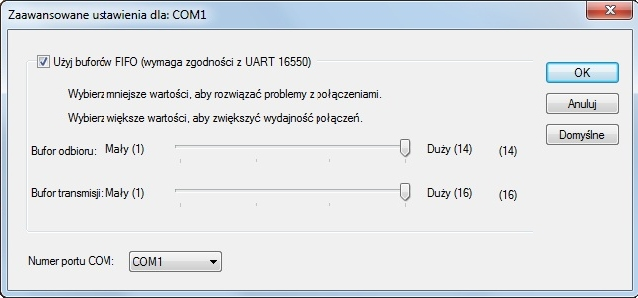

Ustawienia przedstawione na ilustracji odnoszą się do

Jakim protokołem jest realizowana kontrola poprawności transmisji danych w sieciach Ethernet?

Tworzenie zaszyfrowanych połączeń pomiędzy hostami przez publiczną sieć Internet, wykorzystywane w rozwiązaniach VPN (Virtual Private Network), to

Nośniki danych, które są odporne na zakłócenia elektromagnetyczne oraz atmosferyczne, to

Jakie urządzenie powinno się zastosować do podłączenia żył kabla skrętki do gniazda Ethernet?

Który adres IP jest najwyższy w sieci 196.10.20.0/26?

W systemie Linux komenda ifconfig odnosi się do

Umowa, na podstawie której użytkownik ma między innymi dostęp do kodu źródłowego oprogramowania w celu jego analizy i ulepszania, to licencja

Który instrument służy do pomiaru długości oraz tłumienności przewodów miedzianych?