Pytanie 1

Okablowanie wertykalne w sieci strukturalnej łączy

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

Okablowanie wertykalne w sieci strukturalnej łączy

Jaką funkcję pełni punkt dostępowy, aby zabezpieczyć sieć bezprzewodową w taki sposób, aby jedynie urządzenia z wybranymi adresami MAC mogły się do niej łączyć?

W przypadku planowania wykorzystania przestrzeni dyskowej komputera do przechowywania oraz udostępniania danych, takich jak pliki oraz aplikacje dostępne w internecie, a także ich zarządzania, komputer powinien być skonfigurowany jako

Udostępniono w sieci lokalnej jako udział specjalny folder o nazwie egzamin znajdujący się na komputerze o nazwie SERWER_2 w katalogu głównym dysku C:. Jak powinna wyglądać ścieżka dostępu do katalogu egzamin, w którym przechowywany jest folder macierzysty dla konta użytkownika o określonym loginie?

Jakie urządzenie powinno się wykorzystać, aby rozszerzyć zasięg sieci bezprzewodowej w obiekcie?

Adres MAC (Medium Access Control Address) to sprzętowy identyfikator karty sieciowej Ethernet w warstwie modelu OSI

Ile maksymalnie podstawowych partycji możemy stworzyć na dysku twardym używając MBR?

Na ilustracji zaprezentowane jest oznaczenie sygnalizacji świetlnej w dokumentacji technicznej laptopa. Podaj numer kontrolki, która świeci się w czasie ładowania akumulatora?

Jakie polecenie jest wysyłane do serwera DHCP, aby zwolnić wszystkie adresy przypisane do interfejsów sieciowych?

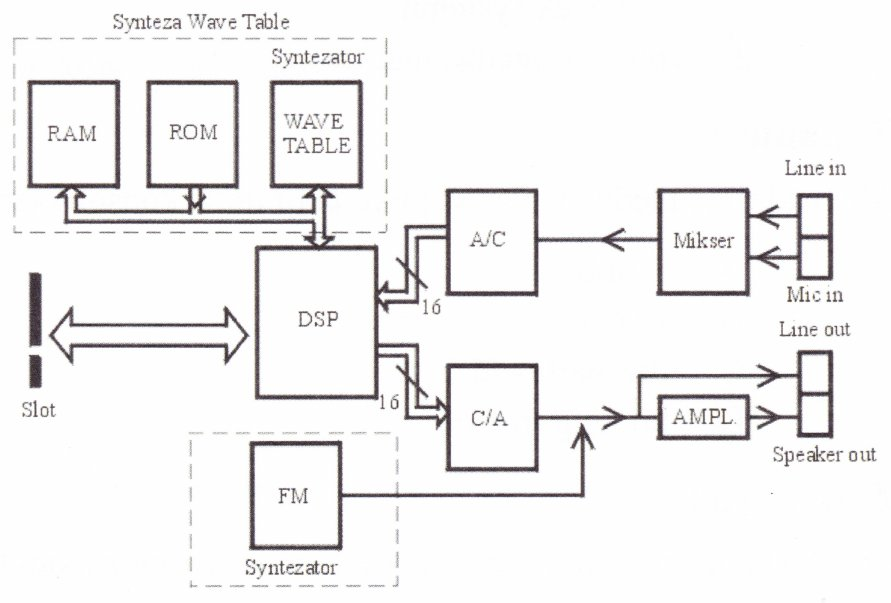

Na ilustracji przedstawiono diagram funkcjonowania

Jakie zastosowanie ma oprogramowanie Microsoft Hyper-V?

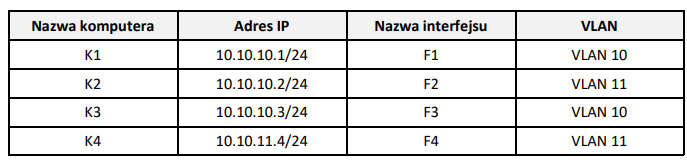

Komputery K1, K2, K3, K4 są podłączone do interfejsów przełącznika, które są przypisane do VLAN-ów wymienionych w tabeli. Które z tych komputerów mają możliwość komunikacji ze sobą?

W systemie Linux polecenie chmod służy do

Sprzęt, na którym można skonfigurować sieć VLAN, to

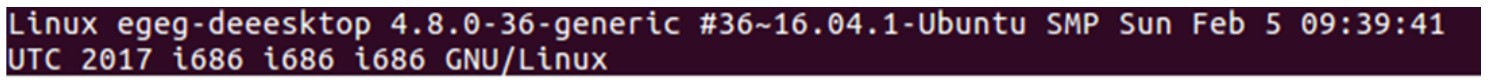

Aby wyświetlić informacje o systemie Linux w terminalu, jakie polecenie należy wprowadzić?

W przypadku adresacji IPv6, zastosowanie podwójnego dwukropka służy do

Protokół ARP (Address Resolution Protocol) służy do konwersji adresu IP na

Możliwości zmiany uprawnień dostępu do plików w systemie Windows 10 można uzyskać za pomocą komendy

Jakie polecenie w systemie operacyjnym Linux służy do monitorowania komunikacji pakietów TCP/IP lub protokołów wysyłanych lub odbieranych w sieci komputerowej, do której podłączony jest komputer użytkownika?

Podczas realizacji procedury POST na wyświetlaczu ukazuje się komunikat "CMOS Battery State Low". Jakie kroki należy podjąć, aby uniknąć pojawiania się tego komunikatu w przyszłości?

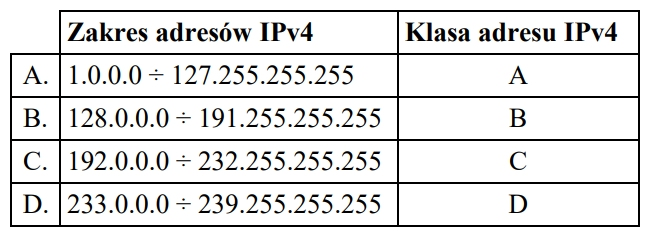

Który zakres adresów IPv4 jest poprawnie przypisany do danej klasy?

Internet Relay Chat (IRC) to protokół wykorzystywany do

W systemie operacyjnym Linux, do konfigurowania sieci VLAN wykorzystuje się polecenie

Zachowanie kopii często odwiedzanych witryn oraz zwiększenie ochrony przez filtrowanie pewnych treści witryn internetowych można osiągnąć dzięki

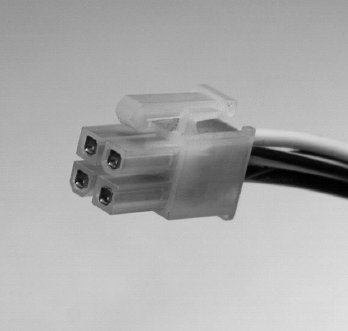

Wtyczka zaprezentowana na fotografie stanowi element obwodu elektrycznego zasilającego

Aby przywrócić dane z sformatowanego dysku twardego, konieczne jest zastosowanie programu

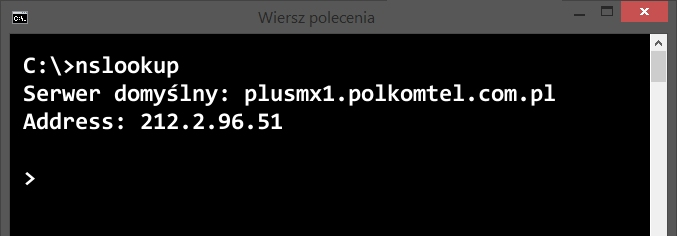

W terminalu systemu operacyjnego wykonano polecenie nslookup. Jaką informację uzyskano?

Konwencja zapisu ścieżki do udziału sieciowego zgodna z UNC (Universal Naming Convention) ma postać

W systemie Linux, żeby ustawić domyślny katalog domowy dla nowych użytkowników na katalog /users/home/new, konieczne jest użycie polecenia

W modelu RGB, kolor w systemie szesnastkowym przedstawia się w ten sposób: ABCDEF. Wartość natężenia koloru niebieskiego w tym zapisie odpowiada liczbie dziesiętnej

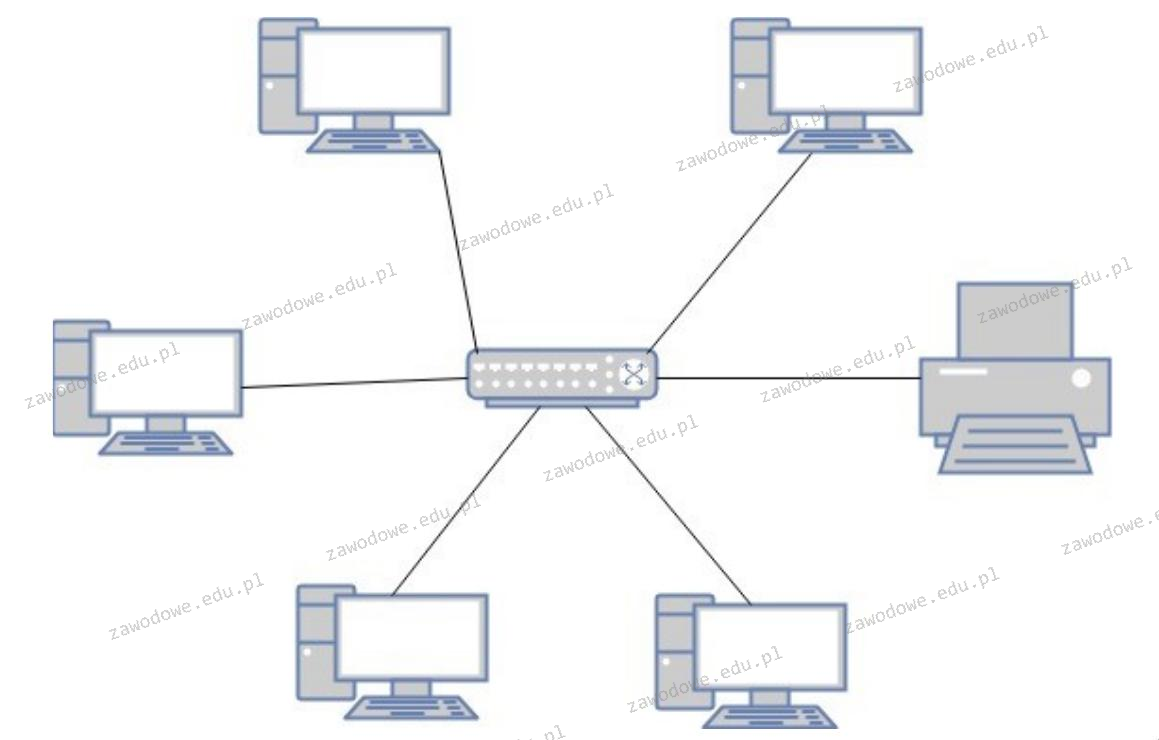

Jaką fizyczną topologię sieci komputerowej przedstawia ilustracja?

Jakie urządzenie służy do pomiaru wartości mocy zużywanej przez komputerowy zestaw?

Jaką funkcję pełni serwer ISA w systemie Windows?

Jakie adresy mieszczą się w zakresie klasy C?

Równoległy interfejs, w którym magistrala składa się z 8 linii danych, 4 linii sterujących oraz 5 linii statusowych, nie zawiera linii zasilających i umożliwia transmisję na odległość do 5 metrów, pod warunkiem, że przewody sygnałowe są skręcane z przewodami masy; w przeciwnym razie limit wynosi 2 metry, nazywa się

Jak nazywa się protokół bazujący na architekturze klient-serwer oraz na modelu żądanie-odpowiedź, który jest używany do transferu plików?

Jakie polecenie powinien wydać root w systemie Ubuntu Linux, aby zaktualizować wszystkie pakiety (cały system) do najnowszej wersji, łącznie z nowym jądrem?

W systemie Linux uruchomiono skrypt z czterema argumentami. Jak można uzyskać dostęp do listy wszystkich wartości w skrypcie?

Kluczowym mechanizmem zabezpieczającym dane przechowywane na serwerze jest

Nowe komponenty komputerowe, takie jak dyski twarde czy karty graficzne, są umieszczane w metalizowanych opakowaniach foliowych, których głównym celem jest zabezpieczenie