Pytanie 1

Okablowanie pionowe w sieci strukturalnej łączy się

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Okablowanie pionowe w sieci strukturalnej łączy się

Wskaź na zakres adresów IP klasy A, który jest przeznaczony do prywatnej adresacji w sieciach komputerowych?

Ile punktów abonenckich (2 x RJ45) powinno być zainstalowanych w biurze o powierzchni 49 m2, zgodnie z normą PN-EN 50167?

Aby telefon VoIP działał poprawnie, należy skonfigurować adres

Dodatkowe właściwości wyniku operacji przeprowadzanej przez jednostkę arytmetyczno-logiczna ALU zawiera

Aby zmagazynować 10 GB danych na pojedynczej płycie DVD, jaki typ nośnika powinien być wykorzystany?

Redukcja liczby jedynek w masce pozwoli na zaadresowanie

Funkcja systemu operacyjnego, która umożliwia jednoczesne uruchamianie wielu aplikacji w trybie podziału czasu, z tym że realizacja tego podziału odbywa się przez same aplikacje, nosi nazwę

Jakie oznaczenie nosi wtyk powszechnie znany jako RJ45?

NOWY, GOTOWY, OCZEKUJĄCY oraz AKTYWNY to

Symbol przedstawiony na ilustracji oznacza rodzaj złącza

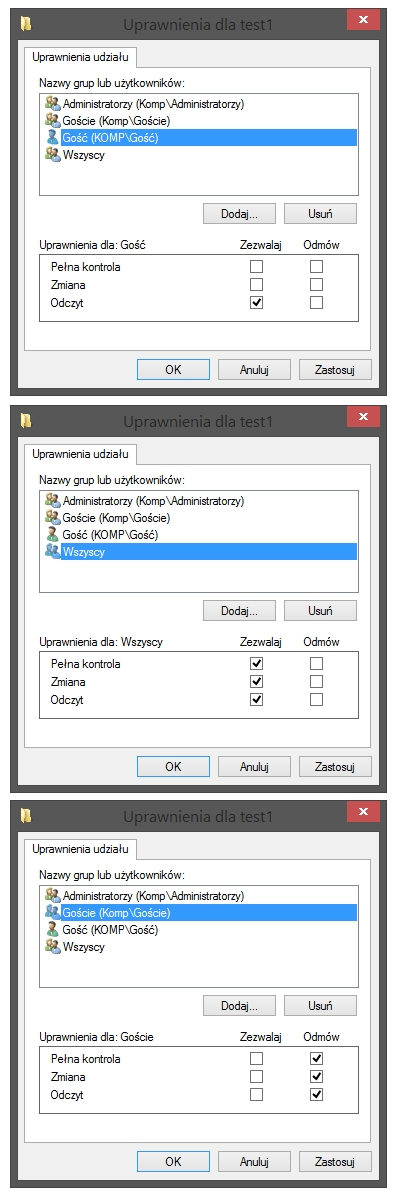

Użytkownik o nazwie Gość jest częścią grupy Goście, która z kolei należy do grupy Wszyscy. Jakie uprawnienia do folderu test1 ma użytkownik Gość?

Standardowe napięcie zasilające dla modułów pamięci RAM DDR4 wynosi

Termin określający zdolność do rozbudowy sieci to

Wirus komputerowy to aplikacja, która

Podstawowym zadaniem mechanizmu Plug and Play jest

Przyczyną niekontrolowanego wypełnienia przestrzeni na dysku może być

Jaki jest maksymalny transfer danych napędu CD przy prędkości x42?

Podczas monitorowania aktywności sieciowej zauważono, że na adres serwera przesyłano tysiące zapytań DNS w każdej sekundzie z różnych adresów IP, co doprowadziło do zawieszenia systemu operacyjnego. Przyczyną tego był atak typu

Jakie stwierdzenie o routerach jest poprawne?

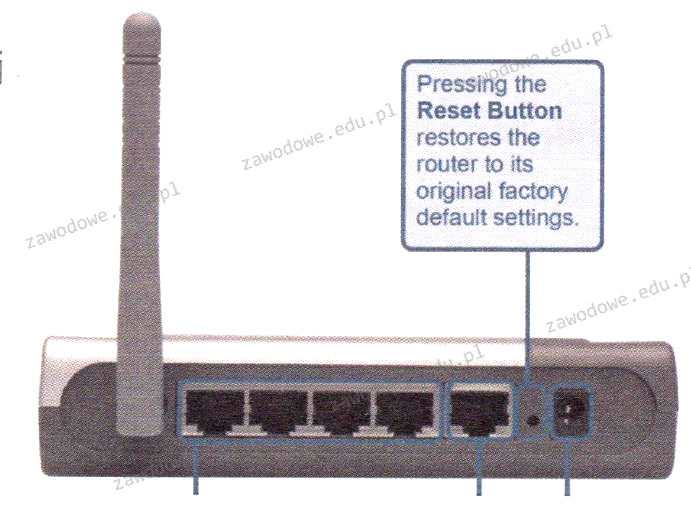

Przycisk znajdujący się na obudowie rutera, którego charakterystyka zamieszczona jest w ramce, służy do

Jakie materiały są używane w kolorowej drukarce laserowej?

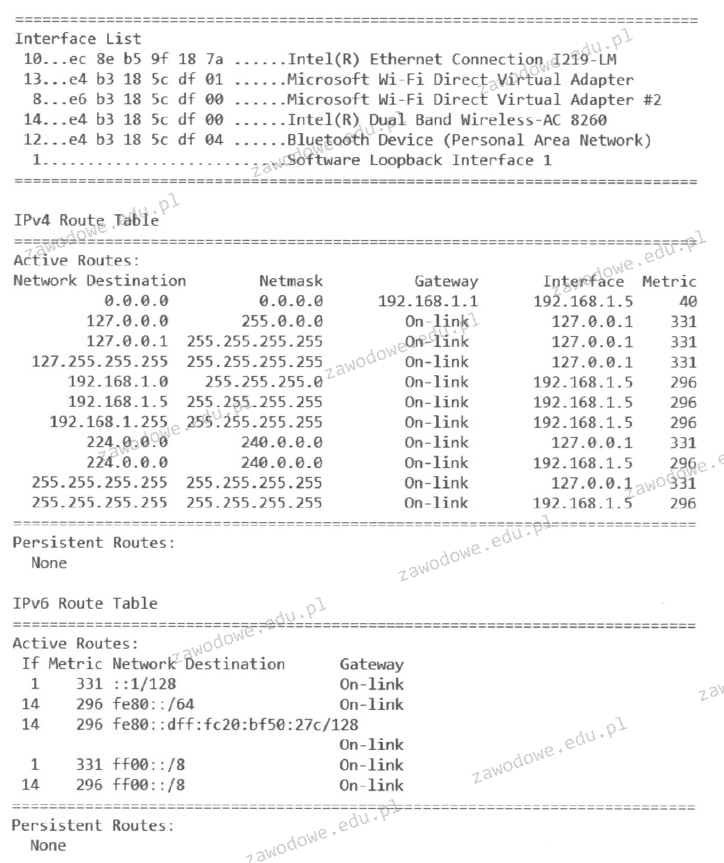

Informacje, które zostały pokazane na wydruku, uzyskano w wyniku wykonania

W jakim miejscu są przechowywane dane o kontach użytkowników domenowych w środowisku Windows Server?

Ile hostów można zaadresować w podsieci z maską 255.255.255.248?

Polecenie dsadd służy do

W systemie Linux zarządzanie parametrami transmisji w sieciach bezprzewodowych jest możliwe dzięki

Zarządzanie pasmem (ang. bandwidth control) w switchu to funkcjonalność

Komputer prawdopodobnie jest zainfekowany wirusem typu boot. Jakie działanie umożliwi usunięcie wirusa w najbardziej nieinwazyjny sposób dla systemu operacyjnego?

Który z parametrów okablowania strukturalnego wskazuje na relację mocy sygnału testowego w jednej parze do mocy sygnału wyindukowanego w sąsiedniej parze na tym samym końcu przewodu?

Jakie napięcie jest dostarczane przez płytę główną do pamięci typu SDRAM DDR3?

Dobrze zaprojektowana sieć komputerowa powinna zapewniać możliwość rozbudowy, czyli charakteryzować się

Użycie skrętki kategorii 6 (CAT 6) o długości 20 metrów w sieci LAN oznacza jej maksymalną przepustowość wynoszącą

Awaria drukarki igłowej może być spowodowana uszkodzeniem

Jakie polecenie jest wysyłane do serwera DHCP, aby zwolnić wszystkie adresy przypisane do interfejsów sieciowych?

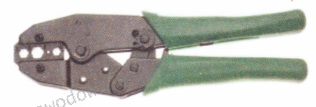

Do jakiego typu wtyków przeznaczona jest zaciskarka pokazana na ilustracji?

Jak nazywa się pamięć podręczna?

Prawo majątkowe twórcy dotyczące oprogramowania komputerowego

Aby zminimalizować wpływ zakłóceń elektromagnetycznych na przesyłany sygnał w tworzonej sieci komputerowej, jakie rozwiązanie należy zastosować?

Który algorytm służy do weryfikacji, czy ramka Ethernet jest wolna od błędów?