Pytanie 1

Czym jest mapowanie dysków?

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Czym jest mapowanie dysków?

W systemie Windows Professional aby ustawić czas dostępności dla drukarki, należy skorzystać z zakładki

Jaki protokół posługuje się portami 20 oraz 21?

Aby zorganizować pliki na dysku w celu poprawy wydajności systemu, należy:

Ataki mające na celu zakłócenie funkcjonowania aplikacji oraz procesów działających w urządzeniu sieciowym określane są jako ataki typu

Granice dla obszaru kolizyjnego nie są określane przez porty urządzeń takich jak

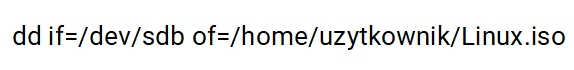

Program o nazwie dd, którego przykład użycia przedstawiono w systemie Linux, umożliwia

Na przedstawionym schemacie wtyk (złącze męskie modularne) stanowi zakończenie kabla

Wykonanie komendy NET USER GRACZ * /ADD w wierszu poleceń systemu Windows spowoduje

Jakie oprogramowanie chroni komputer przed niechcianym softwarem pochodzącym z sieci?

Aby wymienić uszkodzony moduł pamięci RAM, najpierw trzeba

Która z usług umożliwia rejestrowanie oraz identyfikowanie nazw NetBIOS jako adresów IP wykorzystywanych w sieci?

Katalog Nakładów Rzeczowych w projektowaniu sieci służy do

W modelu RGB, kolor w systemie szesnastkowym przedstawia się w ten sposób: ABCDEF. Wartość natężenia koloru niebieskiego w tym zapisie odpowiada liczbie dziesiętnej

W systemie Linux zarządzanie parametrami transmisji w sieciach bezprzewodowych jest możliwe dzięki

Jakie aktywne urządzenie pozwoli na nawiązanie połączenia z lokalną siecią dla 15 komputerów, drukarki sieciowej oraz rutera, wykorzystując kabel UTP?

Protokół trasowania wewnętrznego, który opiera się na analizie stanu łącza, to

Jakie oprogramowanie można wykorzystać do wykrywania problemów w pamięciach RAM?

Czym jest postcardware?

W systemie Linux, żeby ustawić domyślny katalog domowy dla nowych użytkowników na katalog /users/home/new, konieczne jest użycie polecenia

Wskaź na zakres adresów IP klasy A, który jest przeznaczony do prywatnej adresacji w sieciach komputerowych?

Jakie napięcie zasilające mają pamięci DDR2?

Jakie urządzenie sieciowe widnieje na ilustracji?

Który protokół zajmuje się konwersją adresów IP na adresy MAC (kontroli dostępu do nośnika)?

Dezaktywacja automatycznych aktualizacji systemu Windows skutkuje

Zgodnie z aktualnymi przepisami BHP, odległość oczu od ekranu monitora powinna wynosić

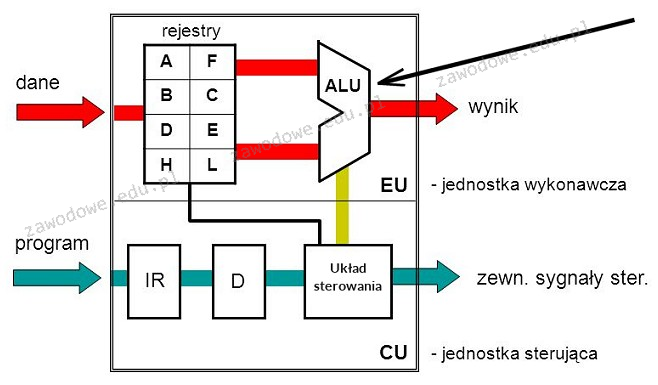

Na diagramie mikroprocesora blok wskazany strzałką pełni rolę

Jak skrót wskazuje na rozległą sieć komputerową, która obejmuje swoim zasięgiem miasto?

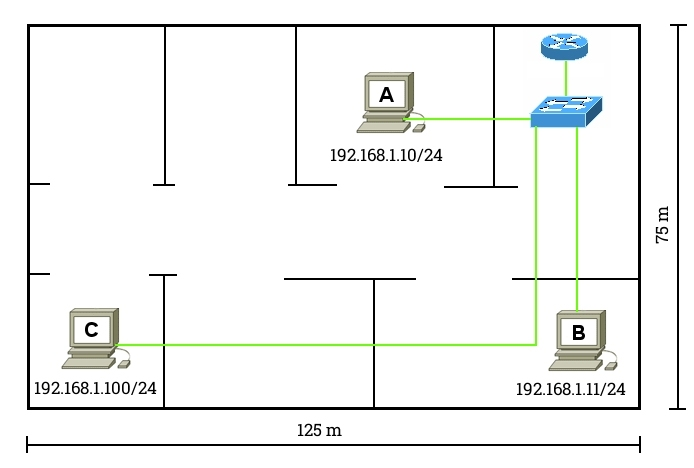

Na schemacie pokazano sieć LAN wykorzystującą okablowanie kategorii 6. Stacja robocza C nie może nawiązać połączenia z siecią. Jaki problem warstwy fizycznej może być przyczyną braku komunikacji?

Ile maksymalnie dysków twardych można bezpośrednio podłączyć do płyty głównej, której fragment specyfikacji jest przedstawiony w ramce?

|

Producent wyświetlacza LCD stwierdził, że spełnia on wymagania klasy II według normy ISO 13406-2. Na podstawie danych przedstawionych w tabeli określ, ile pikseli z defektem typu 3 musi wystąpić na wyświetlaczu o naturalnej rozdzielczości 1280x800 pikseli, aby uznać go za uszkodzony?

| Klasa | Maksymalna liczba dopuszczalnych błędów na 1 milion pikseli | ||

|---|---|---|---|

| Typ 1 | Typ 2 | Typ 3 | |

| I | 0 | 0 | 0 |

| II | 2 | 2 | 5 |

| III | 5 | 15 | 50 |

| IV | 50 | 150 | 500 |

Najbardziej rozwinięty tryb funkcjonowania portu równoległego zgodnego z normą IEEE-1284, który tworzy dwukierunkową szeregę 8-bitową zdolną do przesyłania zarówno danych, jak i adresów z maksymalną prędkością transmisji wynoszącą 2,3 MB/s oraz umożliwia podłączenie do 64 urządzeń, to

Jakiego typu tablicę partycji trzeba wybrać, aby stworzyć partycję o pojemności 3TB na dysku twardym?

Aby w systemie Windows XP stworzyć nowego użytkownika o nazwisku egzamin z hasłem qwerty, powinno się zastosować polecenie

Aby zmienić istniejące konto użytkownika przy użyciu polecenia net user oraz wymusić reset hasła po kolejnej sesji logowania użytkownika, jaki parametr należy dodać do tego polecenia?

Do bezprzewodowej transmisji danych pomiędzy dwiema jednostkami, z wykorzystaniem fal radiowych w zakresie ISM 2,4 GHz, przeznaczony jest interfejs

W firmie konieczne jest regularne wykonywanie kopii zapasowych znacznych ilości danych, które znajdują się na serwerze, osiągających kilka set GB. Jakie urządzenie będzie najbardziej odpowiednie do realizacji tego zadania?

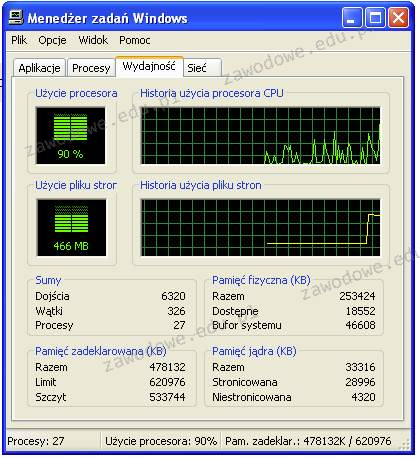

Przyglądając się przedstawionemu obrazkowi, można dostrzec, że deklarowany limit pamięci wynosi 620976 KB. Zauważamy również, że zainstalowana pamięć fizyczna w badanym systemie jest mniejsza niż pamięć zadeklarowana. Który typ pamięci wpływa na podniesienie limitu pamięci zadeklarowanej powyżej rozmiaru zainstalowanej pamięci fizycznej?

Wskaź, które zdanie dotyczące zapory sieciowej jest nieprawdziwe?

Podaj maksymalną liczbę hostów, które można przypisać w każdej z 8 równych podsieci, utworzonych z sieci o adresie 10.10.10.0/24.