Pytanie 1

Jakie polecenie w systemie Windows powinno być użyte do obserwacji listy bieżących połączeń karty sieciowej w komputerze?

Wynik: 37/40 punktów (92,5%)

Wymagane minimum: 20 punktów (50%)

Jakie polecenie w systemie Windows powinno być użyte do obserwacji listy bieżących połączeń karty sieciowej w komputerze?

W której fizycznej topologii awaria jednego komputera powoduje przerwanie pracy całej sieci?

W topologii gwiazdy każde urządzenie działające w sieci jest

W sieciach komputerowych miarą prędkości przesyłu danych jest

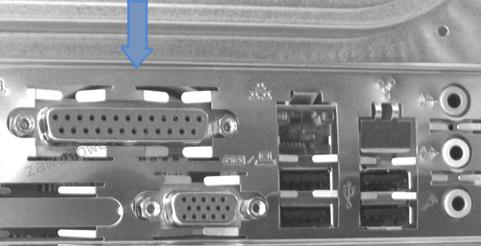

Na ilustracji, strzałka wskazuje na złącze interfejsu

Aby zminimalizować wpływ zakłóceń elektromagnetycznych na przesyłany sygnał w projektowanej sieci komputerowej, co należy zastosować?

Zjawisko przekazywania tokena (ang. token) występuje w sieci o fizycznej strukturze

Jaki typ plików powinien być stworzony w systemie operacyjnym, aby zautomatyzować najczęściej wykonywane zadania, takie jak kopiowanie, utworzenie pliku lub folderu?

Według normy PN-EN 50174 maksymalna długość trasy kabla poziomego kategorii 6 pomiędzy punktem abonenckim a punktem rozdzielczym w panelu krosowym wynosi

Jakiego systemu operacyjnego powinien nabyć użytkownik, aby zmodernizowany komputer miał możliwość uruchamiania gier obsługujących DirectX12?

Za co odpowiada protokół DNS?

Podczas realizacji projektu sieci komputerowej, pierwszym krokiem powinno być

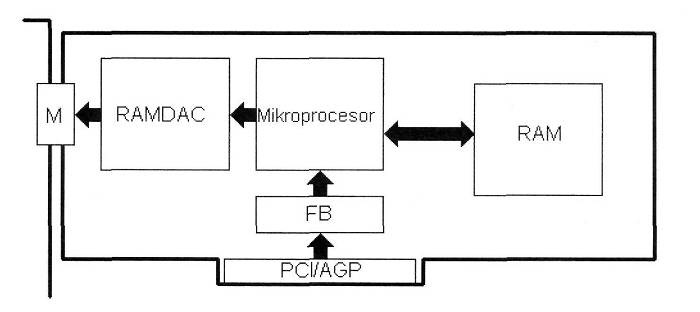

Na zdjęciu widać kartę

W dokumentacji technicznej procesora Intel Xeon Processor E3-1220, producent przedstawia następujące dane: # rdzeni: 4 # wątków: 4 Częstotliwość zegara: 3.1 GHz Maksymalna częstotliwość Turbo: 3.4 GHz Intel Smart Cache: 8 MB DMI: 5 GT/s Zestaw instrukcji: 64 bit Rozszerzenia zestawu instrukcji: SSE4.1/4.2, AVX Opcje wbudowane: Nie Litografia: 32 nm Maksymalne TDP: 80 W. Co to oznacza dla Menedżera zadań systemu Windows, jeśli chodzi o historię użycia?

| # of Cores: | 4 |

| # of Threads: | 4 |

| Clock Speed: | 3.1 GHz |

| Max Turbo Frequency: | 3.4 GHz |

| Intel® Smart Cache: | 8 MB |

| DMI: | 5 GT/s |

| Instruction Set: | 64-bit |

| Instruction Set Extensions: | SSE4.1/4.2, AVX |

| Embedded Options Available: | No |

| Lithography: | 32 nm |

| Max TDP: | 80 W |

Aby przeprowadzić instalację systemu operacyjnego z rodziny Windows na stacjach roboczych, konieczne jest dodanie na serwerze usług

Który z poniższych adresów należy do klasy B?

Jak nazywa się protokół, który pozwala na ściąganie wiadomości e-mail z serwera?

Jakie urządzenie wskazujące działa na podstawie zmian pojemności elektrycznej?

Na rysunku widoczny jest symbol graficzny

W norma PN-EN 50174 brak jest wskazówek odnoszących się do

Kto jest odpowiedzialny za alokację czasu procesora dla konkretnych zadań?

/dev/sda: Czas odczytu z pamięci podręcznej: 18100 MB w 2.00 sekundy = 9056.95 MB/sek. Przedstawiony wynik wykonania polecenia systemu Linux jest używany do diagnostyki

Aby określić długość prefiksu w adresie IPv4, należy ustalić

Podaj adres rozgłoszeniowy sieci, do której przynależy host o adresie 88.89.90.91/6?

Internet Relay Chat (IRC) to protokół wykorzystywany do

W kontekście adresacji IPv6, użycie podwójnego dwukropka służy do

Aby zweryfikować połączenia kabla U/UTP Cat. 5e w systemie okablowania strukturalnego, jakiego urządzenia należy użyć?

W dokumentacji płyty głównej znajduje się informacja "Wsparcie dla S/PDIF Out". Co to oznacza w kontekście tej płyty głównej?

Jaka usługa musi być aktywna na serwerze, aby stacja robocza mogła automatycznie otrzymywać adres IP?

Pierwszym krokiem koniecznym do ochrony rutera przed nieautoryzowanym dostępem do jego panelu konfiguracyjnego jest

W systemie Linux plik posiada uprawnienia ustawione na 541. Właściciel ma możliwość pliku

Aby zrealizować transfer danych pomiędzy siecią w pracowni a siecią ogólnoszkolną, która ma inną adresację IP, należy zastosować

Aby umożliwić połączenie między urządzeniem mobilnym a komputerem za pomocą interfejsu Bluetooth, co należy zrobić?

Na schemacie blokowym funkcjonalny blok RAMDAC ilustruje

Płyta główna z gniazdem G2 będzie kompatybilna z procesorem

Sieć, w której funkcjonuje komputer o adresie IP 192.168.100.50/28, została podzielona na 4 podsieci. Jakie są poprawne adresy tych podsieci?

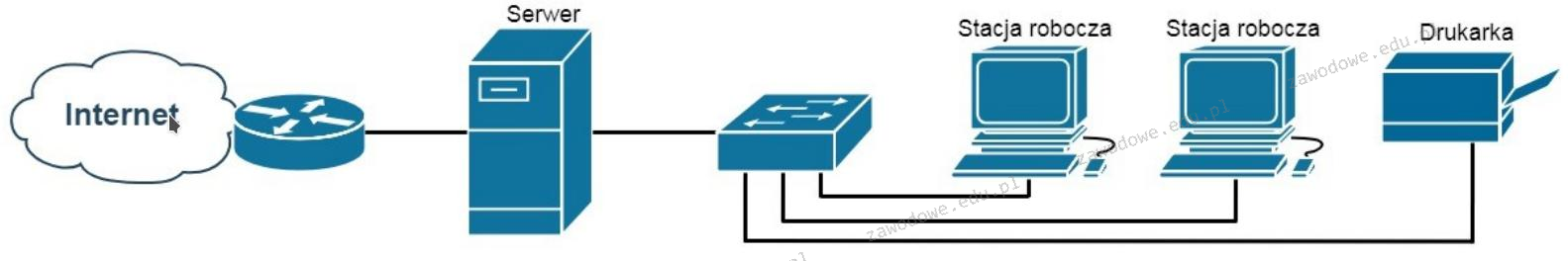

Która z usług na serwerze Windows umożliwi użytkownikom końcowym sieci zaprezentowanej na ilustracji dostęp do Internetu?

Zainstalowanie gniazda typu keyston w serwerowej szafie jest możliwe w

Po włączeniu komputera wyświetlił się komunikat "Non-system disk or disk error. Replace and strike any key when ready". Może to być spowodowane

Aby usunąć konto użytkownika student w systemie operacyjnym Ubuntu, można skorzystać z komendy