Pytanie 1

Funkcję S.M.A.R.T. w twardym dysku, która jest odpowiedzialna za nadzorowanie i wczesne ostrzeganie o możliwych awariach, można uruchomić poprzez

Wynik: 2/40 punktów (5,0%)

Wymagane minimum: 20 punktów (50%)

Funkcję S.M.A.R.T. w twardym dysku, która jest odpowiedzialna za nadzorowanie i wczesne ostrzeganie o możliwych awariach, można uruchomić poprzez

W trakcie konserwacji oraz czyszczenia drukarki laserowej, która jest odłączona od zasilania, pracownik serwisu komputerowego może zastosować jako środek ochrony osobistej

Główny księgowy powinien mieć możliwość przywracania zawartości folderów z kopii zapasowej plików. Do jakiej grupy użytkowników w systemie MS Windows XP powinien zostać przypisany?

Najbardziej rozwinięty tryb funkcjonowania portu równoległego zgodnego z normą IEEE-1284, który tworzy dwukierunkową szeregę 8-bitową zdolną do przesyłania zarówno danych, jak i adresów z maksymalną prędkością transmisji wynoszącą 2,3 MB/s oraz umożliwia podłączenie do 64 urządzeń, to

Która z poniższych topologii sieciowych charakteryzuje się centralnym węzłem, do którego podłączone są wszystkie inne urządzenia?

Jakie złącze jest przypisane do kategorii 7?

Brak odpowiedzi na to pytanie.

Który z poniższych protokołów nie jest wykorzystywany do konfiguracji wirtualnej sieci prywatnej?

Brak odpowiedzi na to pytanie.

W systemie Windows 7, aby skopiować katalog c:\est wraz ze wszystkimi podkatalogami na zewnętrzny dysk, należy zastosować polecenie

Brak odpowiedzi na to pytanie.

Jakie oprogramowanie chroni komputer przed niechcianym softwarem pochodzącym z sieci?

Brak odpowiedzi na to pytanie.

W trakcie normalnego funkcjonowania systemu operacyjnego w laptopie zjawia się informacja o potrzebie sformatowania wewnętrznego dysku twardego. Co to oznacza?

Brak odpowiedzi na to pytanie.

Użytkownik napotyka trudności z uruchomieniem systemu Windows. W celu rozwiązania tego problemu skorzystał z narzędzia System Image Recovery, które

Brak odpowiedzi na to pytanie.

Jeśli adres IP komputera roboczego przyjmuje formę 176.16.50.10/26, to jaki jest adres rozgłoszeniowy oraz maksymalna liczba hostów w tej sieci?

Brak odpowiedzi na to pytanie.

W hierarchicznym modelu sieci, komputery należące do użytkowników są składnikami warstwy

Brak odpowiedzi na to pytanie.

Które z poniższych zdań charakteryzuje protokół SSH (Secure Shell)?

Brak odpowiedzi na to pytanie.

Wskaż zdanie, które jest nieprawdziwe:

Brak odpowiedzi na to pytanie.

Wykonanie komendy NET USER GRACZ * /ADD w wierszu poleceń systemu Windows spowoduje

Brak odpowiedzi na to pytanie.

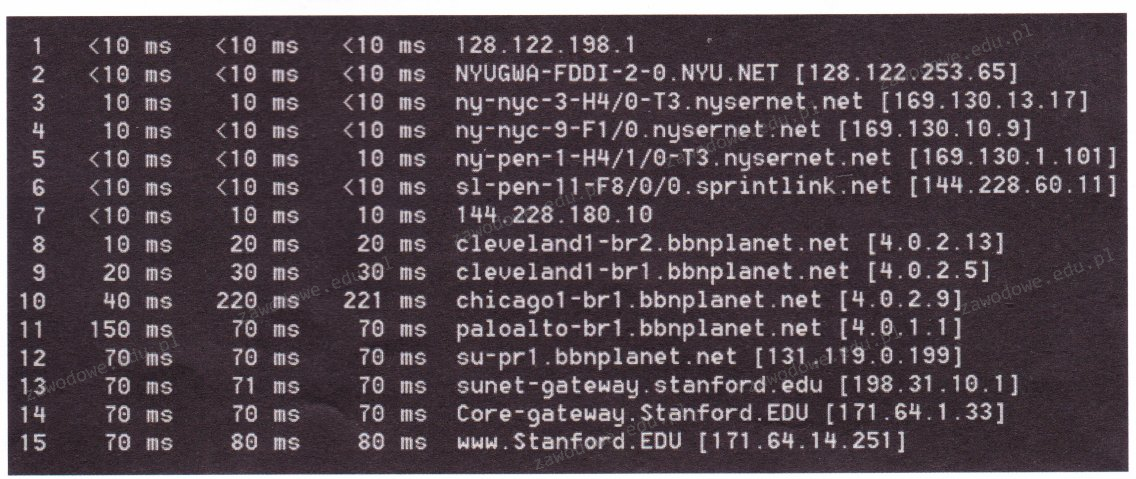

Dane przedstawione na ilustracji są rezultatem działania komendy

Brak odpowiedzi na to pytanie.

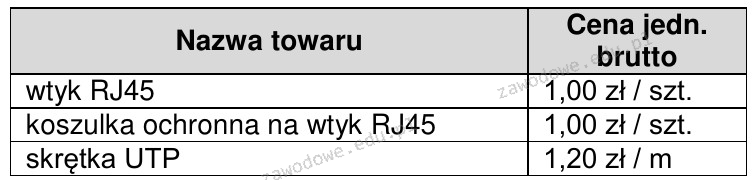

Jakie będą wydatki na materiały potrzebne do produkcji 20 kabli typu patchcord o długości 50 cm?

Brak odpowiedzi na to pytanie.

Nierówne wydruki lub bladości w druku podczas korzystania z drukarki laserowej mogą sugerować

Brak odpowiedzi na to pytanie.

Jakie protokoły pełnią rolę w warstwie transportowej modelu ISO/OSI?

Brak odpowiedzi na to pytanie.

W komunikacie o błędzie w systemie, informacja przedstawiana w formacie heksadecymalnym oznacza

Brak odpowiedzi na to pytanie.

Komputer uzyskuje dostęp do Internetu za pośrednictwem sieci lokalnej. Gdy użytkownik wpisuje w przeglądarkę internetową adres www.wp.pl, nie może otworzyć strony WWW, natomiast podanie adresu IP, przykładowo 212.77.100.101, umożliwia otwarcie tej strony. Jakie mogą być tego powody?

Brak odpowiedzi na to pytanie.

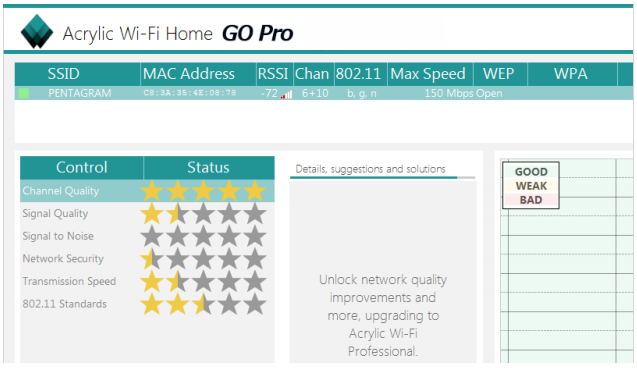

W programie Acrylic Wi-Fi Home przeprowadzono test, którego rezultaty ukazano na zrzucie ekranu. Na ich podstawie można stwierdzić, że sieć bezprzewodowa dostępna w danym momencie

Brak odpowiedzi na to pytanie.

Adres projektowanej sieci należy do klasy C. Sieć została podzielona na 4 podsieci, z 62 urządzeniami w każdej z nich. Która z poniżej wymienionych masek jest adekwatna do tego zadania?

Brak odpowiedzi na to pytanie.

Funkcja diff w systemie Linux pozwala na

Brak odpowiedzi na to pytanie.

Gdy komputer się uruchamia, na ekranie wyświetla się komunikat "CMOS checksum error press F1 to continue press DEL to setup". Naciśnięcie klawisza DEL spowoduje

Brak odpowiedzi na to pytanie.

Wskaż symbol, który znajduje się na urządzeniach elektrycznych przeznaczonych do handlu w Unii Europejskiej?

Brak odpowiedzi na to pytanie.

Aby zminimalizować ryzyko wyładowań elektrostatycznych podczas wymiany komponentów komputerowych, technik powinien wykorzystać

Brak odpowiedzi na to pytanie.

Na stronie wydrukowanej przez drukarkę laserową występują jaśniejsze i ciemniejsze fragmenty. W celu usunięcia problemów z jakością oraz nieciągłościami w wydruku, należy

Brak odpowiedzi na to pytanie.

Jak nazywa się protokół, który pozwala na ściąganie wiadomości e-mail z serwera?

Brak odpowiedzi na to pytanie.

W systemie Linux do wyświetlania treści pliku tekstowego służy polecenie

Brak odpowiedzi na to pytanie.

Ilustracja przedstawia rodzaj pamięci

Brak odpowiedzi na to pytanie.

W cenniku usług informatycznych znajdują się poniższe wpisy. Jaki będzie koszt dojazdu serwisanta do klienta, który mieszka poza miastem, w odległości 15km od siedziby firmy?

| Dojazd do klienta na terenie miasta – 25 zł netto |

| Dojazd do klienta poza miastem – 2 zł netto za każdy km odległości od siedziby firmy liczony w obie strony. |

Brak odpowiedzi na to pytanie.

Jakie medium transmisyjne gwarantuje izolację galwaniczną pomiędzy systemami przesyłu danych?

Brak odpowiedzi na to pytanie.

W systemie Linux komenda ifconfig odnosi się do

Brak odpowiedzi na to pytanie.

Określ, jaki jest rezultat wykonania powyższego polecenia.

| netsh advfirewall firewall add rule name="Open" dir=in action=deny protocol=TCP localport=53 |

Brak odpowiedzi na to pytanie.

Podczas przetwarzania pakietów danych w sieci, wartość pola TTL (ang. Time To Live) jest modyfikowana za każdym razem, gdy pakiet przechodzi przez ruter. Jaką wartość tego pola należy ustawić, aby ruter skasował pakiet?

Brak odpowiedzi na to pytanie.

Który z interfejsów stanowi port równoległy?

Brak odpowiedzi na to pytanie.

Dysk zewnętrzny 3,5" o pojemności 5 TB, używany do archiwizacji lub wykonywania kopii zapasowych, wyposażony jest w obudowę z czterema interfejsami komunikacyjnymi do wyboru. Który z tych interfejsów powinien być użyty do podłączenia do komputera, aby uzyskać najwyższą prędkość transferu?

Brak odpowiedzi na to pytanie.

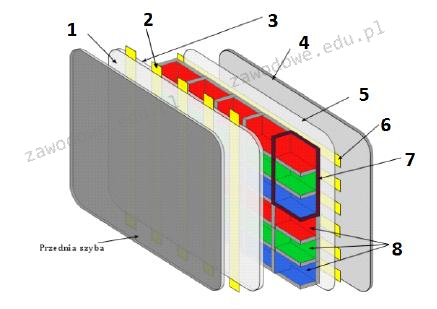

Na diagramie przedstawiającym zasadę funkcjonowania monitora plazmowego numer 6 zaznaczono

Brak odpowiedzi na to pytanie.