Pytanie 1

Która z metod zarządzania projektami jest najbardziej odpowiednia, gdy w początkowej fazie projektu zakres nie jest w pełni określony, wymagania mogą zmieniać się podczas realizacji, a także mogą wystąpić nowe potrzeby?

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

Która z metod zarządzania projektami jest najbardziej odpowiednia, gdy w początkowej fazie projektu zakres nie jest w pełni określony, wymagania mogą zmieniać się podczas realizacji, a także mogą wystąpić nowe potrzeby?

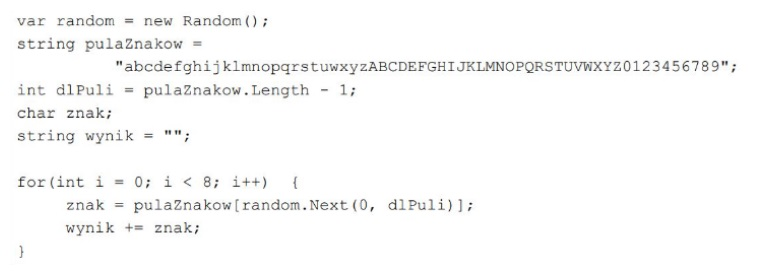

Zamieszczony kawałek kodu w języku C# tworzy hasło. Wskaż prawdziwe stwierdzenie dotyczące cech tego hasła?

Jakie jest podstawowe założenie normalizacji krajowej?

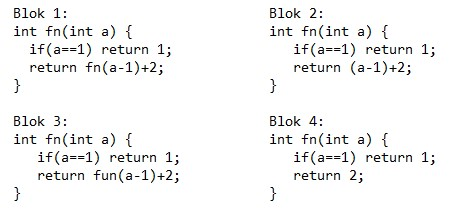

Który fragment kodu ilustruje zastosowanie rekurencji?

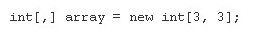

Jaką strukturę danych obrazuje zamieszczony kod w języku C#?

Resuscytacja krążeniowo-oddechowa polega na realizowaniu

Co to jest dokumentacja instruktażowa programu?

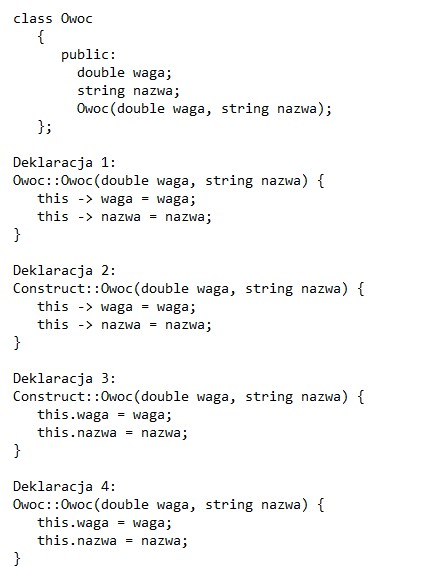

Definicja konstruktora dla zaprezentowanej klasy w języku C++ może być sformułowana jak w

Która zasada zwiększa bezpieczeństwo w sieci?

Jakie są różnice między testami funkcjonalnymi a niefunkcjonalnymi?

Do implementacji w aplikacji jednokierunkowej funkcji skrótu, zwanej funkcją haszującą, można wykorzystać algorytm

W podanym fragmencie kodu Java wskaż, która zmienna może pomieścić wartość "T"

Która metoda w obrębie klasy jest uruchamiana automatycznie podczas tworzenia kopii obiektu?

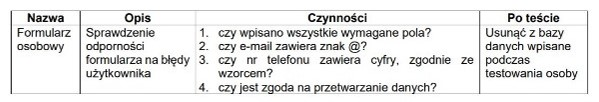

Jaki rodzaj testów można scharakteryzować przedstawionym opisem?

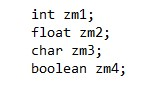

Do stworzenia zbioru danych potrzebnego do uruchomienia algorytmu sortowania bąbelkowego tablicy, wymagane są przynajmniej następujące typy:

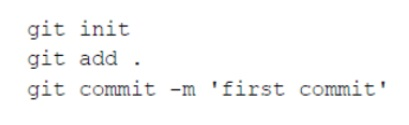

Polecenia wydane w kontekście repozytorium Git, przy założeniu, że folder projektu jest aktualnie wybrany, mają na celu

Jak określa się proces transferu danych z lokalnego komputera na serwer?

Wskaż język programowania, który pozwala na stworzenie aplikacji mobilnej w środowisku Android Studio?

Jakie wartości jest w stanie przechować zmienna o typie logicznym?

Jakie narzędzie można wykorzystać do tworzenia aplikacji mobilnych typu cross-platform w C#?

Jakiego typu funkcja jest tworzona poza klasą, ale ma dostęp do jej prywatnych i chronionych elementów?

Który z wymienionych mechanizmów umożliwia ograniczenie dostępu do wybranych sekcji aplikacji webowej?

Programista może wykorzystać framework Angular do realizacji aplikacji

W jakiej metodzie zarządzania projektami nacisk kładzie się na ograniczenie marnotrawstwa?

Początkowym celem środowisk IDE takich jak: lntellij IDEA, Eclipse, NetBeans jest programowanie w języku

Które z podanych logo reprezentuje narzędzie, które nie jest używane do tworzenia aplikacji mobilnych?

Jaką rolę pełni instrukcja throw w języku C++?

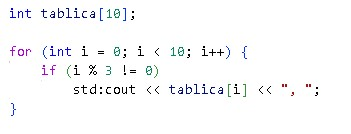

W wyniku realizacji zaprezentowanego kodu na ekranie pojawią się

Jakie jest główne zadanie ochrony danych osobowych?

W jakiej sytuacji wykorzystanie stosu będzie korzystniejsze niż lista podczas projektowania zestawu danych?

Jakie są cechy biblioteki statycznej w zestawieniu z dynamiczną?

Jakie z wymienionych narzędzi służy do emulacji mobilnych urządzeń podczas developowania aplikacji?

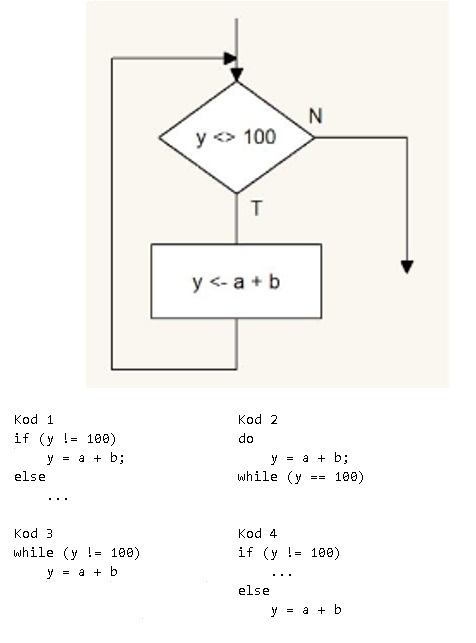

Który z poniższych kodów realizuje przedstawiony fragment algorytmu?

Które z wymienionych pól klasy można zainicjalizować przed stworzeniem obiektu?

Co to jest wskaźnik w języku C?

Algorytm wyszukiwania sekwencyjnego z wykorzystaniem wartownika opiera się na założeniu, że

Jakie sformułowanie najlepiej oddaje złożoność obliczeniową algorytmu quicksort?

Jakie rozwiązanie jest najbardziej odpowiednie przy projektowaniu aplikacji, która ma funkcjonować na różnych systemach operacyjnych?

Który z wymienionych poniżej typów danych stanowi przykład typu stałoprzecinkowego?

Który z wymienionych poniżej przykładów ilustruje prawidłowy szkielet zarządzania wyjątkami w języku C++?