Pytanie 1

W systemie binarnym liczba 51(10) przyjmuje formę

Wynik: 38/40 punktów (95,0%)

Wymagane minimum: 20 punktów (50%)

W systemie binarnym liczba 51(10) przyjmuje formę

Każdorazowo automatycznie szyfrowany staje się plik, który został zaszyfrowany przez użytkownika za pomocą systemu NTFS 5.0, w momencie

Jakie urządzenie jest kluczowe do połączenia pięciu komputerów w sieci o topologii gwiazdy?

Dane dotyczące kont użytkowników w systemie LINUX są zapisane w pliku

Numer 22 umieszczony w adresie http://www.adres_serwera.pl:22 wskazuje na

Zgłoszona awaria ekranu laptopa może być wynikiem

Jakie polecenia należy zrealizować, aby zamontować pierwszą partycję logiczną dysku primary slave w systemie Linux?

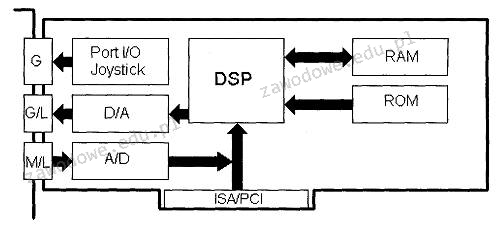

Element funkcjonalny opisany jako DSP w załączonym diagramie blokowym to

Topologia fizyczna, w której każdy węzeł łączy się z wszystkimi innymi węzłami, to topologia

W projekcie sieci komputerowej przewiduje się użycie fizycznych adresów kart sieciowych. Która warstwa modelu ISO/OSI odnosi się do tych adresów w komunikacji?

Który zakres adresów pozwala na komunikację multicast w sieciach z użyciem adresacji IPv6?

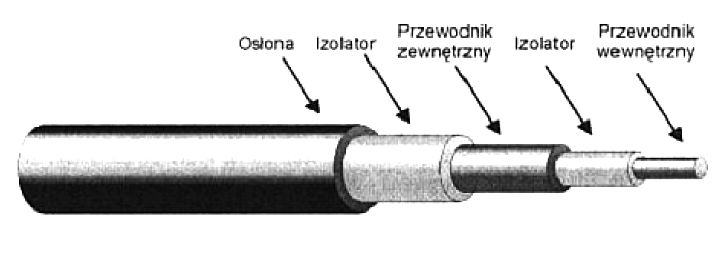

Na ilustracji pokazano przekrój kabla

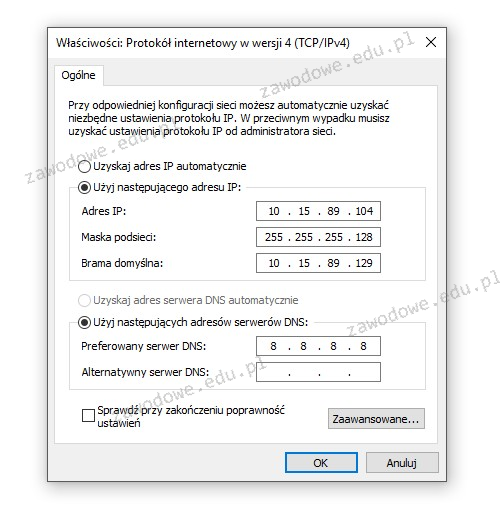

Na rysunku przedstawiono ustawienia karty sieciowej urządzenia z adresem IP 10.15.89.104/25. Co z tego wynika?

Zastosowanie programu firewall ma na celu ochronę

Która norma określa parametry transmisji dla komponentów kategorii 5e?

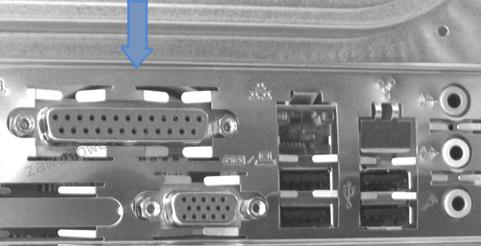

Na ilustracji, strzałka wskazuje na złącze interfejsu

W ustawieniach haseł w systemie Windows Server została dezaktywowana możliwość wymogu dotyczącego złożoności hasła. Z jakiej minimalnej liczby znaków powinno składać się hasło użytkownika?

Na zdjęciu widać

Jakie urządzenie w sieci lokalnej NIE ROZDZIELA obszaru sieci komputerowej na domeny kolizyjne?

Jakiego typu kopię zapasową należy wykonać, aby zarchiwizować wszystkie informacje, niezależnie od daty ich ostatniej archiwizacji?

Który z początkowych znaków w nazwie pliku w systemie Windows wskazuje na plik tymczasowy?

Jaki adres IPv6 jest stosowany jako adres link-local w procesie autokonfiguracji urządzeń?

Na rysunku znajduje się graficzny symbol

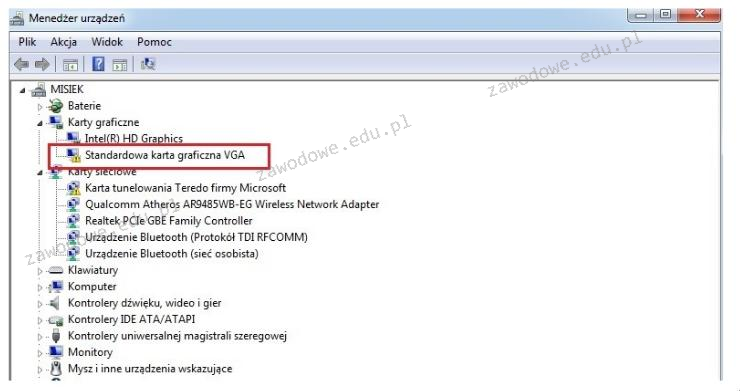

Na ilustracji widoczny jest komunikat systemowy. Jaką czynność powinien wykonać użytkownik, aby naprawić występujący błąd?

Poprzez użycie opisanego urządzenia możliwe jest wykonanie diagnostyki działania

W systemie Linux narzędzie, które umożliwia śledzenie trasy pakietów od źródła do celu, pokazując procentowe straty oraz opóźnienia, to

Wykonanie na komputerze z systemem Windows poleceń ipconfig /release oraz ipconfig /renew umożliwia weryfikację, czy usługa w sieci działa poprawnie

Zakres adresów IPv4 od 224.0.0.0 do 239.255.255.255 jest przeznaczony do jakiego rodzaju transmisji?

Jakie polecenie w systemie Linux umożliwia wyświetlenie zawartości katalogu?

Adres fizyczny karty sieciowej AC-72-89-17-6E-B2 zapisany jest w formacie

W tabeli przedstawiono dane katalogowe procesora AMD Athlon 1333 Model 4 Thunderbird. Jaka jest częstotliwość przesyłania danych między rejestrami?

| General information | |

|---|---|

| Type | CPU / Microprocessor |

| Market segment | Desktop |

| Family | AMD Athlon |

| CPU part number | A1333AMS3C |

| Stepping codes | AYHJA AYHJAR |

| Frequency (MHz) | 1333 |

| Bus speed (MHz) | 266 |

| Clock multiplier | 10 |

| Gniazdo | Socket A (Socket 462) |

| Notes on AMD A1333AMS3C | |

| ○ Actual bus frequency is 133 MHz. Because the processor uses Double Data Rate bus the effective bus speed is 266 MHz. | |

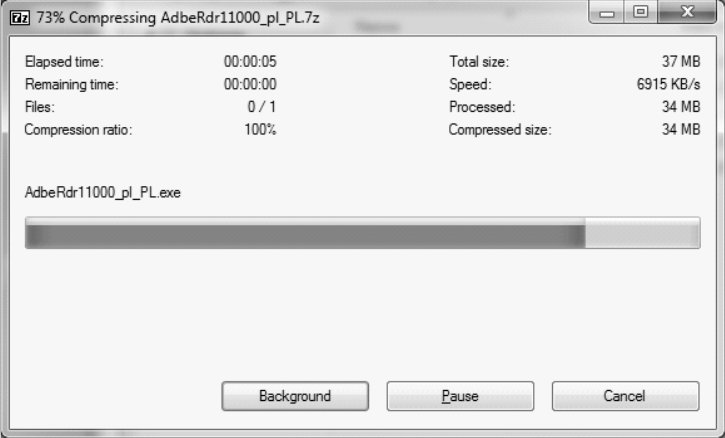

Na dołączonym obrazku ukazano proces

Rodzaje ataków mających na celu zakłócenie funkcjonowania aplikacji oraz procesów w urządzeniach sieciowych to ataki klasy

Jaki interfejs umożliwia transfer danych w formie cyfrowej i analogowej między komputerem a monitorem?

Jak nazywa się proces dodawania do danych z warstwy aplikacji informacji powiązanych z protokołami funkcjonującymi na różnych poziomach modelu sieciowego?

Aby poprawić bezpieczeństwo zasobów sieciowych, administrator sieci komputerowej w firmie otrzymał zadanie podziału aktualnej lokalnej sieci komputerowej na 16 podsieci. Obecna sieć posiada adres IP 192.168.20.0 i maskę 255.255.255.0. Jaką maskę sieci powinien zastosować administrator?

Który z wymienionych adresów stanowi adres hosta w obrębie sieci 10.128.0.0/10?

Aby zabezpieczyć system przed atakami typu phishing, nie zaleca się

Bęben światłoczuły stanowi istotny komponent w funkcjonowaniu drukarki

Chusteczki nasączone substancją o właściwościach antystatycznych służą do czyszczenia