Pytanie 1

Jakie są przyczyny wyświetlenia na ekranie komputera komunikatu o wykryciu konfliktu adresów IP?

Brak odpowiedzi na to pytanie.

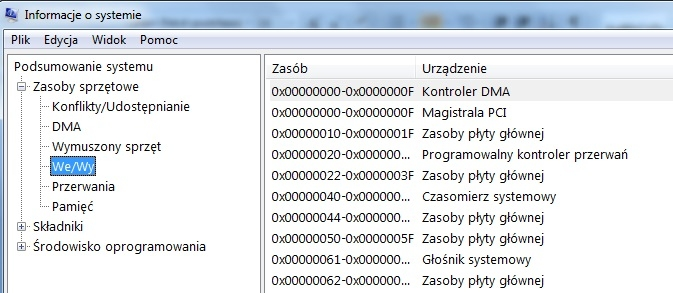

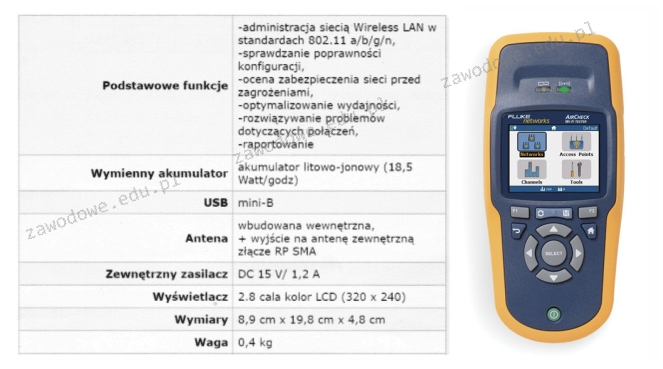

Prawidłowa odpowiedź wskazuje, że konflikt adresów IP wynika z nadania temu samemu adresowi IP więcej niż jednemu urządzeniu w sieci lokalnej. Każde urządzenie w sieci musi mieć unikalny adres IP, aby mogło komunikować się z innymi. W sytuacji, gdy dwa urządzenia mają ten sam adres, sieć nie jest w stanie poprawnie zidentyfikować, do którego z nich wysłać dane, co prowadzi do konfliktu. Aby rozwiązać ten problem, można zastosować dynamiczne przydzielanie adresów IP przez serwer DHCP, który automatycznie nadzoruje unikalność adresów w sieci. Dobrą praktyką jest również regularne monitorowanie i aktualizacja konfiguracji sieci, aby zapobiegać błądzeniu w przydzielaniu adresów. W przypadku sprzętu działającego w sieci lokalnej, użytkownicy powinni upewnić się, że przydzielone adresy IP nie kolidują z adresami przypisanymi przez DHCP, a także mogą używać narzędzi do skanowania sieci, aby zweryfikować przydzielone adresy IP.