Pytanie 1

Harmonogram zadań w systemie Windows pozwala przypisać

Wynik: 38/40 punktów (95,0%)

Wymagane minimum: 20 punktów (50%)

Harmonogram zadań w systemie Windows pozwala przypisać

Użytkownik ma problem z rozruchem systemu Windows. Aby to naprawić, uruchomił narzędzie System Image Recovery, które

Plik ma rozmiar 2kB. Jest to

Pracownik serwisu komputerowego podczas wykonywania konserwacji i czyszczenia drukarki laserowej, odłączonej od źródła zasilania, może wykorzystać jako środek ochrony indywidualnej

Która z cech charakteryzuje przełącznik sieciowy?

Łącze światłowodowe wykorzystywane do transmisji danych w standardzie 10GBASE-SR może mieć długość wynoszącą maksymalnie

Najskuteczniejszą metodą zabezpieczenia domowej sieci Wi-Fi jest

Aby zainstalować system openSUSE i skonfigurować jego ustawienia, można wykorzystać narzędzie

Cechą charakterystyczną topologii gwiazdy jest

Kopia różnicowa polega na

Aby dane pliku znajdującego się na dysku twardym, zapisane na niesąsiadujących ze sobą klastrach, zostały ułożone tak, by zajmowały sąsiadując klastry, należy uruchomić

Które z zaleceń jest NIEodpowiednie dla konserwacji skanera płaskiego?

Który tryb pracy Access Pointa jest stosowany dla zapewnienia urządzeniom bezprzewodowym dostępu do przewodowej sieci LAN?

Dla danego użytkownika w systemie Linux polecenie usermod -s pozwala na

Odzyskanie listy kontaktów w telefonie komórkowym z zainstalowanym systemem Android jest możliwe, gdy użytkownik wcześniej wykonał synchronizację danych urządzenia z Google Drive za pomocą

Z którym medium transmisyjnym wykorzystuje się pokazany na rysunku adapter?

Dodatkowe cechy wyniku operacji wykonywanej przez jednostkę arytmetyczno - logiczną ALU zawiera

Jaka jest nominalna moc wyjściowa ciągła) zasilacza o parametrach zapisanych w tabeli? Napięcie wyjściowe +5 V +3.3 V +12 V1 +12 V2 -12 V +5 VSB Prąd wyjściowy 18,0 A 22,0 A 18,0 A 17,0A 0,3 A 2,5 A Moc wyjściowa 120 W 336 W 3,6 W 12,5 W

W firmie został zastosowany adres klasy B do podziału na 100 podsieci. Każda z podsieci ma dostępnych maksymalnie 510 adresów IP. Która maska została zastosowana do wyznaczenia podsieci?

Które urządzenie należy zastosować do podłączenia komputerów w topologii gwiazdy?

Moc zasilacza wynosi 450 W, czyli

Monitorując ruch sieciowy, wykryto, że na adres serwera wykonano tysiące zapytań DNS na sekundę z różnych adresów IP, co spowodowało zawieszenie systemu operacyjnego. Przyczyną tego był atak typu

Pamięć nieulotna, elektrycznie kasowana i programowana określana jest skrótem

Aby sprawdzić integralność systemu plików w systemie Linux należy użyć polecenia

Ogólne informacje o zdarzeniach systemowych w systemie Linux są przechowywane w

Które protokoły są protokołami warstwy transportowej modelu ISO/OSI?

Które zdanie charakteryzuje profil tymczasowy użytkownika?

Złącze zasilacza ATX12V służy do zasilania

Do której klasy należy przedstawiony w postaci binarnej adres IPv4 00101000 11000000 00000000 00000001?

Przedstawiony na rysunku znak zgodny ze standardem Energy Star oznacza urządzenie

Mechanizm zasilacza komputerowego chroniący przed przegrzaniem zasilacza jest oznaczony w dokumentacji technicznej jako zabezpieczenie typu

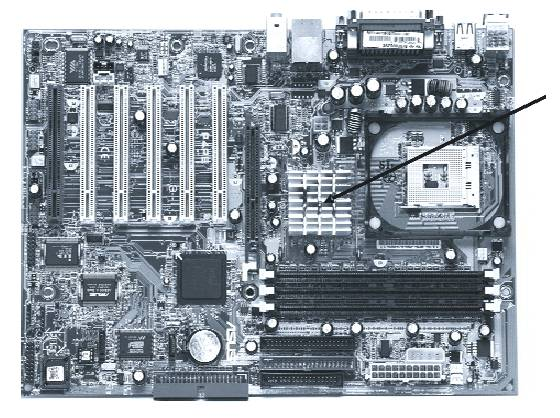

Na zdjęciu przedstawiono płytę główną komputera. Strzałką oznaczono

Jeżeli sieć 172.16.6.0 podzieli się z użyciem maski /27 na maksymalną ilość podsieci, to ile hostów będzie można zaadresować w każdej z nich?

Z której puli usługa APIPA przydzieli adres IP dla stacji roboczej z systemem Windows, jeśli w sieci komputerowej nie działa poprawnie serwer DHCP?

Zgodnie z obowiązującymi przepisami BHP odległość oczu od ekranu monitora powinna wynosić

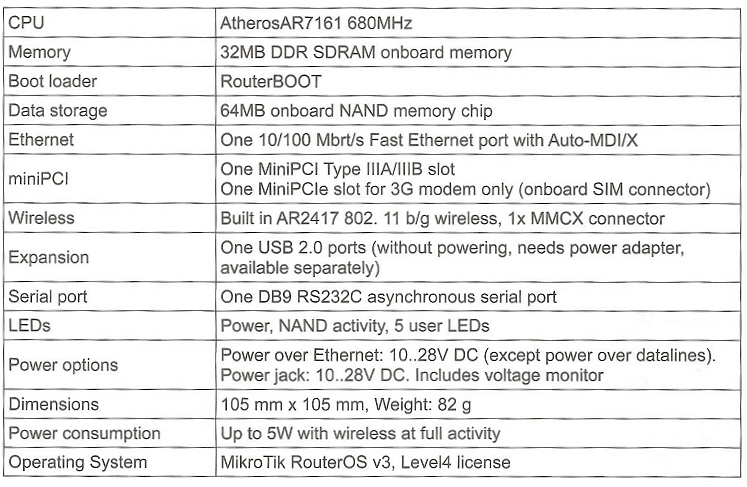

Przedstawione parametry katalogowe dotyczą routera posiadającego pamięć masową

Aby zwiększyć wydajność procesora rodziny Intel poprzez jego "podkręcenie" ang. overclocking) można zastosować procesor oznaczony

Na podstawie przedstawionego cennika oblicz, jaki będzie koszt brutto jednego dwumodułowego podwójnego natynkowego gniazda abonenckiego. Lp. Nazwa j.m. Cena jednostkowa brutto 1. Puszka natynkowa 45x45mm dwumodułowa szt. 4,00 zł 2. Ramka + suport 45x45mm dwumodułowa szt. 4,00 zł 3. Adapter 22,5x45mm do modułu keystone szt. 3,00 zł 4. Moduł keystone RJ45 kategorii 5e szt. 7,00 zł

Jednym ze sposobów utrudnienia osobom niepowołanym dostępu do sieci bezprzewodowej jest

Które polecenie systemu Windows Server 2008 umożliwia promowanie serwera do roli kontrolera domeny?