Pytanie 1

Domyślny port, na którym działa usługa "Pulpit zdalny", to

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

Domyślny port, na którym działa usługa "Pulpit zdalny", to

Aby przekształcić serwer w kontroler domeny w systemach Windows Server, konieczne jest użycie komendy

Osoba korzystająca z systemu Linux, która chce odnaleźć pliki o konkretnej nazwie przy użyciu polecenia systemowego, może wykorzystać komendę

Podczas instalacji systemu operacyjnego Linux należy wybrać odpowiedni typ systemu plików

Analiza tłumienia w torze transmisyjnym na kablu umożliwia ustalenie

Który z pakietów powinien być zainstalowany na serwerze Linux, aby komputery z systemem Windows mogły udostępniać pliki oraz drukarki z tego serwera?

W technologii Ethernet, protokół CSMA/CD do dostępu do medium działa na zasadzie

Podstawowym celem użycia przełącznika /renew w poleceniu ipconfig w systemie Windows jest

Jakie zastosowanie ma oprogramowanie Microsoft Hyper-V?

Standardowo, w systemie Linux, twardy dysk w standardzie SATA jest oznaczany jako

Protokół transportowy bezpołączeniowy to

Jaką usługę trzeba zainstalować na serwerze, aby umożliwić korzystanie z nazw domen?

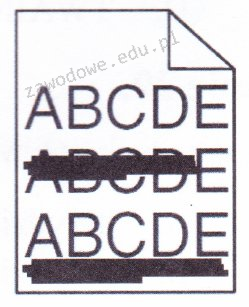

Co może być przyczyną problemów z wydrukiem z drukarki laserowej przedstawionych na ilustracji?

Aby sprawdzić dysk twardy w systemie Linux na obecność uszkodzonych sektorów, użytkownik może zastosować program

Jaką przepustowość określa standard Ethernet IEEE 802.3z?

Dane z twardego dysku HDD, którego sterownik silnika SM jest uszkodzony, można odzyskać

Jednym z zaleceń w zakresie ochrony przed wirusami jest przeprowadzanie skanowania całego systemu. W związku z tym należy skanować komputer

Do kategorii oprogramowania określanego jako malware (z ang. malicious software) nie zalicza się oprogramowanie typu:

Jakie oprogramowanie można wykorzystać do wykrywania problemów w pamięciach RAM?

Czym zajmuje się usługa DNS?

Zidentyfikuj najprawdopodobniejszą przyczynę pojawienia się komunikatu "CMOS checksum error press F1 to continue press DEL to setup" podczas uruchamiania systemu komputerowego?

Aby w systemie Windows nadać użytkownikowi możliwość zmiany czasu systemowego, potrzebna jest przystawka

Jeśli w określonej przestrzeni będą funkcjonowały równocześnie dwie sieci WLAN w standardzie 802.11g, to aby zredukować ryzyko wzajemnych zakłóceń, należy przypisać im kanały o numerach różniących się o

Program, który ocenia wydajność zestawu komputerowego, to

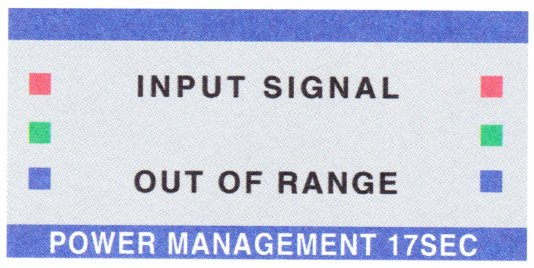

Gdy podłączono sprawny monitor do innego komputera, na ekranie pojawił się komunikat widoczny na rysunku. Co mogło spowodować ten komunikat?

W komputerach obsługujących wysokowydajne zadania serwerowe, konieczne jest użycie dysku z interfejsem

Jakie polecenie pozwala na przeprowadzenie aktualizacji do nowszej wersji systemu Ubuntu Linux?

Jakiego typu dane są przesyłane przez interfejs komputera osobistego, jak pokazano na ilustracji?

| Bit startu | Bit danych | Bit danych | Bit stopu | Bit startu | Bit danych | Bit startu | Bit danych | Bit danych | Bit stopu | Bit startu | Bit danych | Bit stopu |

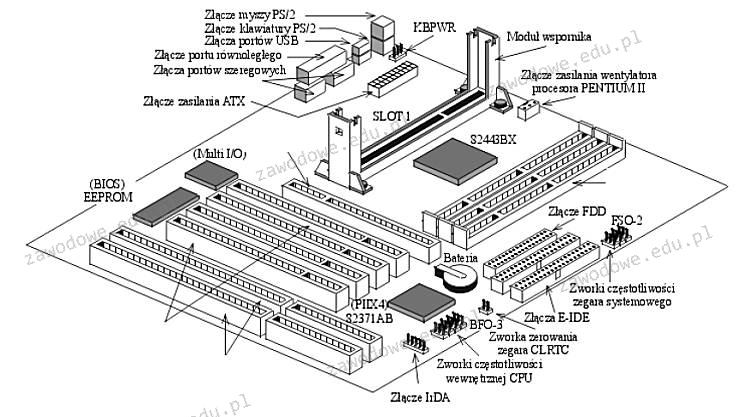

Jakie komponenty są obecne na zaprezentowanej płycie głównej?

Bęben światłoczuły stanowi istotny komponent w funkcjonowaniu drukarki

Wskaź narzędzie przeznaczone do mocowania pojedynczych żył kabla miedzianego w złączach?

Adres IP przydzielony komputerowi pozwala odbiorcy pakietu IP na odróżnienie identyfikatorów

W podejściu archiwizacji danych określanym jako Dziadek – Ojciec – Syn na poziomie Dziadek wykonuje się kopię danych na koniec

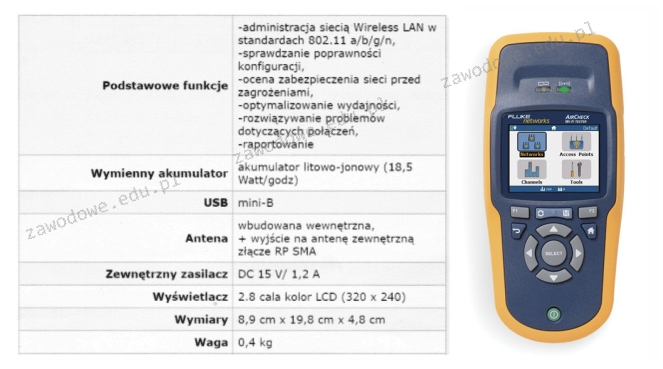

Jakie urządzenie diagnostyczne zostało zaprezentowane na ilustracji oraz opisane w specyfikacji zawartej w tabeli?

Na dysku konieczne jest zapisanie 100 tysięcy pojedynczych plików, każdy o wielkości 2570 bajtów. Zajętość zapisanych plików będzie minimalna na dysku o jednostce alokacji wynoszącej

W jaki sposób oznaczona jest skrętka bez zewnętrznego ekranu, mająca każdą parę w osobnym ekranie folii?

Jaki protokół służy do przesyłania plików bez konieczności tworzenia połączenia?

Do weryfikacji funkcjonowania serwera DNS na systemach Windows Server można zastosować narzędzie nslookup. Jeżeli w poleceniu jako argument zostanie podana nazwa komputera, np. nslookup host.domena.com, to system sprawdzi

Który procesor będzie działał z płytą główną o zaprezentowanej specyfikacji?

Który z rodzajów rekordów DNS w systemach Windows Server określa alias (inną nazwę) dla rekordu A związanej z kanoniczną (rzeczywistą) nazwą hosta?