Pytanie 1

Który z podanych algorytmów można zrealizować zarówno w sposób iteracyjny, jak i rekurencyjny?

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

Który z podanych algorytmów można zrealizować zarówno w sposób iteracyjny, jak i rekurencyjny?

Jaki środek ochronny najlepiej chroni przed hałasem w biurze?

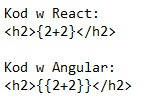

Jaki tekst zostanie wyświetlony po uruchomieniu jednego z poniższych fragmentów kodu?

Kiedy w programie występuje problem z działaniem, a programista musi zweryfikować wartości znajdujące się w zmiennych w momencie działania aplikacji, to w tym celu należy zastosować

Jakie składniki są kluczowe w dynamicznym formularzu logowania?

Na ilustracji pokazany jest fragment diagramu blokowego pewnego algorytmu. Ile razy warunek n<7 będzie badany?

Wskaż typy numeryczne o stałej precyzji

W jakim języku został stworzony framework Angular?

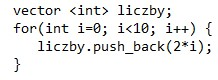

Jakie będą skutki wykonania podanego fragmentu kodu w języku C++?

Jakie wyrażenie logiczne powinno być użyte, aby zweryfikować, czy zmienna x zawiera wartości ujemne lub znajduje się w zakresie (10, 100)?

Które z wymienionych środowisk programistycznych jest rekomendowane do developing aplikacji w języku Python z użyciem frameworka Django?

Na jakim etapie cyklu życia projektu tworzony jest szczegółowy opis wymagań funkcjonalnych oraz niefunkcjonalnych?

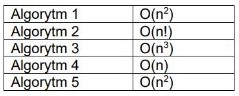

Programista pragnie wybrać algorytm, który najszybciej przetwarza dane w jego aplikacji. Na podstawie złożoności obliczeniowej przedstawionej w tabeli, należy wskazać algorytm numer

Która z poniższych właściwości odnosi się do sieci bezprzewodowej?

Czym jest ochrona własności intelektualnej?

Jakie jest główne zadanie debuggera w środowisku programowania?

W zamieszczonym fragmencie kodu Java wskaż nazwę zmiennej, która może przechować wartość 'T'

| int zm1; float zm2; char zm3; boolean zm4; |

Która z operacji logicznych zwróci wartość "true", gdy obie zmienne są sobie równe?

Który z wymienionych procesów NIE jest częścią etapu kompilacji?

Użycie typu DECIMAL w SQL wymaga wcześniejszego określenia liczby cyfr przed przecinkiem oraz ilości cyfr za przecinkiem. Jest to zapis:

Który z wymienionych frameworków jest charakterystyczny dla aplikacji komputerowych pisanych w C#?

Jednym z rodzajów testów funkcjonalnych, które można przeprowadzić na aplikacji webowej, jest ocena

Jakie jest podstawowe zadanie funkcji zaprzyjaźnionej w danej klasie?

Tworząc aplikację opartą na obiektach, należy założyć, że program będzie zarządzany przez

Jakie metody umożliwiają przesyłanie danych z serwera do aplikacji front-end?

Jakie środowisko deweloperskie jest najczęściej wykorzystywane do budowy aplikacji na platformę Android?

Cytat przedstawia charakterystykę metodyki RAD. Pełne znaczenie tego skrótu można przetłumaczyć na język polski jako:

Zajmując się pracą w zespole oraz dbając o jego efektywne funkcjonowanie, nie powinniśmy

W systemie RGB kolor Pale Green przedstawia się jako RGB(152, 251, 152). Jaki jest szesnastkowy kod tego koloru?

Do zadań widoku w architekturze MVVM (Model_View-Viewmodel) należy

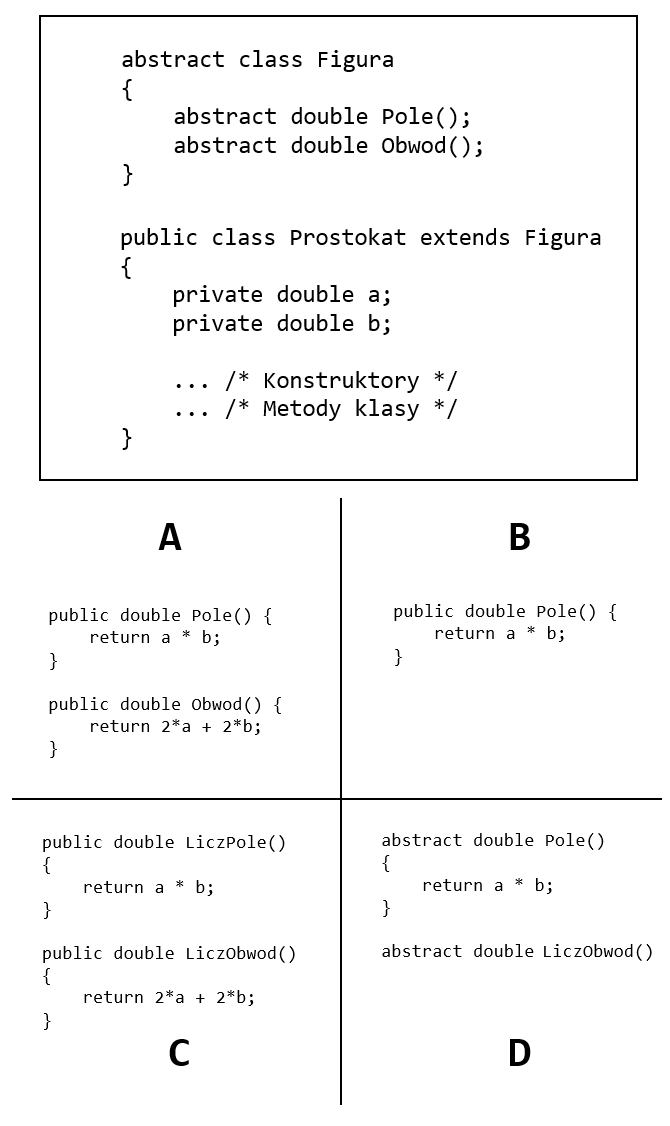

W zaprezentowanym kodzie stworzono abstrakcyjną klasę figura oraz klasę prostokąta, która dziedziczy po niej, zawierającą zdefiniowane pola i konstruktory. Wskaż minimalną wersję implementacji sekcji /* metody klasy */ dla klasy Prostokat:

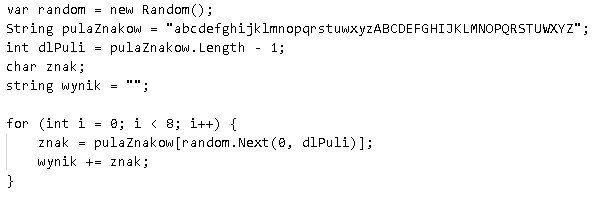

Zademonstrowana pętla wykorzystuje obiekt random do

Jaką funkcję spełniają atrybuty klasy w programowaniu obiektowym?

Wskaż odpowiedź, która używa parafrazowania jako metodę aktywnego słuchania, gdy klient mówi: "Interesuje mnie aplikacja, która działa szybko, niezależnie od tego, czy korzysta z niej kilku czy tysiąc użytkowników"?

Jak określa się proces transferu danych z lokalnego komputera na serwer?

Jakie znaczenie ma określenie "klasa zaprzyjaźniona" w kontekście programowania obiektowego?

Jakie z wymienionych działań jest fundamentalne w modelu kaskadowym?

W środowisku IDE przeznaczonym do tworzenia aplikacji okienkowych zdefiniowano okno Form1. Aby wprowadzić zmiany w ustawieniach, w kolejności: tytuł okna na górnym pasku, standardowy kursor na strzałkę oraz kolor tła okna, należy dostosować następujące pola w oknie Properties:

Który z wymienionych typów danych należy do typu logicznego?

Jaki typ złośliwego oprogramowania funkcjonuje w tle, zbierając dane o wprowadzanych hasłach?