Pytanie 1

Który z poniższych programów służy do zarządzania projektami przy użyciu tablic kanban?

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Który z poniższych programów służy do zarządzania projektami przy użyciu tablic kanban?

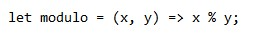

Programista zapisał w pliku HTML przedstawioną linię kodu, aby

Co przedstawia diagram Gantta?

W jakim przypadku stos będzie lepszym wyborem niż lista przy projektowaniu zestawu danych?

Które z poniższych działań można wykonać przy użyciu składnika statycznego klasy?

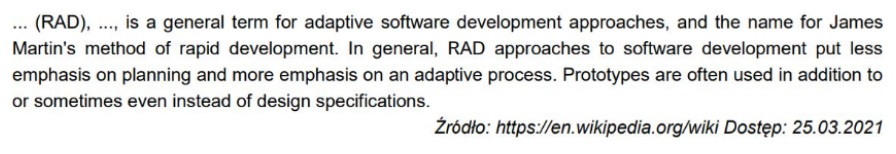

Przedstawiony cytat jest opisem metodyki RAD. Rozwinięcie tego skrótu można przetłumaczyć na język polski jako

Który rodzaj funkcji jest definiowany poza klasą, ale ma dostęp do jej prywatnych i chronionych składowych?

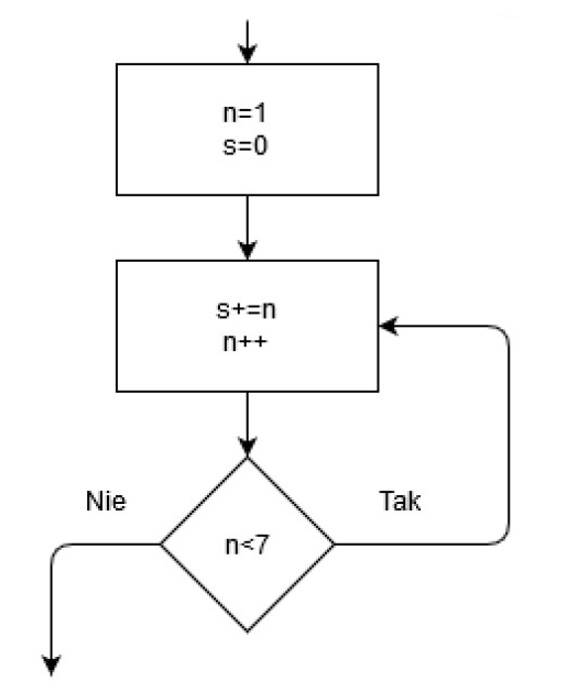

Na rysunku przedstawiony jest fragment schematu blokowego pewnego algorytmu. Ile razy zostanie sprawdzony warunek n<7?

Które z poniższych rozwiązań ułatwia korzystanie z serwisów internetowych osobom niewidomym?

Jedną z możliwości testów funkcjonalnych wykonywanych na aplikacji webowej jest sprawdzenie

Co należy zrobić, aby zapobiec pogorszeniu wzroku podczas pracy przy komputerze?

Które stwierdzenie dotyczące pojęcia obiekt jest prawdziwe?

Który z poniższych elementów należy uwzględnić w dokumentacji kodu programu?

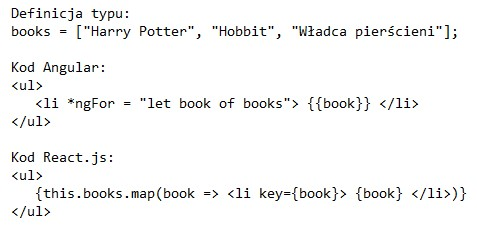

Na funkcjonalnie równoważnych sobie listingach fragmentów aplikacji Angular i React.js jest utworzona lista punktowana, która zawiera

Który z poniższych elementów interfejsu użytkownika jest typowy dla aplikacji desktopowej?

Która z akcji powinna być zaimplementowana w części back-end aplikacji internetowej?

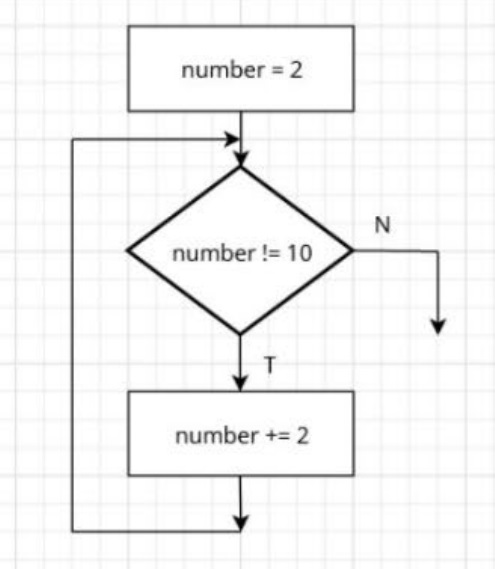

Przedstawiony algorytm może być zaimplementowany w języku Java w oparciu o instrukcję

Kod w języku JavaScript jest

Który z poniższych przykładów jest zastosowaniem systemu informatycznego w działalności biznesowej?

Czym charakteryzuje się architektura klient-serwer?

Wskaż cechę charakterystyczną dla metody abstrakcyjnej

Gdzie są przechowywane dane w przypadku korzystania z chmury obliczeniowej?

Klasie o nazwie samochod nadano cechy: marka, rocznik, parametry[]. Cechy te należy zdefiniować jako

Strategia budowania algorytmu poprzez podział na dwa lub więcej mniejszych podproblemów tak długo, aż fragmentu staną się proste do bezpośredniego rozwiązania jest metodą:

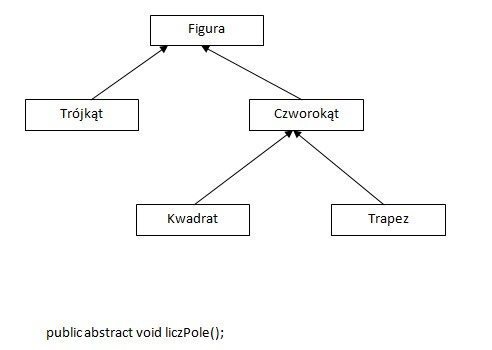

Zakładając, że przedstawiona hierarchia klas reprezentuje figury geometryczne została prawidłowo zaimplementowana funkcjonalnie, a każda z możliwych figur zawiera metodę liczenia pola, to sposób deklaracji metody liczPole() wskazuje, że znajduje się ona w klasie

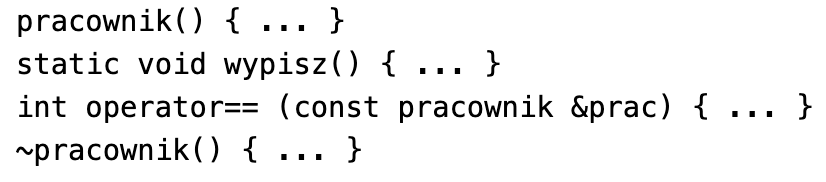

Wewnątrz klasy pracownik zdefiniowano przedstawione metody. Do której z nich można zgodnie z jej przeznaczeniem dopisać element diagnostyczny o treści: cout << "Obiekt został usunięty";?

Pracując w grupie i dbając o jej poprawne funkcjonowanie, nie należy

W którym przypadku kolekcja typu lista będzie bardziej efektywna niż tablica?

Aplikacja mobilna wyświetla listę, której każdy z elementów może być dotknięty palcem, aby wyświetlić jego szczegóły. Zdarzenie odpowiadające tej akcji to

Przedstawiony wykres obrazuje wyniki testów

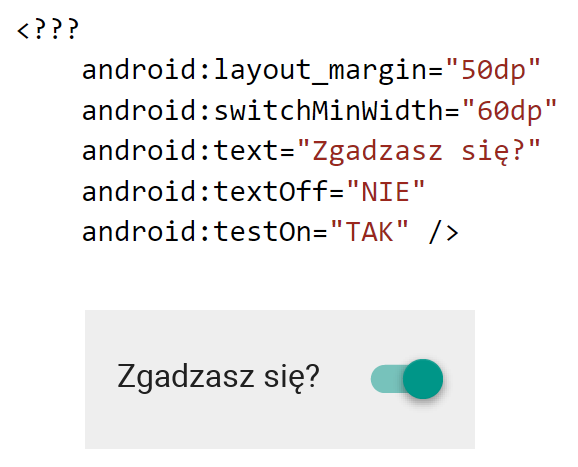

Którą nazwę kontrolki należy zapisać w pierwszej linii kodu, w miejscu <??? aby została ona wyrenderowana w przedstawiony sposób:

Jak nazywa się proces, w którym obiekt dziedziczy cechy innej klasy w programowaniu obiektowym?

Który język programowania jest najczęściej używany do tworzenia aplikacji webowych po stronie serwera?

Która z poniższych kart graficznych zapewnia większą wydajność w grach komputerowych?

Poszkodowanego należy ułożyć w pozycji bocznej bezpiecznej w przypadku:

Kolor Pale Green w systemie RGB ma postać RGB(152, 251, 152). Kod szesnastkowy tego koloru wynosi:

Wskaż rodzaj testów, które przeprowadza się podczas fazy tworzenia kodu źródłowego

Środowiskiem dedykowanym do tworzenia aplikacji mobilnych dla urządzeń Apple i wykorzystującym do tego celu różne języki programowania w tym Java i Objective C jest

Frameworkiem umożliwiającym programowanie aplikacji desktopowych jest

Który z wymienionych algorytmów może być zaimplementowany zarówno iteracyjnie, jak i rekurencyjnie?