Pytanie 1

Włączenie systemu Windows w trybie debugowania umożliwia

Wynik: 11/40 punktów (27,5%)

Wymagane minimum: 20 punktów (50%)

Włączenie systemu Windows w trybie debugowania umożliwia

RAMDAC konwerter przekształca sygnał

Który z poniższych protokołów jest wykorzystywany do uzyskiwania dynamicznych adresów IP?

Jakie właściwości charakteryzują pojedyncze konto użytkownika w systemie Windows Serwer?

Jakiej klasy należy adres IP 130.140.0.0?

Jakie elementy łączy okablowanie pionowe w sieci LAN?

Poprzez użycie opisanego urządzenia możliwe jest wykonanie diagnostyki działania

Na ilustracji widoczne jest urządzenie służące do

Który protokół z warstwy aplikacji reguluje przesyłanie wiadomości e-mail?

Jakie urządzenie stosuje się do pomiaru rezystancji?

Osoba pragnąca jednocześnie drukować dokumenty w wersji oryginalnej oraz trzech kopiach na papierze samokopiującym, powinna nabyć drukarkę

Termin określający wyrównanie tekstu do prawego i lewego marginesu to

W systemie Windows, aby uruchomić usługę związaną z wydajnością komputera, należy użyć polecenia

Ile sieci obejmują komputery z adresami IP i maskami sieci wskazanymi w tabeli?

Pierwszym krokiem, który należy podjąć, aby chronić ruter przed nieautoryzowanym dostępem do jego panelu administracyjnego, jest

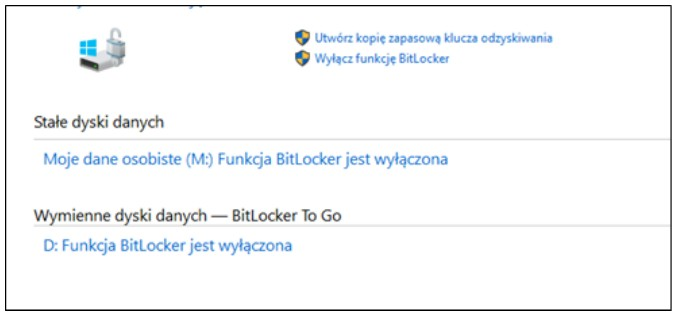

Narzędzie wbudowane w systemy Windows w edycji Enterprise lub Ultimate ma na celu

Aby zapobiegać i eliminować szkodliwe oprogramowanie, takie jak exploity, robaki oraz trojany, konieczne jest zainstalowanie oprogramowania

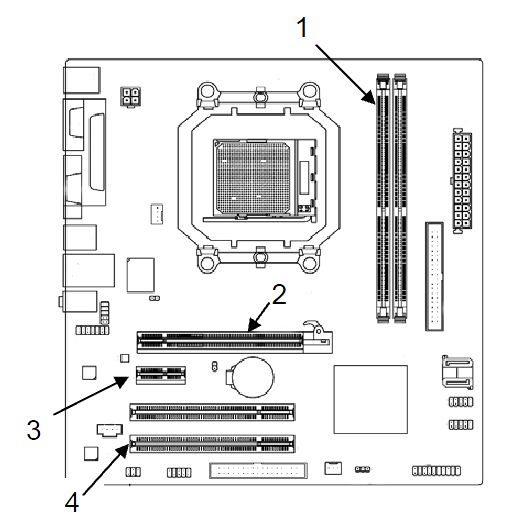

Na schemacie płyty głównej, gdzie można zamontować moduły pamięci RAM, gniazdo oznaczone cyfrą to

Oblicz całkowity koszt brutto usług świadczonych przez serwisanta, uwzględniając koszt dojazdu wynoszący 55,00 zł netto.

Podaj standard interfejsu wykorzystywanego do przewodowego łączenia dwóch urządzeń.

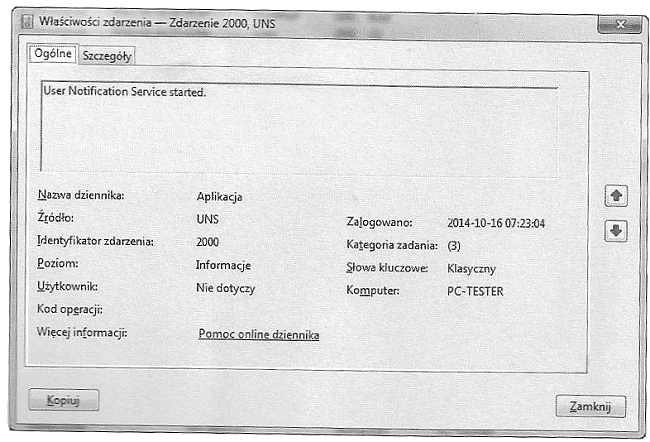

Wpis przedstawiony na ilustracji w dzienniku zdarzeń klasyfikowany jest jako zdarzenie typu

Jakie polecenie w systemie Linux jest potrzebne do stworzenia archiwum danych?

Który aplet w panelu sterowania systemu Windows 7 pozwala na ograniczenie czasu korzystania z komputera przez użytkownika?

Członkowie grupy Pracownicy nie mają możliwości drukowania dokumentów za pośrednictwem serwera wydruku w systemie Windows Server. Posiadają jedynie przydzielone uprawnienia 'Zarządzanie dokumentami'. Co trzeba zrobić, aby rozwiązać ten problem?

Dysk twardy IDE wewnętrzny jest zasilany przez połączenie typu

Komunikat tekstowy BIOS POST od firmy Award o treści "Display switch is set incorrectly" sugeruje

Aby stworzyć archiwum danych w systemie operacyjnym Ubuntu, należy użyć programu

Jaką usługę należy aktywować w sieci, aby stacja robocza mogła automatycznie uzyskać adres IP?

Co otrzymujemy, gdy dodamy liczby 338) oraz 718)?

Jakie polecenie należy zastosować w systemach operacyjnych z rodziny Windows, aby zmienić właściwość pliku na tylko do odczytu?

Do pielęgnacji elementów łożyskowych oraz ślizgowych w urządzeniach peryferyjnych wykorzystuje się

Sprzęt sieciowy umożliwiający połączenie pięciu komputerów w tej samej sieci, minimalizując ryzyko kolizji pakietów, to

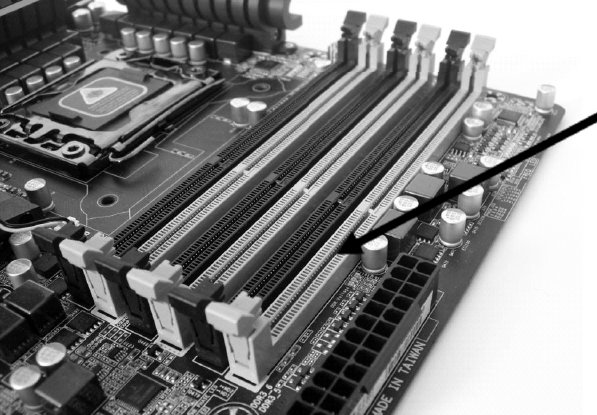

Jaki typ pamięci powinien być umieszczony na płycie głównej komputera w miejscu, które wskazuje strzałka?

Jakie polecenie w systemie Windows powinno być użyte do sprawdzania aktywnych połączeń karty sieciowej w komputerze?

Jakie oprogramowanie jest używane do archiwizacji danych w systemie Linux?

Jakiego protokołu sieciowego używa się do określenia mechanizmów zarządzania urządzeniami w sieci?

Jakie urządzenie aktywne pozwoli na podłączenie do sieci lokalnej za pomocą kabla UTP 15 komputerów, drukarki sieciowej oraz rutera?

Do czego służy program CHKDSK?

Jaką wartość dziesiętną ma liczba 11110101(U2)?

Jakie oprogramowanie dostarcza najwięcej informacji diagnostycznych na temat procesora CPU?