Pytanie 1

Do pielęgnacji elementów łożyskowych oraz ślizgowych w urządzeniach peryferyjnych wykorzystuje się

Wynik: 32/40 punktów (80,0%)

Wymagane minimum: 20 punktów (50%)

Do pielęgnacji elementów łożyskowych oraz ślizgowych w urządzeniach peryferyjnych wykorzystuje się

Dane dotyczące kont użytkowników w systemie Linux są przechowywane w pliku

Administrator sieci komputerowej pragnie zweryfikować na urządzeniu z systemem Windows, które połączenia są aktualnie ustanawiane oraz na jakich portach komputer prowadzi nasłuch. W tym celu powinien użyć polecenia

Najczęstszą przyczyną niskiej jakości wydruku z drukarki laserowej, która objawia się widocznym rozmazywaniem tonera, jest

Który z zapisów stanowi pełną formę maski z prefiksem 25?

Zastosowanie symulacji stanów logicznych w obwodach cyfrowych pozwala na

Jak w systemie Windows zmienić port drukarki, która została zainstalowana?

Zjawisko przesłuchu w sieciach komputerowych polega na

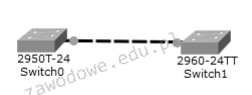

Jakie urządzenie sieciowe zostało pokazane na ilustracji?

Tworzenie zaszyfrowanych połączeń pomiędzy hostami przez publiczną sieć Internet, wykorzystywane w rozwiązaniach VPN (Virtual Private Network), to

Jaki adres IPv6 jest poprawny?

Ile urządzeń będzie można zaadresować w każdej podsieci, jeśli sieć 172.16.6.0 zostanie podzielona przy pomocy maski /27 na jak największą liczbę podsieci?

Zgodnie z normą TIA/EIA-568-B.1 kabel UTP 5e z przeplotem powstaje poprzez zamianę lokalizacji w wtyczce 8P8C następujących par żył (odpowiednio według kolorów):

Zadana jest sieć z adresem 172.16.0.0/16. Które z adresów w sieci 172.16.0.0/16 są poprawne, jeżeli zostaną utworzone cztery podsieci z maską 18 bitów?

Aby określić rozmiar wolnej oraz zajętej pamięci RAM w systemie Linux, można skorzystać z polecenia

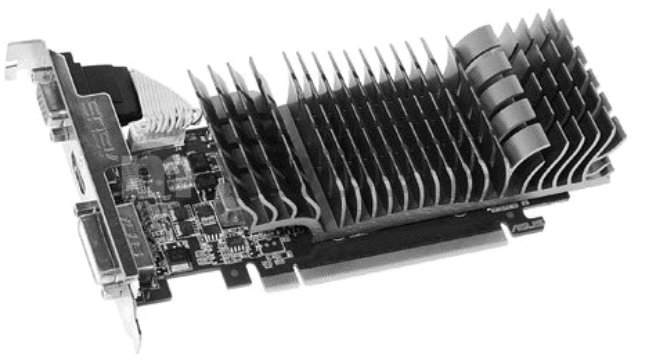

Karta rozszerzeń zaprezentowana na rysunku ma system chłodzenia

Który protokół służy do wymiany danych o trasach oraz dostępności sieci pomiędzy routerami w ramach tego samego systemu autonomicznego?

Aby utworzyć kolejną partycję w systemie Windows, można skorzystać z narzędzia

Aby przeprowadzić instalację systemu operacyjnego z rodziny Windows na stacjach roboczych, konieczne jest dodanie na serwerze usług

Wskaż sygnał informujący o błędzie karty graficznej w komputerze z BIOS POST od firmy AWARD?

Jakie liczby należy wprowadzić na klawiaturze telefonu podłączonego do bramki VoIP po wcześniejszym wpisaniu *** w celu ustawienia adresu bramy domyślnej sieci?

Kasety z drukarek po zakończeniu użytkowania powinny zostać

W skład sieci komputerowej wchodzi 3 komputery stacjonarne oraz drukarka sieciowa, które są połączone kablem UTP z routerem mającym porty 1 x WAN oraz 5 x LAN. Które urządzenie sieciowe pozwoli na dołączenie kablem UTP dwóch dodatkowych komputerów do tej sieci?

Jakiego rodzaju rekord jest automatycznie generowany w chwili zakupu strefy wyszukiwania do przodu w ustawieniach serwera DNS w systemach Windows Server?

Proces zapisu na nośnikach BD-R realizowany jest przy użyciu

Która z grup w systemie Windows Server ma najniższe uprawnienia?

Jakie medium transmisyjne jest związane z adapterem przedstawionym na ilustracji?

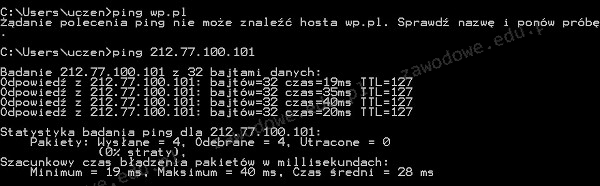

Podczas testowania połączeń sieciowych za pomocą polecenia ping użytkownik otrzymał wyniki przedstawione na rysunku. Jakie może być źródło braku odpowiedzi serwera przy pierwszym teście, zakładając, że domena wp.pl ma adres 212.77.100.101?

W lokalnej sieci uruchomiono serwer odpowiedzialny za przydzielanie dynamicznych adresów IP. Jaką usługę należy aktywować na tym serwerze?

Która edycja systemu operacyjnego Windows Server 2008 charakteryzuje się najuboższym interfejsem graficznym?

Aby uporządkować dane pliku zapisane na dysku twardym, które znajdują się w nie sąsiadujących klastrach, tak by zajmowały one sąsiadujące ze sobą klastry, należy przeprowadzić

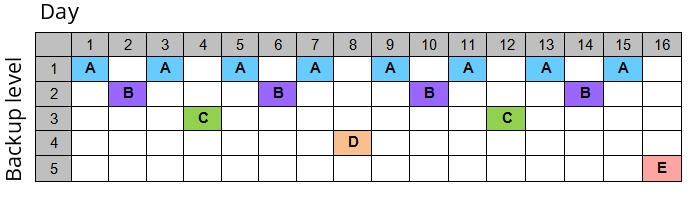

Strategia przedstawiona w diagramie dla tworzenia kopii zapasowych na nośnikach jest znana jako

Okablowanie pionowe w sieci strukturalnej łączy się

Symbol okablowania przedstawiony na diagramie odnosi się do kabla

Jak nazywa się serwer Windows, na którym zainstalowano usługę Active Directory?

Jakie aktywne urządzenie pozwoli na nawiązanie połączenia z lokalną siecią dla 15 komputerów, drukarki sieciowej oraz rutera, wykorzystując kabel UTP?

W systemie Linux polecenie touch ma na celu

W trakcie użytkowania drukarki laserowej blady wydruk lub nierównomierne pokrycie medium drukującego mogą wskazywać na

Na wydrukach uzyskanych z drukarki laserowej można zauważyć pasma wzdłużne oraz powtarzające się defekty. Jedną z możliwych przyczyn niskiej jakości druku jest wada

Aby skanera działał prawidłowo, należy