Pytanie 1

Jakie są różnice pomiędzy środowiskiem RAD a klasycznym IDE w kontekście aplikacji webowych?

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Jakie są różnice pomiędzy środowiskiem RAD a klasycznym IDE w kontekście aplikacji webowych?

Wynikiem wykonania poniższego fragmentu kodu jest wyświetlenie liczb z zakresu od 2 do 20, które są

Jedną z dolegliwości, która pojawia się u programistów w wyniku długotrwałego korzystania z myszki komputerowej lub klawiatury, objawiającą się bólami, drętwieniem oraz zaburzeniami czucia w obszarze 1-3 palca dłoni jest

W jakiej sytuacji należy umieścić poszkodowanego w bezpiecznej pozycji bocznej?

Co oznacza walidacja kodu programu?

Resuscytacja krążeniowo-oddechowa polega na realizowaniu

Która z wymienionych bibliotek pozwala na obsługę zdarzeń związanych z myszą w aplikacjach desktopowych?

Który z języków programowania jest powszechnie wykorzystywany do tworzenia aplikacji na komputery stacjonarne?

Jaki jest wymagany sposób do realizacji algorytmu sortowania bąbelkowego na n-elementowej tablicy?

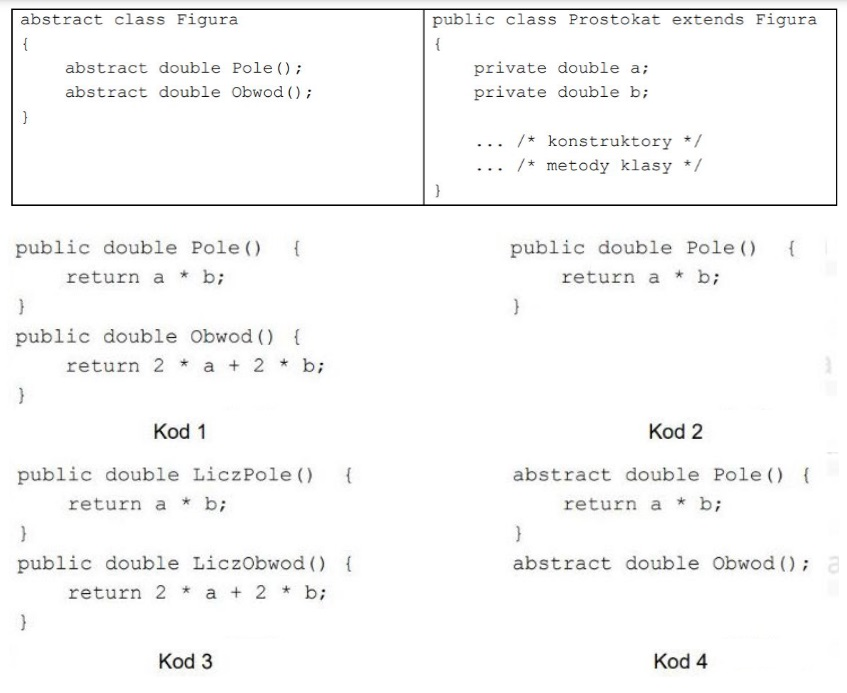

W zaprezentowanym kodzie stworzono abstrakcyjną klasę Figura oraz klasę Prostokąt, która po niej dziedziczy, zawierającą określone pola i konstruktory. Wskaż najprostszą implementację sekcji /* metody klasy */ dla klasy Prostokąt

Która z wymienionych zasad odnosi się do zachowania prywatności w sieci?

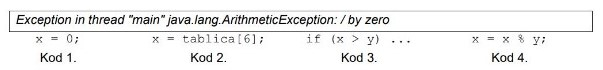

Jakiego kodu dotyczy treść wygenerowana w trakcie działania programu Java?

Który z objawów może sugerować zawał serca?

Które z wymienionych środowisk programistycznych jest rekomendowane do developing aplikacji w języku Python z użyciem frameworka Django?

W językach C++ bądź C# termin virtual można wykorzystywać w kontekście

Jakie informacje zawiera zestaw instrukcji (ISA) danego procesora?

Aplikacje funkcjonujące w systemach Android do komunikacji z użytkownikiem wykorzystują klasę

Jakie znaczenie ma określenie "klasa zaprzyjaźniona" w kontekście programowania obiektowego?

W jakiej sytuacji wykorzystanie stosu będzie korzystniejsze niż lista podczas projektowania zestawu danych?

Jakie narzędzie może zostać wykorzystane do automatyzacji testów aplikacji internetowych?

Który z wymienionych algorytmów jest algorytmem opartym na iteracji?

Które z wymienionych sformułowań najlepiej definiuje oprogramowanie typu ransomware?

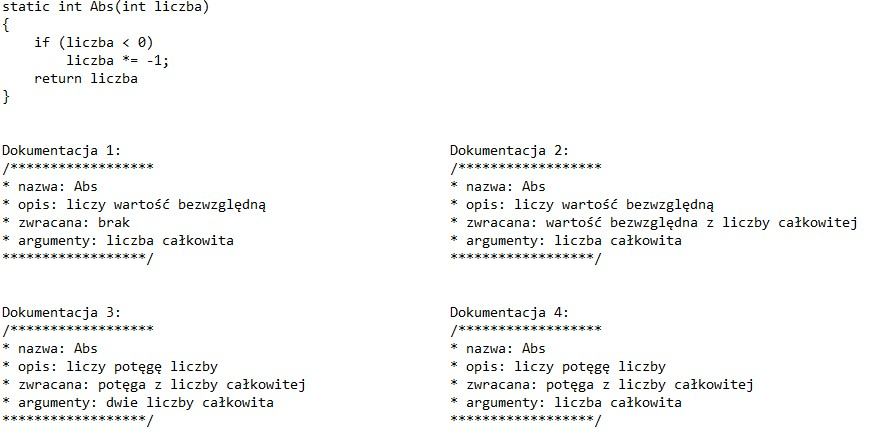

Która z dokumentacji funkcji odpowiada przedstawionemu kodowi źródłowemu?

Jakie narzędzie można wykorzystać do tworzenia aplikacji mobilnych typu cross-platform w C#?

Jakie cechy powinien posiadać skuteczny negocjator?

Jaki jest zasadniczy cel ataku phishingowego?

Podejście obiektowe w rozwiązywaniu problemów obejmuje między innymi:

Który z frameworków pozwala na tworzenie aplikacji z graficznym interfejsem użytkownika oraz obsługą wydarzeń?

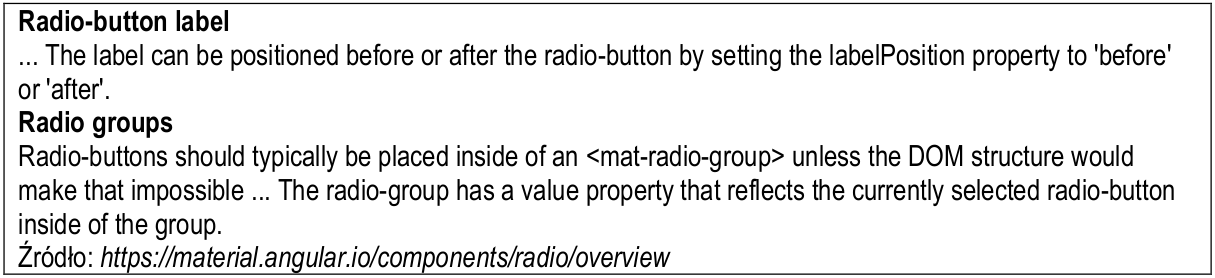

Która z właściwości przycisków typu Radio-button opisanych w przedstawionym fragmencie dokumentacji jest poprawna?

W jednostce centralnej, za obliczenia na liczbach zmiennoprzecinkowych odpowiada

Jakie jest wyjście działania kompilatora?

Kod zaprezentowany w filmie w języku C++ nie przechodzi kompilacji. Co należy zmodyfikować w tym kodzie, aby kompilacja odbyła się bez błędów?

Jakie jest główne zadanie ochrony danych osobowych?

Który z wymienionych aktów prawnych odnosi się do ochrony danych osobowych w krajach Unii Europejskiej?

Jaką właściwość ma sieć synchroniczna?

Jakie działania mogą przyczynić się do ochrony swojego cyfrowego wizerunku w sieci?

Jakie wartości jest w stanie przechować zmienna o typie logicznym?

W programie stworzonym w języku C++ trzeba zadeklarować zmienną, która będzie przechowywać wartość rzeczywistą. Jakiego typu powinna być ta zmienna?

Jaką wartość dziesiętną reprezentuje liczba binarna 1010?

Jaki typ testów ocenia funkcjonalność aplikacji z punktu widzenia użytkownika końcowego?