Pytanie 1

Który z podanych algorytmów operujących na jednowymiarowej tablicy posiada złożoność obliczeniową O(n<sup>2</sup>)?

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

Który z podanych algorytmów operujących na jednowymiarowej tablicy posiada złożoność obliczeniową O(n<sup>2</sup>)?

Jaki modyfikator umożliwia dostęp do elementu klasy z każdego miejsca w kodzie?

Jaki komponent środowiska IDE jest niezbędny do tworzenia aplikacji webowych?

Jakie wartości może przyjąć zmienna typu boolean?

Jakie jest podstawowe działanie w ochronie miejsca zdarzenia?

Które z wymienionych stwierdzeń najcelniej opisuje proces uruchamiania aplikacji?

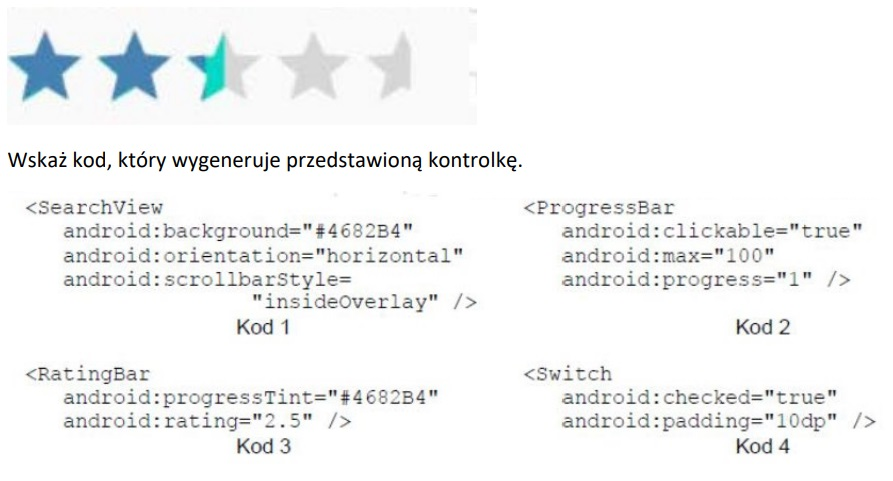

Wskaż fragment kodu, który wykreuje przedstawioną kontrolkę?

Który z podanych terminów najlepiej odnosi się do składnika statycznego w klasie?

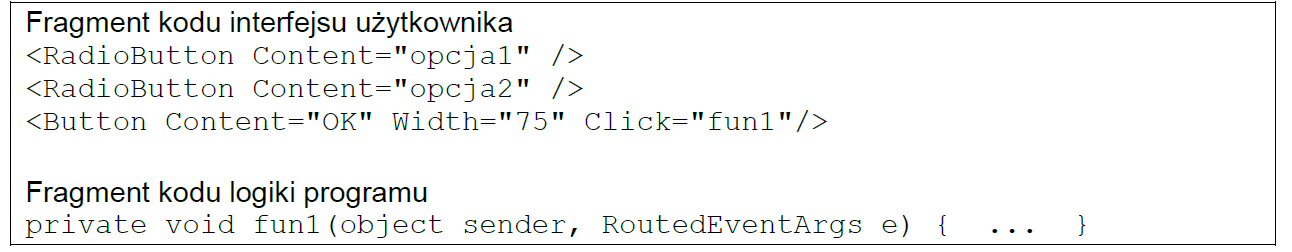

W pokazanych fragmentach kodu zdefiniowano funkcję pod nazwą fun1. W tej funkcji należy zaimplementować obsługę

W przedstawionych funkcjonalnie równoważnych kodach źródłowych po przeprowadzeniu operacji w zmiennej b zostanie zapisany wynik:

Która z wymienionych zasad odnosi się do zachowania prywatności w sieci?

Jakie środowisko developerskie służy do tworzenia aplikacji na platformę iOS?

Aby zdefiniować zmienną, która będzie działała jako licznik instancji danej klasy, należy wprowadzenie takiego zmiennej poprzedzić słowem kluczowym

Jakie jest podstawowe zadanie firewalla w systemie komputerowym?

Jaką cechą charakteryzuje się sieć asynchroniczna?

W programie stworzonym w języku C++ trzeba zadeklarować zmienną, która będzie przechowywać wartość rzeczywistą. Jakiego typu powinna być ta zmienna?

Która z operacji logicznych zwróci wartość "true", gdy obie zmienne są sobie równe?

Jaką wydajność posiada sieć, która przesyła 500 MB danych w czasie 10 sekund?

Użycie modyfikatora abstract w definicji metody w klasie wskazuje, że

Błędy w interpretacji kodu stworzonego za pomocą React.js lub Angular można wykryć dzięki

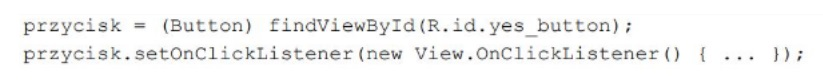

Zaproponowany fragment kodu w Android Studio realizuje metodę nasłuchującą do obsługi wydarzenia

Jaką liczbę warstw zawiera model TCP/IP?

Prezentowana metoda jest realizacją algorytmu

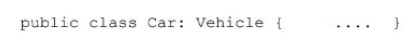

Zapisany fragment w C# wskazuje na definicję klasy Car, która

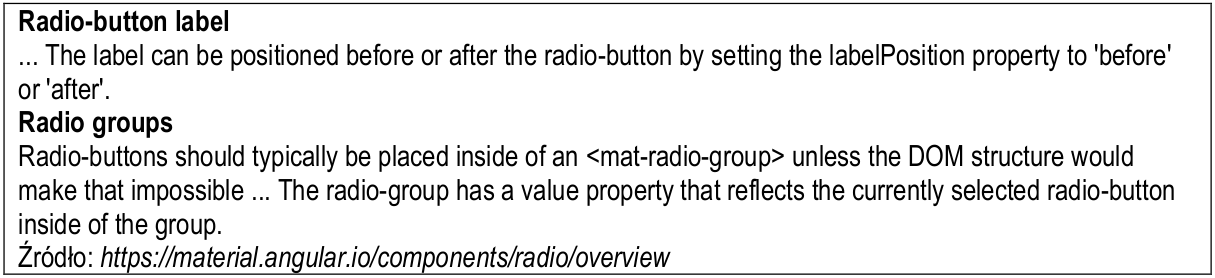

Która z właściwości przycisków typu Radio-button opisanych w przedstawionym fragmencie dokumentacji jest poprawna?

Które z podejść do tworzenia aplikacji najlepiej uwzględnia przyszłe zmiany w funkcjonalności?

Na ilustracji pokazano fragment emulacji iOS z elementem kontrolnym. Który fragment kodu XAML opisuje ten element?

Wartość liczby 1AF, zapisana w systemie szesnastkowym, po przeliczeniu na system dziesiętny wynosi

Zaprezentowany diagram Gantta odnosi się do projektu IT. Przy założeniu, że każdy członek zespołu dysponuje wystarczającymi umiejętnościami do realizacji każdego z zadań oraz że do każdego zadania można przypisać jedynie jedną osobę, która poświęci na zadanie pełny dzień pracy, to minimalna liczba członków zespołu powinna wynosić:

Jakie jest najważniejsze właściwość algorytmów szyfrowania symetrycznego?

Które z wymienionych opcji wspiera osoby niewidome w korzystaniu z witryn internetowych?

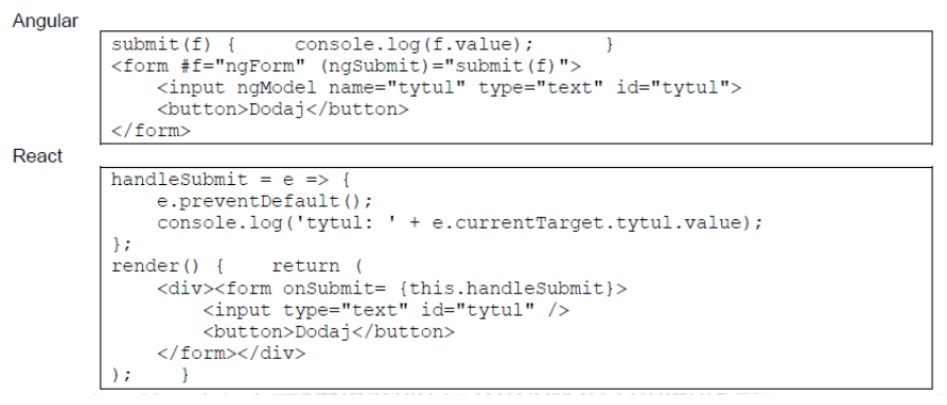

Przedstawiono funkcjonalnie równoważne fragmenty kodu aplikacji Angular oraz React.js.

Liczba A4 w zapisie heksadecymalnym ma odpowiadający jej zapis binarny

Na ilustracji pokazany jest fragment diagramu blokowego pewnego algorytmu. Ile razy warunek n<7 będzie badany?

Ile kilobajtów (KB) znajduje się w jednym megabajcie (MB)?

Metoda tworzenia algorytmu polegająca na dzieleniu go na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich rozwiązanie stanie się proste, jest techniką

Jakie znaczenie ma określenie "klasa zaprzyjaźniona" w kontekście programowania obiektowego?

Które z wymienionych narzędzi nie znajduje zastosowania w tworzeniu aplikacji desktopowych?

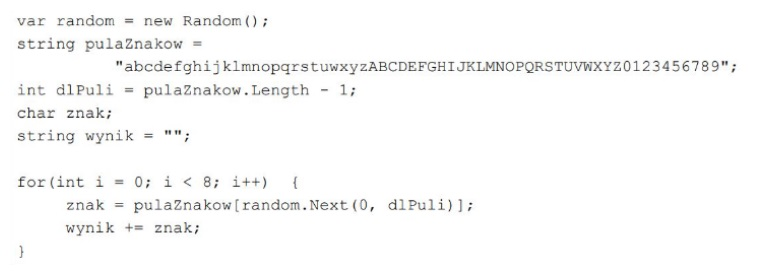

Zamieszczony kawałek kodu w języku C# tworzy hasło. Wskaż prawdziwe stwierdzenie dotyczące cech tego hasła?

W celu wdrożenia w aplikacji internetowej mechanizmu zbierania danych statystycznych na komputerach użytkowników, można użyć