Pytanie 1

Jakie informacje o wykorzystywaniu pamięci wirtualnej można uzyskać, analizując zawartość pliku w systemie Linux?

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Jakie informacje o wykorzystywaniu pamięci wirtualnej można uzyskać, analizując zawartość pliku w systemie Linux?

Błąd typu STOP Error (Blue Screen) w systemie Windows, który wiąże się z odniesieniem się systemu do niepoprawnych danych w pamięci RAM, to

Protokół używany do zarządzania urządzeniami w sieci to

Na ilustracji przedstawiono przewód z wtykami

Miarą wyrażaną w decybelach, która określa różnicę pomiędzy mocą sygnału wysyłanego w parze zakłócającej a mocą sygnału generowanego w parze zakłócanej, jest

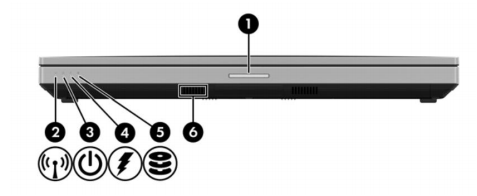

Na ilustracji widoczne jest oznaczenie sygnalizacji świetlnej w dokumentacji technicznej laptopa. Wskaż numer odpowiadający kontrolce, która zapala się podczas ładowania akumulatora?

Który z portów znajdujących się na tylnej części komputera jest oznaczony podanym symbolem?

Jakie narzędzie w systemie Windows umożliwia kontrolę prób logowania do systemu?

W celu zapewnienia jakości usługi QoS, w przełącznikach warstwy dostępu stosowany jest mechanizm

Oświetlenie oparte na diodach LED w trzech kolorach wykorzystuje skanery typu

Pozyskiwanie surowców z odpadów w celu ich ponownego zastosowania to

Aby sprawdzić dostępną przestrzeń na dysku twardym w systemie Linux, można wykorzystać polecenie

Partycja, na której zainstalowany jest system operacyjny, określana jest jako partycja

Port zgodny z standardem RS-232, działający w trybie asynchronicznym, to

Jakie narzędzie należy zastosować do podłączenia zaszycia kabla w module Keystone?

Ustalenie adresów fizycznych MAC na podstawie adresów logicznych IP jest efektem działania protokołu

Użytkownik drukarki samodzielnie i poprawnie napełnił pojemnik z tonerem. Po jego zamontowaniu drukarka nie podejmuje się próby drukowania. Co może być przyczyną tej usterki?

W systemie Blu-ray nośnik przeznaczony do jednokrotnego zapisu jest oznaczany jako

W systemie Linux program, który odpowiada aplikacji chkdsk z Windows, to

Który z zapisów adresu IPv4 z maską jest niepoprawny?

Wskaż nośnik, który w sieciach komputerowych umożliwia najszybszą wymianę danych?

W systemie Linux polecenie chmod 321 start spowoduje przyznanie poniższych uprawnień plikowi start:

Jakie pole znajduje się w nagłówku protokołu UDP?

Na dysku należy umieścić 100 tysięcy oddzielnych plików, z których każdy ma rozmiar 2570 bajtów. W takim przypadku, zapisane pliki będą zajmować najmniej miejsca na dysku z jednostką alokacji wynoszącą

Jakie polecenie w systemie Linux jest używane do sprawdzania wielkości katalogu?

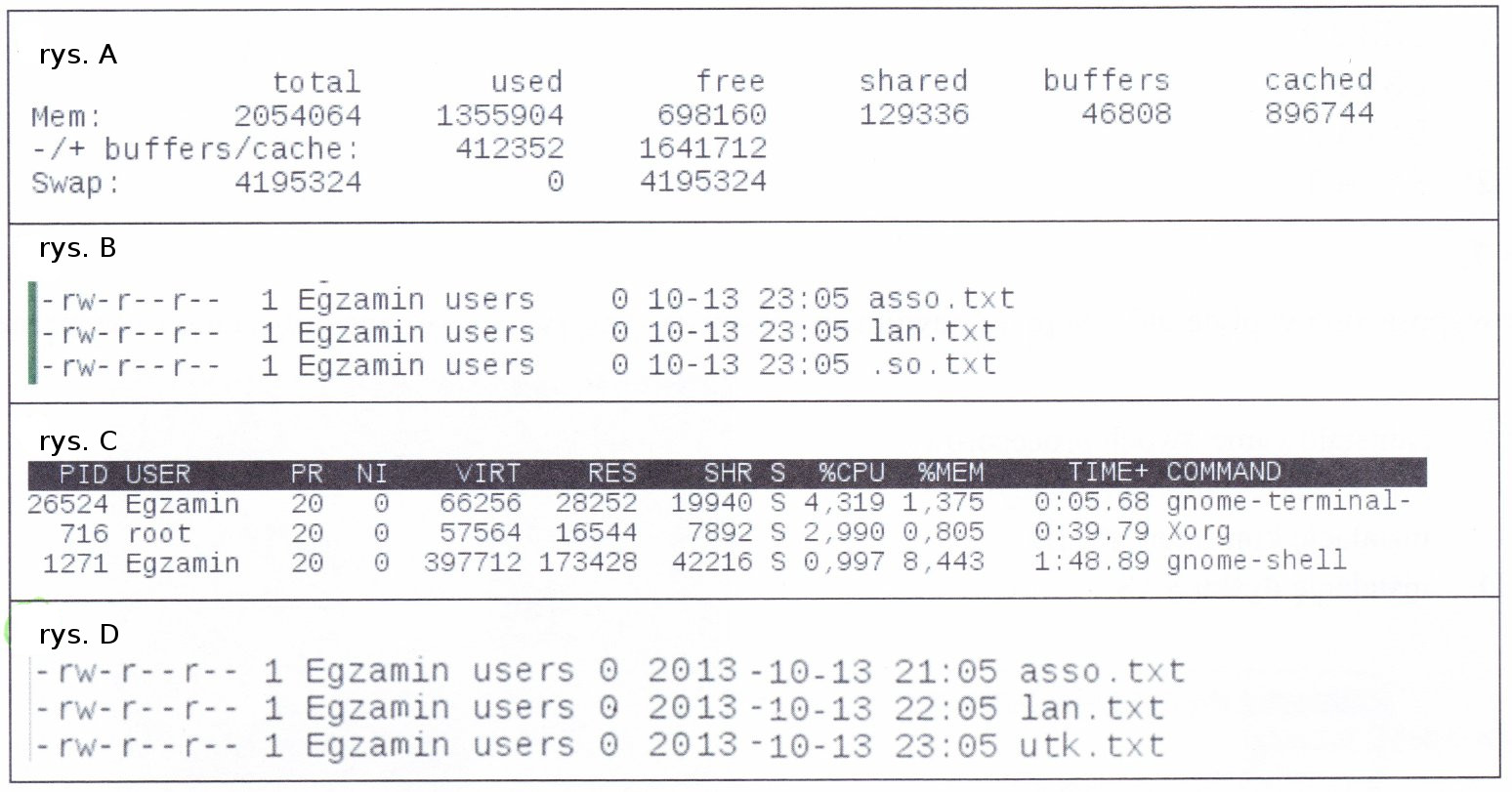

Rezultat wykonania komendy ls -l w systemie Linux ilustruje poniższy rysunek

W systemach Microsoft Windows komenda netstat -a pokazuje

Pamięć, która nie traci danych, może być elektrycznie kasowana i programowana, znana jest pod skrótem

Jaką maskę podsieci powinien mieć serwer DHCP, aby mógł przydzielić adresy IP dla 510 urządzeń w sieci o adresie 192.168.0.0?

Aby stworzyć archiwum danych w systemie operacyjnym Ubuntu, należy użyć programu

Na jakich nośnikach pamięci masowej jednym z najczęstszych powodów uszkodzeń jest zniszczenie powierzchni?

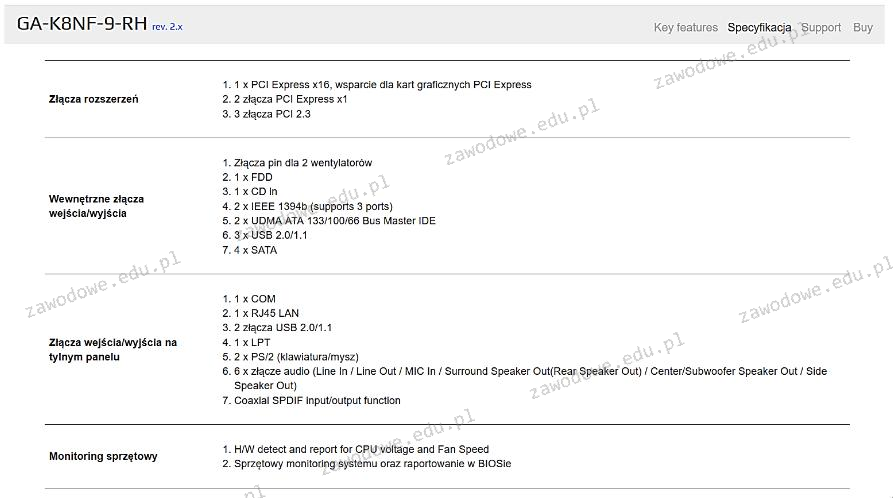

Na przedstawionym rysunku znajduje się fragment dokumentacji technicznej płyty głównej GA-K8NF-9-RH rev. 2.x. Z tego wynika, że maksymalna liczba kart rozszerzeń, które można zamontować (pomijając interfejs USB), wynosi

Jak wielu hostów można maksymalnie zaadresować w sieci lokalnej, mając do dyspozycji jeden blok adresów klasy C protokołu IPv4?

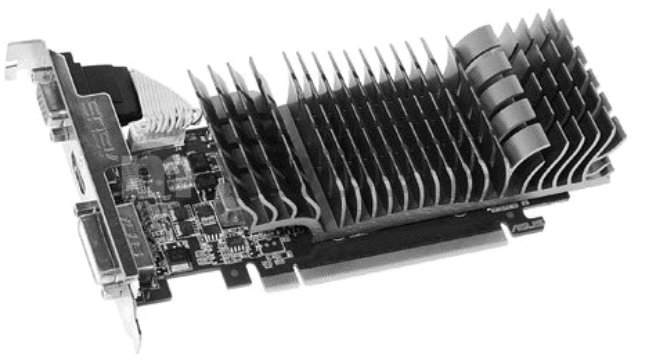

Karta rozszerzeń zaprezentowana na rysunku ma system chłodzenia

Aby zobaczyć datę w systemie Linux, można skorzystać z komendy

W interfejsie graficznym systemów Ubuntu lub SuSE Linux, aby zainstalować aktualizacje programów systemowych, można zastosować aplikacje

Wykonanie polecenia attrib +h +s +r przykład.txt w terminalu systemu Windows spowoduje

Jakie napięcie jest dostarczane przez płytę główną do pamięci typu SDRAM DDR3?

Jak można przywrócić domyślne ustawienia płyty głównej, gdy nie ma możliwości uruchomienia BIOS Setup?

Który z symboli w systemach operacyjnych z rodziny Windows powinien być użyty przy udostępnianiu zasobu ukrytego w sieci?