Pytanie 1

Podczas instalacji systemu operacyjnego Linux należy wybrać odpowiedni typ systemu plików

Wynik: 0/40 punktów (0,0%)

Wymagane minimum: 20 punktów (50%)

Podczas instalacji systemu operacyjnego Linux należy wybrać odpowiedni typ systemu plików

Aby stworzyć bezpieczny wirtualny tunel pomiędzy dwoma komputerami korzystającymi z Internetu, należy użyć technologii

Zainstalowanie w komputerze wskazanej karty pozwoli na

Brak odpowiedzi na to pytanie.

Oblicz całkowity koszt zainstalowania okablowania strukturalnego z 5 punktów abonenckich do panelu krosowego, łącznie z wykonaniem przewodów do stacji roboczych. W tym celu wykorzystano 50m kabla UTP. Punkt abonencki składa się z 2 gniazd typu RJ45.

Brak odpowiedzi na to pytanie.

Wartość wyrażana w decybelach, będąca różnicą pomiędzy mocą sygnału przekazywanego w parze zakłócającej a mocą sygnału generowanego w parze zakłócanej to

Brak odpowiedzi na to pytanie.

Jaki jest pełny adres do logowania na serwer FTP o nazwie ftp.nazwa.pl?

Brak odpowiedzi na to pytanie.

Określenie najlepszej trasy dla połączenia w sieci to

Brak odpowiedzi na to pytanie.

Który z interfejsów można uznać za interfejs równoległy?

Brak odpowiedzi na to pytanie.

Jaką jednostką określa się szybkość przesyłania danych w sieciach komputerowych?

Brak odpowiedzi na to pytanie.

Zjawisko, w którym pliki przechowywane na dysku twardym są zapisywane w klastrach, które nie sąsiadują ze sobą, określane jest mianem

Brak odpowiedzi na to pytanie.

Czym jest patchcord?

Brak odpowiedzi na to pytanie.

Dokumentacja końcowa zaprojektowanej sieci LAN powinna zawierać między innymi

Brak odpowiedzi na to pytanie.

Tusz w żelu wykorzystywany jest w drukarkach

Brak odpowiedzi na to pytanie.

Adres MAC karty sieciowej w formacie binarnym to 00000000-00010100-10000101-10001011-01101011-10001010. Które z poniższych przedstawia ten adres w systemie heksadecymalnym?

Brak odpowiedzi na to pytanie.

Jakie urządzenie można kontrolować pod kątem parametrów za pomocą S.M.A.R.T.?

Brak odpowiedzi na to pytanie.

Jakie narzędzie wykorzystuje się do połączenia pigtaila z włóknami światłowodowymi?

Brak odpowiedzi na to pytanie.

W systemie Linux narzędzie top pozwala na

Brak odpowiedzi na to pytanie.

Fizyczna architektura sieci, inaczej określana jako topologia fizyczna sieci komputerowych, definiuje

Brak odpowiedzi na to pytanie.

Aby użytkownicy lokalnej sieci mogli korzystać z przeglądarek do odwiedzania stron WWW za pomocą protokołów HTTP i HTTPS, brama internetowa musi umożliwiać ruch na portach

Brak odpowiedzi na to pytanie.

Zgodnie z normą PN-EN 50174, poziome okablowanie w systemie strukturalnym to segment okablowania pomiędzy

Brak odpowiedzi na to pytanie.

Stacja robocza powinna znajdować się w tej samej podsieci co serwer o adresie IP 192.168.10.150 i masce 255.255.255.192. Który adres IP powinien być skonfigurowany w ustawieniach protokołu TCP/IP karty sieciowej stacji roboczej?

Brak odpowiedzi na to pytanie.

W przedsiębiorstwie trzeba było zreperować 5 komputerów i serwer. Czas potrzebny na naprawę każdego z komputerów wyniósł 1,5 godziny, a serwera 2,5 godziny. Stawka za usługę to 100,00 zł za roboczogodzinę, a do tego doliczany jest podatek VAT w wysokości 23%. Jaka kwota brutto będzie należna za tę usługę?

Brak odpowiedzi na to pytanie.

Na przedstawionym rysunku widoczna jest karta rozszerzeń z systemem chłodzenia

Brak odpowiedzi na to pytanie.

Aktywacja opcji OCR podczas ustawiania skanera umożliwia

Brak odpowiedzi na to pytanie.

W hierarchicznym modelu sieci komputery użytkowników stanowią część warstwy

Brak odpowiedzi na to pytanie.

Aby w systemie Linux wykonać kopię zapasową określonych plików, należy wprowadzić w terminalu polecenie programu

Brak odpowiedzi na to pytanie.

Usługi na serwerze są konfigurowane za pomocą

Brak odpowiedzi na to pytanie.

Która z licencji pozwala każdemu użytkownikowi na wykorzystywanie programu bez ograniczeń związanych z prawami autorskimi?

Brak odpowiedzi na to pytanie.

Jak nazywa się pamięć podręczna?

Brak odpowiedzi na to pytanie.

Przypisanie licencji oprogramowania do pojedynczego komputera lub jego komponentów stanowi charakterystykę licencji

Brak odpowiedzi na to pytanie.

Który typ drukarki stosuje metodę przenoszenia stałego pigmentu z taśmy na papier odporny na wysoką temperaturę?

Brak odpowiedzi na to pytanie.

Jaką wartość ma liczba 5638 zapisana w systemie szesnastkowym?

Brak odpowiedzi na to pytanie.

Zasadniczym sposobem zabezpieczenia danych przechowywanych na serwerze jest

Brak odpowiedzi na to pytanie.

Aby zrealizować usługę zdalnego uruchamiania systemów operacyjnych na komputerach stacjonarnych, należy w Windows Server zainstalować rolę

Brak odpowiedzi na to pytanie.

W systemie Linux do obsługi tablic partycji można zastosować komendę

Brak odpowiedzi na to pytanie.

Termin określający zdolność do rozbudowy sieci to

Brak odpowiedzi na to pytanie.

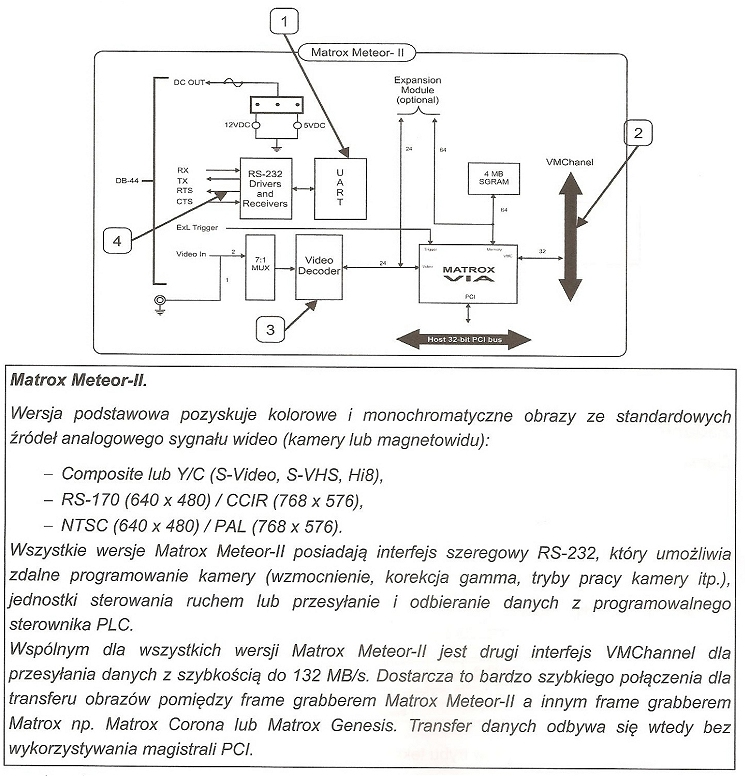

Który z elementów oznaczonych numerami od 1 do 4, ukazanych na schemacie blokowym frame grabbera oraz opisanych w fragmencie dokumentacji technicznej, jest odpowiedzialny za wymianę danych z innymi urządzeniami przetwarzającymi obraz wideo, unikając zbędnego obciążenia magistrali PCI?

Brak odpowiedzi na to pytanie.

Wykonanie polecenia attrib +h +s +r przykład.txt w konsoli systemu Windows spowoduje

Brak odpowiedzi na to pytanie.

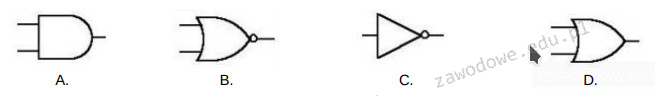

Wskaź rysunek ilustrujący symbol bramki logicznej NOT?

Brak odpowiedzi na to pytanie.

W dokumentacji przedstawiono typ systemu plików

| „Zaawansowany system plików zapewniający wydajność, bezpieczeństwo, niezawodność i zaawansowane funkcje niespotykane w żadnej wersji systemu FAT. Na przykład dzięki standardowemu rejestrowaniu transakcji i technikom odzyskiwania danych system gwarantuje spójność woluminów. W przypadku awarii system wykorzystuje plik dziennika i informacje kontrolne do przywrócenia spójności systemu plików." |

Brak odpowiedzi na to pytanie.