Pytanie 1

Które z wymienionych atrybutów klasy mogą być dostępne wyłącznie w obrębie tej klasy oraz jej klas potomnych?

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

Które z wymienionych atrybutów klasy mogą być dostępne wyłącznie w obrębie tej klasy oraz jej klas potomnych?

Jakie są różnice między kompilatorem a interpretem?

Jakie z wymienionych czynności może zagrażać cyfrowej tożsamości?

Programista może wykorzystać framework Angular do realizacji aplikacji

Reguła zaangażowania i konsekwencji jako jedna z zasad wpływania na innych odnosi się

Użycie modyfikatora abstract w definicji metody w klasie wskazuje, że

Jaki jest podstawowy okres ochrony autorskich praw majątkowych w krajach Unii Europejskiej?

Jakie metody można wykorzystać do przechowywania informacji o użytkownikach w aplikacji mobilnej na systemie Android?

Zaprezentowany diagram Gantta odnosi się do projektu IT. Przy założeniu, że każdy członek zespołu dysponuje wystarczającymi umiejętnościami do realizacji każdego z zadań oraz że do każdego zadania można przypisać jedynie jedną osobę, która poświęci na zadanie pełny dzień pracy, to minimalna liczba członków zespołu powinna wynosić:

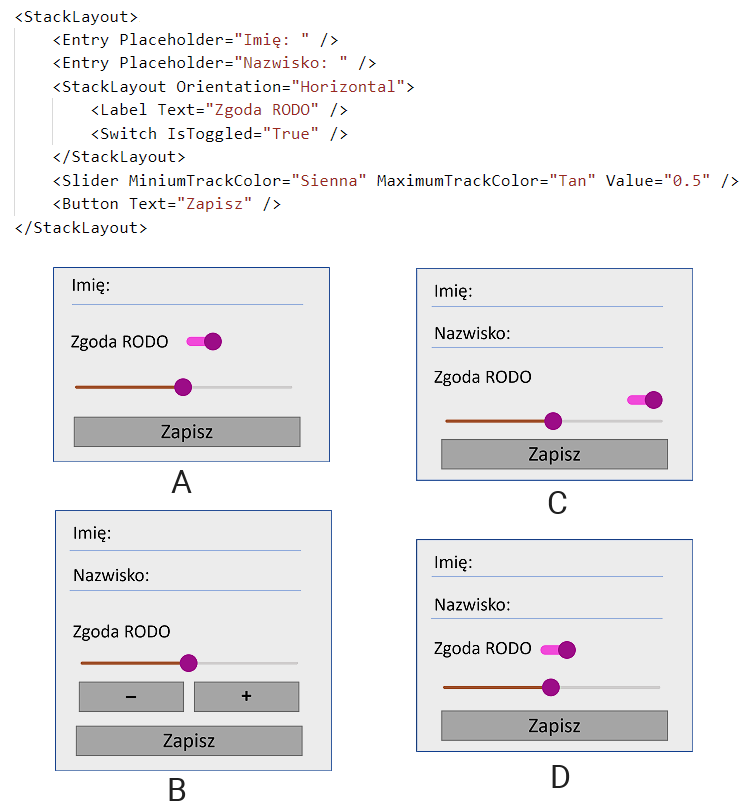

Kod XAML zaprezentowany powyżej zostanie wyświetlony jako:

Jaki język programowania został stworzony z myślą o tworzeniu aplikacji na system Android?

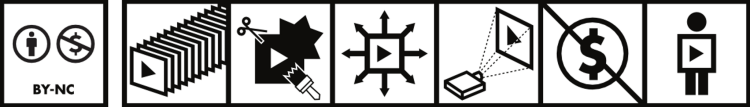

Przedstawione logo praw Creative Commons umożliwia bezpłatne użytkowanie dzieła:

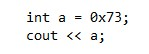

Po wykonaniu podanego kodu na konsoli wyświetli się liczba

Jaką wartość jest w stanie przechować tablica jednowymiarowa?

Jaki jest kluczowy zamysł wzorca "Kompozyt" (Composite)?

Który z operatorów w Pythonie umożliwia sprawdzenie, czy dany element należy do listy?

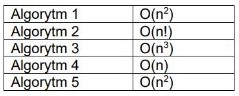

Programista pragnie wybrać algorytm, który najszybciej przetwarza dane w jego aplikacji. Na podstawie złożoności obliczeniowej przedstawionej w tabeli, należy wskazać algorytm numer

Który z wymienionych poniżej przykładów stanowi system informacji przetwarzany przez system informatyczny?

Która z funkcji powinna zostać zrealizowana w warstwie back-end aplikacji webowej?

Zaprezentowany fragment kodu w języku C# tworzy hasło. Wskaż zdanie PRAWDZIWE dotyczące charakterystyki tego hasła:

Błędy w interpretacji kodu stworzonego za pomocą React.js lub Angular można wykryć dzięki

Jakie słowa kluczowe są stosowane w języku C++ do zarządzania wyjątkami?

W języku C# szablon List umożliwia korzystanie z listy. Z definicji obiektu kolekcji wynika, że jego elementami mogą być:

Jakie są kluczowe etapy realizacji projektu programistycznego?

Początkowym celem środowisk IDE takich jak: lntellij IDEA, Eclipse, NetBeans jest programowanie w języku

Zmienna o typie logicznym może mieć następujące wartości:

Który z wymienionych elementów stanowi przykład złożonego typu danych?

Który z poniższych aspektów najdokładniej określa cel realizacji projektu?

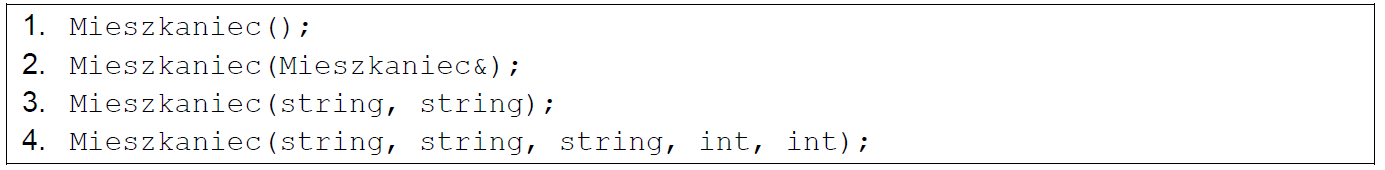

Klasa Mieszkaniec zawiera atrybuty: imie, nazwisko, ulica, nrDomu, rokUrodzenia. W tej klasie umieszczono opisane poniżej konstruktory (zapisano jedynie typy argumentów). Do tworzenia obiektu za pomocą konstruktora kopiującego wykorzystany będzie konstruktor określony w punkcie

Jaki typ pamięci RAM powinno się wybrać do efektywnego komputera do gier?

W programowaniu obiektowym odpowiednikami zmiennych oraz funkcji w programowaniu strukturalnym są

W jakiej topologii sieciowe wszystkie urządzenia są bezpośrednio powiązane z każdym innym?

Programista aplikacji mobilnych pragnie zmienić swoją ścieżkę kariery na Full-Stack Developera. Wskaż kurs, który powinien wybrać, żeby to osiągnąć?

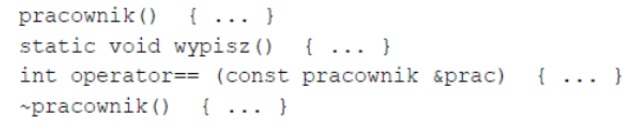

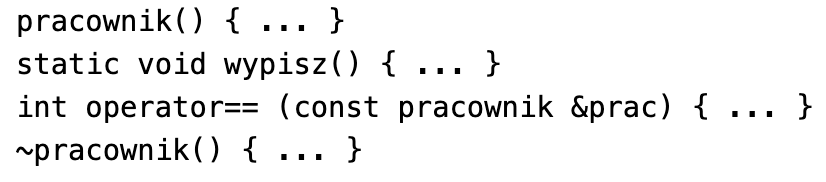

W klasie pracownik zdefiniowano opisane metody. Która z nich jest odpowiednia do dodania elementu diagnostycznego o treści: cout << "Obiekt został usunięty";

Jakie są kluczowe różnice pomiędzy strukturą (struct) a unią (union) w języku C?

Ile kilobajtów (KB) znajduje się w jednym megabajcie (MB)?

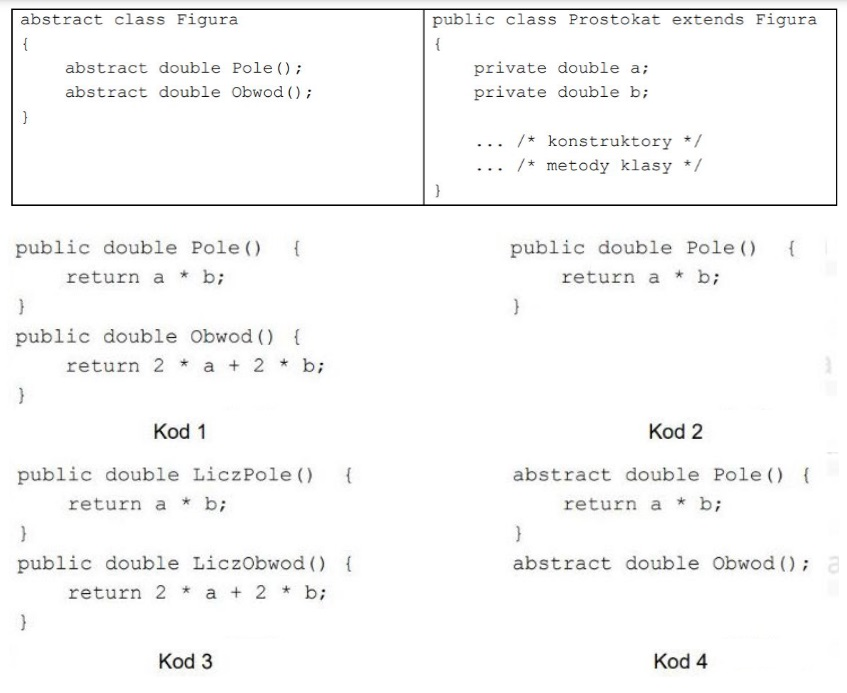

W zaprezentowanym kodzie stworzono abstrakcyjną klasę Figura oraz klasę Prostokąt, która po niej dziedziczy, zawierającą określone pola i konstruktory. Wskaż najprostszą implementację sekcji /* metody klasy */ dla klasy Prostokąt

W obrębie klasy pracownik zdefiniowano przedstawione metody. Którą z nich można zgodnie z jej funkcją rozszerzyć o element diagnostyczny o treści: cout << "Obiekt został usunięty";

Który z poniższych opisów najlepiej charakteryzuje system informatyczny?

W jaki sposób można zmniejszyć liczbę danych zbieranych przez aplikacje mobilne?