Pytanie 1

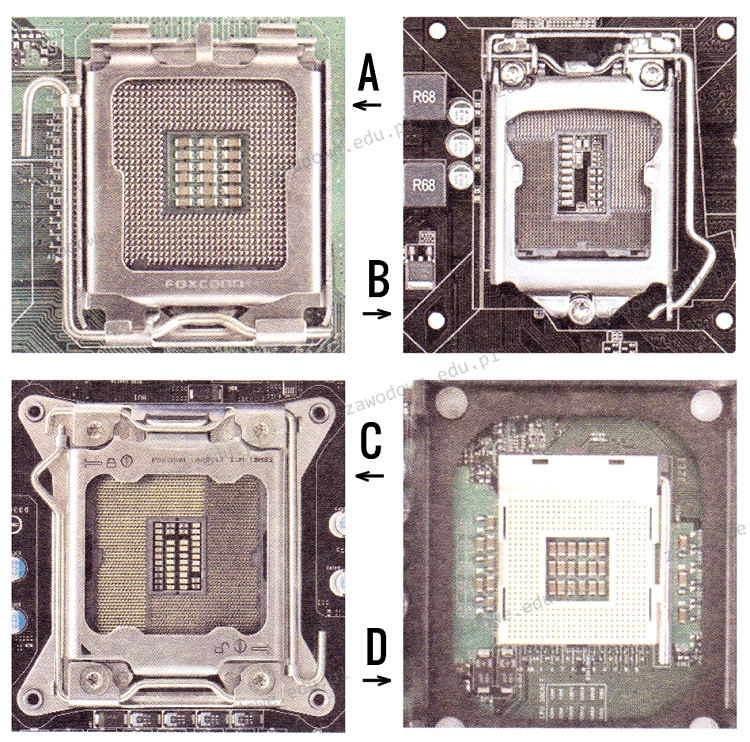

W jakim gnieździe powinien być umieszczony procesor INTEL CORE i3-4350- 3.60 GHz, x2/4, 4MB, 54W, HD 4600, BOX, s-1150?

Brak odpowiedzi na to pytanie.

Procesor Intel Core i3-4350 jest przeznaczony do współpracy z gniazdem LGA 1150 co oznacza że musi być zainstalowany w odpowiednim gnieździe obsługującym ten typ procesora. Gniazdo LGA 1150 znane również jako Socket H3 zostało wprowadzone z serią procesorów Intel Haswell i Broadwell. Jest to standardowy typ gniazda dla procesorów Intel z tego okresu co pozwala na szerokie zastosowanie w różnych konfiguracjach sprzętowych. Gniazdo LGA 1150 charakteryzuje się specyficznym rozmieszczeniem pinów które umożliwia bezpieczne i efektywne osadzenie procesora. Właściwe zainstalowanie procesora w odpowiednim gnieździe zapewnia optymalną wydajność systemu oraz minimalizuje ryzyko uszkodzenia sprzętu. W porównaniu do innych gniazd LGA 1150 jest zgodne z wieloma modelami płyt głównych co czyni je wszechstronnym wyborem dla użytkowników domowych i profesjonalnych. Zastosowanie się do standardów branżowych takich jak LGA 1150 gwarantuje kompatybilność i stabilność pracy systemu co jest kluczowe dla wydajności i niezawodności komputerów osobistych.