Pytanie 1

Mamy tabelę firm, która zawiera takie kolumny jak: nazwa, adres, NIP, obrot (obrót w ostatnim miesiącu), rozliczenie, status. Wykonanie zapytania SQL SELECT spowoduje wyświetlenie

| SELECT nazwa, NIP FROM firmy WHERE obrot < 4000; |

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Mamy tabelę firm, która zawiera takie kolumny jak: nazwa, adres, NIP, obrot (obrót w ostatnim miesiącu), rozliczenie, status. Wykonanie zapytania SQL SELECT spowoduje wyświetlenie

| SELECT nazwa, NIP FROM firmy WHERE obrot < 4000; |

Pętla while powinna działać tak długo, jak zmienna x będzie przyjmować wartości z otwartego przedziału (-2, 5). Zapis tego warunku w nagłówku pętli przy użyciu języka PHP wygląda następująco

W języku PHP zmienna $_GET jest zmienną

Jakie polecenie umożliwia pokazanie konfiguracji serwera PHP, w tym między innymi informacji o: wersji PHP, systemie operacyjnym serwera oraz wartościach przedefiniowanych zmiennych?

Została stworzona baza danych z tabelą podzespoły, która zawiera pola: model, producent, typ, cena. W celu wyświetlenia wszystkich modeli pamięci RAM od firmy Kingston w porządku rosnącym według ceny, należy skorzystać z następującej kwerendy:

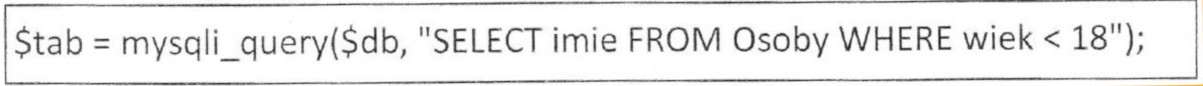

W języku PHP przeprowadzono operację zaprezentowaną w ramce. Jak można wyświetlić wszystkie rezultaty tego zapytania?

Wykonanie następującego polecenia PHP umożliwia:

| $zapytanie = mysqli_query($db, "UPDATE ..."); |

Zapytanie: SELECT imie, pesel, wiek FROM dane WHERE wiek IN (18,30) spowoduje zwrócenie:

Najłatwiejszym i najmniej czasochłonnym sposobem na przetestowanie funkcjonowania strony internetowej w różnych przeglądarkach oraz ich wersjach jest

Przypisanie w JavaScript, zapisane jako var x=true;, prowadzi do tego, że zmienna x przyjmuje typ

Aby utworzyć relację wiele do wielu pomiędzy tabelami A i B, należy

Jak nazywa się edytor, który wspiera proces tworzenia stron internetowych i którego działanie można opisać w polskim tłumaczeniu jako "otrzymujesz to, co widzisz"?

Jakie jest oznaczenie typu stało-znakowego w SQL?

Jakie identyfikatory zostaną zwrócone po wykonaniu kwerendy na prezentowanych rekordach? ```SELECT id FROM samochody WHERE rocznik LIKE "2%4";```

Aby móc edytować nakładające się na siebie pojedyncze fragmenty grafiki, przy zachowaniu niezmienności pozostałych elementów, powinno się zastosować

Jaką wartość przyjmie zmienna a po wykonaniu poniższej sekwencji komend w PHP?

| $a = 1; $a++; $a += 10; --$a; |

W języku SOL komenda INSERT INTO

Aby ułatwić wprowadzanie oraz modyfikację danych w tabeli, konieczne jest zdefiniowanie

Instrukcja SQL przedstawiona w formie graficznej

| ALTER TABLE 'miasta' ADD 'kod' text; |

Dla dowolnego a z przedziału (0, 99) zadaniem funkcji zapisanej w języku JavaScript jest

|

| char str1[30] = 'Ala ma kota'; printf("%s", str1); |

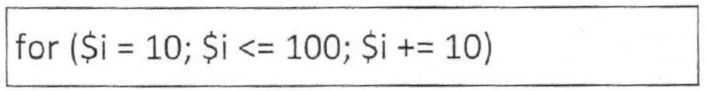

W języku PHP znajduje się instrukcja pętli umieszczona w ramce. Ile razy zostanie wykonana ta pętla, o ile zmienna kontrolna nie jest zmieniana w jej wnętrzu, a także nie dodano instrukcji przerywającej pętlę, takiej jak break?

Które z poniższych twierdzeń na temat klucza głównego jest prawdziwe?

Selektor CSS a:link {color:red} użyty w kaskadowych arkuszach stylów określa

W HTML, aby dodać obrazek z tekstem przylegającym, umiejscowionym na środku obrazka, trzeba użyć znacznika

tekst

tekst tekst

tekst tekst

tekst tekst

tekst tekst, co sprawia, że obrazek staje się integralną częścią tekstu, a nie tylko jego dodatkiem. W kontekście standardów, warto zauważyć, że HTML5 zaleca stosowanie CSS do pozycjonowania, dlatego bardziej współczesnym podejściem byłoby użycie stylów CSS, np. 'vertical-align: middle'. Można to osiągnąć poprzez dodanie klasy do obrazka oraz odpowiedniego stylu CSS. Chociaż align jest przestarzały, jego rozumienie jest istotne dla osób przystosowujących starsze strony do nowych standardów.

tekst, co sprawia, że obrazek staje się integralną częścią tekstu, a nie tylko jego dodatkiem. W kontekście standardów, warto zauważyć, że HTML5 zaleca stosowanie CSS do pozycjonowania, dlatego bardziej współczesnym podejściem byłoby użycie stylów CSS, np. 'vertical-align: middle'. Można to osiągnąć poprzez dodanie klasy do obrazka oraz odpowiedniego stylu CSS. Chociaż align jest przestarzały, jego rozumienie jest istotne dla osób przystosowujących starsze strony do nowych standardów.W dokumencie HTML utworzono formularz wysyłający dane do skryptu formularz.php. Po naciśnięciu przycisku typu submit, przeglądarka przekierowuje nas do określonego adresu. Na podstawie podanego linku można wywnioskować, że dane do pliku formularz.php przesłano metodą

| .../formularz.php?imie=Anna&nazwisko=Kowalska |

Parametr face elementujest używany do wskazania

Który z frameworków stworzono dla języka skryptowego PHP?

Jakie znaczniki należy zastosować, aby umieścić kod w języku PHP w pliku z rozszerzeniem php?

Kto z wymienionych zajmuje się nieprzerwanym przygotowaniem systemu bazy danych do pracy produkcyjnej, zarządzaniem kontami użytkowników oraz instalowaniem aktualizacji systemu bazodanowego?

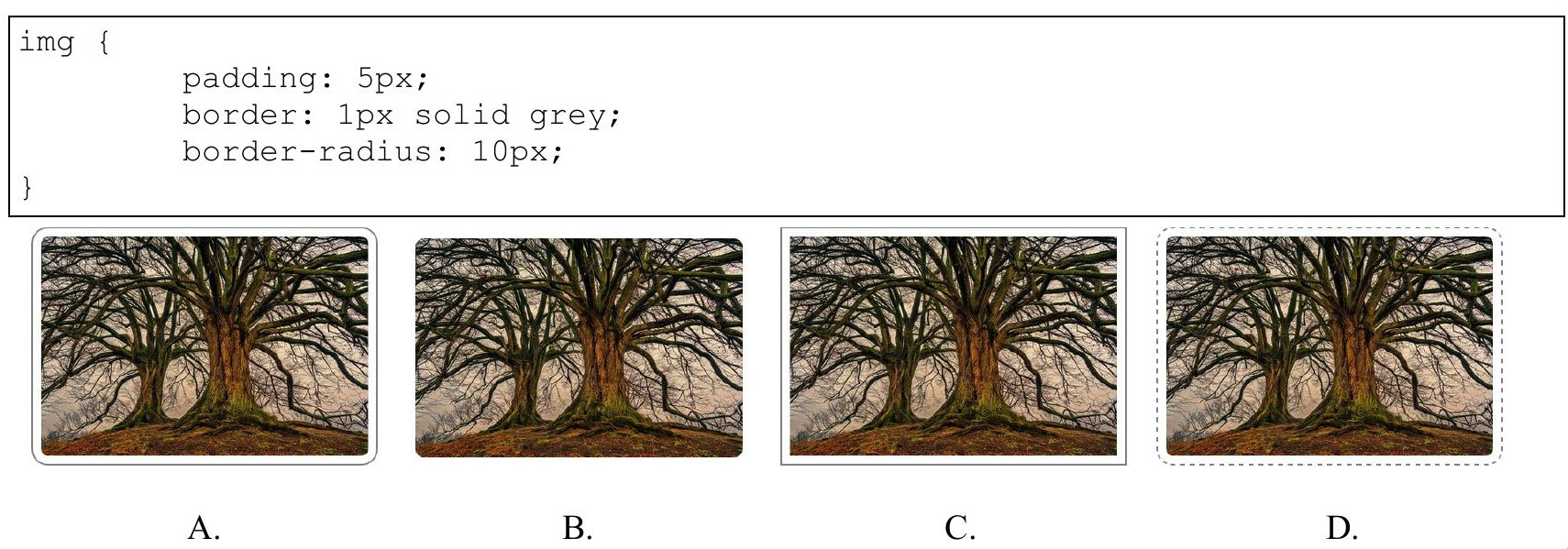

Który z przedstawionych obrazów został przetworzony przy użyciu podanego stylu CSS?

W języku HTML, aby uzyskać następujący efekt formatowania, należy zapisać kod:

pogrubiony pochylony lub w górnym indeksie |

Określenie powiązań między tabelami w bazie danych MySQL realizuje klauzula

Poziom izolacji transakcji Repeatable Read (tryb powtarzalnego odczytu) używany przez MS SQL jest związany z problemem

W PHP zmienna $_SERVER zawiera między innymi dane o

Poniższy fragment kodu PHP służy do zarządzania

| if (empty($_POST["name"])) { $nameErr = "Name is required"; } |

Aby w JavaScript wykonać wymienione kroki, należy w znaczniku <script> umieścić kod

| 1. Wyświetlić okno do wpisania wartości z poleceniem "Podaj kwalifikację: ", następnie po zatwierdzeniu 2. Umieścić napis na stronie internetowej, gdzie w miejscu kropek znajduje się wartość pobrana z okna "Kwalifikacja: ..." |

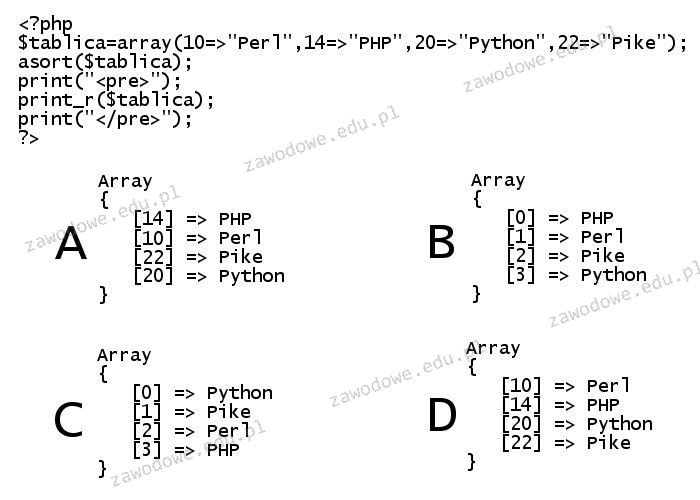

Określ rezultat wykonania skryptu stworzonego w języku PHP

Podczas zapisywania hasła użytkownika w serwisie internetowym (np. w bankowości online), w celu zabezpieczenia go przed ujawnieniem, zazwyczaj stosuje się funkcję

Jaką wartość przyjmie zmienna po wykonaniu poniższego fragmentu kodu w JavaScript?

| var w=0; var i=1; for (i = 1; i < 50; i++) { if (i%2 == 0) w += i; } |