Pytanie 1

Dziedziczenie jest używane, gdy zachodzi potrzeba

Wynik: 17/40 punktów (42,5%)

Wymagane minimum: 20 punktów (50%)

Dziedziczenie jest używane, gdy zachodzi potrzeba

Który z wymienionych aktów prawnych odnosi się do ochrony danych osobowych w krajach Unii Europejskiej?

Które z poniższych stwierdzeń najlepiej charakteryzuje tablicę asocjacyjną?

Jedną z dolegliwości, która pojawia się u programistów w wyniku długotrwałego korzystania z myszki komputerowej lub klawiatury, objawiającą się bólem, drętwieniem oraz zaburzeniami czucia w rejonie 1-3 palca ręki jest

Który z wymienionych dokumentów jest najczęściej stosowany w zarządzaniu pracą zespołu Scrum?

W przedsiębiorstwie IT obowiązują określone zasady dotyczące zarządzania projektami, co wskazuje, że firma wykorzystuje model zarządzania

Jaki komponent środowiska IDE jest niezbędny do tworzenia aplikacji webowych?

Jakie działanie powinno się wykonać w pierwszym kroku, oceniając stan osoby poszkodowanej?

Jak zrealizować definiowanie własnego wyjątku w języku C++?

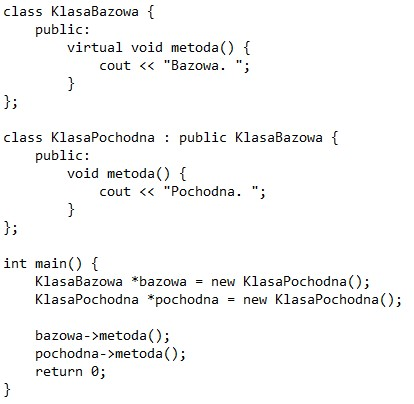

Jakie rezultaty pojawią się po uruchomieniu poniższego kodu napisanego w języku C++?

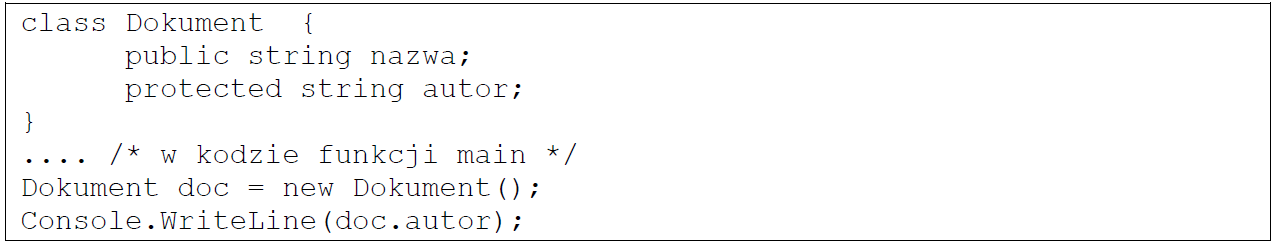

Jakie jest źródło błędu w podanym kodzie przez programistę?

Jakie są kluczowe różnice pomiędzy strukturą (struct) a unią (union) w języku C?

Który z wymienionych programów jest przeznaczony do zarządzania projektami przy pomocy tablic kanban?

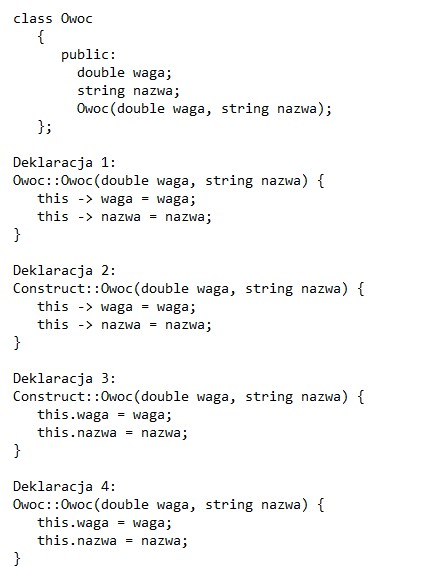

Definicja konstruktora dla zaprezentowanej klasy w języku C++ może być sformułowana jak w

Zamieszczony fragment kodu w Android Studio wdraża metodę nasłuchującą dla obsługi zdarzenia:

Co oznacza akronim IDE w kontekście programowania?

Która z operacji logicznych zwróci wartość "true", gdy obie zmienne są sobie równe?

Jakie jest zastosowanie języka XAML przy tworzeniu aplikacji desktopowych?

Który element dokumentacji technicznej jest istotny dla ustalenia metod ochrony danych w aplikacji?

Jak przedstawia się liczba dziesiętna 255 w systemie szesnastkowym?

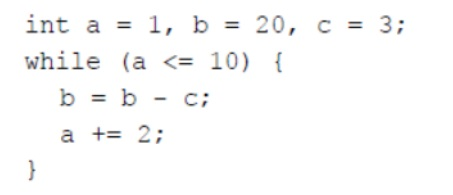

Jaką wartość ma zmienna b po wykonaniu poniższego kodu?

Jakie narzędzie służy do zarządzania wersjami?

Jakie metody umożliwiają przesyłanie danych z serwera do aplikacji front-end?

Jakie są główne cechy architektury klient-serwer?

Brak odpowiedzi na to pytanie.

Jakie korzyści płyną z użycia pseudokodu przy tworzeniu algorytmu?

Brak odpowiedzi na to pytanie.

Która z metod zarządzania projektami jest najbardziej odpowiednia, gdy w początkowej fazie projektu zakres nie jest w pełni określony, wymagania mogą zmieniać się podczas realizacji, a także mogą wystąpić nowe potrzeby?

Brak odpowiedzi na to pytanie.

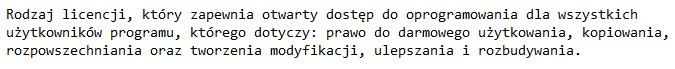

Zawarty w ramce opis licencji sugeruje, że mamy do czynienia z licencją

Brak odpowiedzi na to pytanie.

Jakie działanie wykonuje polecenie "git pull"?

Brak odpowiedzi na to pytanie.

Co to jest wskaźnik w języku C?

Brak odpowiedzi na to pytanie.

Którą funkcję w C++ można zastosować do dynamicznego przydzielania pamięci dla tablicy?

Brak odpowiedzi na to pytanie.

Który z wymienionych mechanizmów umożliwia ograniczenie dostępu do wybranych sekcji aplikacji webowej?

Brak odpowiedzi na to pytanie.

Które z podejść do tworzenia aplikacji najlepiej uwzględnia przyszłe zmiany w funkcjonalności?

Brak odpowiedzi na to pytanie.

Co należy do zadań interpretera?

Brak odpowiedzi na to pytanie.

Użycie modyfikatora abstract w definicji metody w klasie wskazuje, że

Brak odpowiedzi na to pytanie.

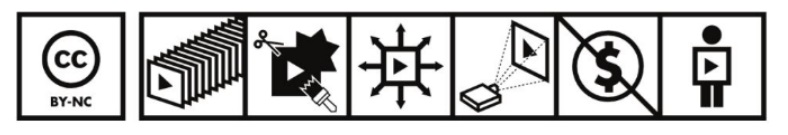

Zaprezentowane oznaczenie praw Creative Commons umożliwia bezpłatne wykorzystywanie utworu

Brak odpowiedzi na to pytanie.

Zmienna o typie logicznym może mieć następujące wartości:

Brak odpowiedzi na to pytanie.

Która funkcja z biblioteki jQuery w JavaScript służy do naprzemiennego dodawania oraz usuwania klasy z elementu?

Brak odpowiedzi na to pytanie.

Która metoda wyszukiwania potrzebuje posortowanej listy do prawidłowego działania?

Brak odpowiedzi na to pytanie.

Diagramem, który służy do śledzenia realizacji zadań przez członków zespołu projektowego, może być

Brak odpowiedzi na to pytanie.

Jaki rodzaj licencji umożliwia dowolne zmienianie oraz rozpowszechnianie kodu źródłowego?

Brak odpowiedzi na to pytanie.