Pytanie 1

Aby uzyskać dane z formularza HTML bez ich widoczności w adresie URL, powinno się użyć

Wynik: 3/40 punktów (7,5%)

Wymagane minimum: 20 punktów (50%)

Aby uzyskać dane z formularza HTML bez ich widoczności w adresie URL, powinno się użyć

W programie Microsoft Access metodą zabezpieczającą dostęp do danych związanych z tabelą oraz kwerendą jest

W systemie baz danych sklepu znajdują się dwie tabele powiązane ze sobą relacją: produkty oraz oceny. Tabela oceny zawiera dowolną liczbę ocen wystawionych przez klientów dla konkretnego produktu, które są zdefiniowane przez pola: id, ocena (pole numeryczne), produktID (klucz obcy). Aby uzyskać maksymalną ocenę dla produktu o ID równym 10, należy użyć zapytania

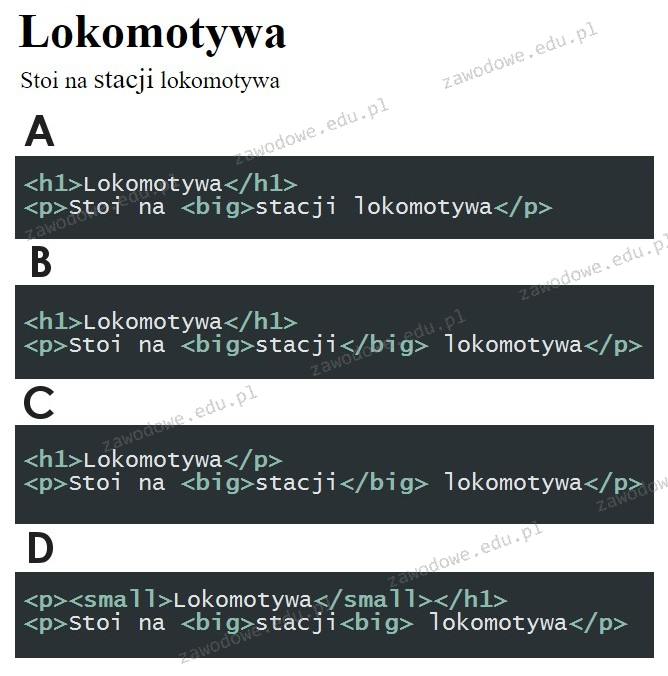

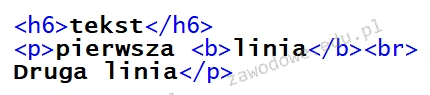

Który z poniższych fragmentów kodu HTML sformatuje tekst zgodnie z wymaganiami? (zauważ, że słowo "stacji" jest wyświetlane w większej czcionce niż pozostałe słowa w tej linii)

Brak odpowiedzi na to pytanie.

W tabeli zwierzeta znajdują się kolumny nazwa, gatunek, gromada, cechy, dlugosc_zycia. Aby uzyskać listę nazw zwierząt, które dożywają przynajmniej 20 lat oraz są ssakami, jakie zapytanie należy wykonać?

Brak odpowiedzi na to pytanie.

Zademonstrowano fragment kodu JavaScript. Po jego uruchomieniu zmienna str2 otrzyma wartość. ```var str1 = "JavaScript"; var str2 = str1.substring(2, 6);```

Brak odpowiedzi na to pytanie.

W celu modyfikacji danych w bazie danych można wykorzystać

Brak odpowiedzi na to pytanie.

Czy automatyczna weryfikacja właściciela witryny korzystającej z protokołu HTTPS jest możliwa dzięki

Brak odpowiedzi na to pytanie.

Baza danych, która fizycznie znajduje się na wielu komputerach, lecz logicznie postrzegana jako całość, opiera się na architekturze

Brak odpowiedzi na to pytanie.

Kolorem, który ma odcień niebieski, jest kolor

Brak odpowiedzi na to pytanie.

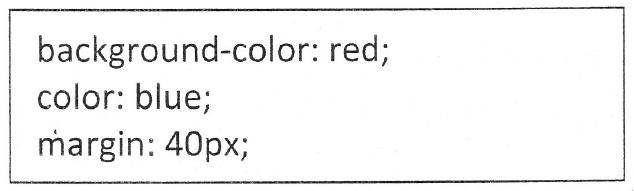

W CSS określono stylizację dla paragrafu, która nada mu następujące właściwości:

Brak odpowiedzi na to pytanie.

Wskaż PRAWIDŁOWE stwierdzenie dotyczące polecenia: CREATE TABLE IF NOT EXISTS ADRES(ulica VARCHAR(70) CHARACTER SET utf8);

Brak odpowiedzi na to pytanie.

Definicja stylu w CSS, którą zaprezentowano, dotyczy odsyłacza, który

| a:visited {color: orange;} |

Brak odpowiedzi na to pytanie.

System baz danych gromadzi multimedia, co wiąże się z przechowywaniem znacznych ilości danych binarnych. Jakiego typu danych należy użyć w tym przypadku?

Brak odpowiedzi na to pytanie.

Co należy zrobić, gdy rozmiar pliku graficznego jest zbyt duży do umieszczenia w Internecie?

Brak odpowiedzi na to pytanie.

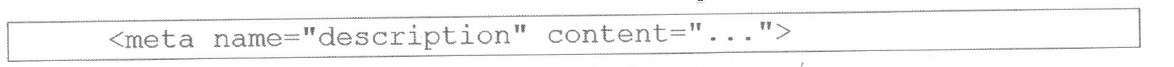

W znaczniku meta w miejsce kropek należy wpisać

Brak odpowiedzi na to pytanie.

Jakie wyniki zostaną wyświetlone po wykonaniu podanej w ramce kwerendy SQL SELECT na tabeli pracownicy, która zawiera rekordy?

| id | imie | nazwisko | pensja |

|---|---|---|---|

| 1 | Anna | Kowalska | 3400 |

| 2 | Monika | Nowak | 1300 |

| 3 | Ewelina | Nowakowska | 2600 |

| 4 | Anna | Przybylska | 4600 |

| 5 | Maria | Kowal | 2200 |

| 6 | Ewa | Nowacka | 5400 |

SELECT SUM(pensja) FROM pracownicy WHERE pensja > 4000;

Brak odpowiedzi na to pytanie.

Aby zwiększyć wydajność operacji w bazie danych, należy skupić się na polach, które są często wyszukiwane lub sortowane

Brak odpowiedzi na to pytanie.

W CSS, aby ustawić styl obramowania jako linię przerywaną, należy użyć wartości

Brak odpowiedzi na to pytanie.

W systemie baz danych wykonano następujące operacje dotyczące uprawnień użytkownika adam: GRANT ALL PRIVILEGES ON klienci To adam REVOKE SELECT, INSERT, UPDATE ON klienci FROM adam. Jakie prawa będzie miał użytkownik adam po zrealizowaniu tych operacji?

Brak odpowiedzi na to pytanie.

W języku JavaScript zdefiniowano funkcję o nazwie liczba_max, która porównuje trzy liczby naturalne przekazane jako argumenty i zwraca największą z nich. Prawidłowa forma wywołania tej funkcji, razem z przypisaniem jej wyniku, powinna wyglądać następująco

Brak odpowiedzi na to pytanie.

Wskaż poprawne zdanie dotyczące poniższego polecenia. ```CREATE TABLE IF NOT EXISTS ADRES (ulica VARCHAR(70)) CHARACTER SET utf8); ```

Brak odpowiedzi na to pytanie.

Efektem wykonania kwerendy dla przedstawionej tabeli rezerwacje jest

|

| id_pok | liczba_dn | sezon |

|---|---|---|

| 1 | 10 | lato |

| 2 | 4 | zima |

| 1 | 5 | lato |

| 2 | 6 | zima |

| 1 | 5 | lato |

| 3 | 9 | zima |

| 1 | 8 | zima |

Brak odpowiedzi na to pytanie.

Zakładając, że użytkownik nie miał wcześniej żadnych uprawnień, polecenie SQL przyzna użytkownikowi anna jedynie uprawnienia do

| GRANT SELECT, INSERT, UPDATE ON klienci TO anna; |

Brak odpowiedzi na to pytanie.

Fragment kodu napisany w języku JavaScript, który realizuje sumowanie dwóch liczb, wygląda następująco (zobacz ramka): Aby operacja dodawania odbywała się po naciśnięciu przycisku zatytułowanego "dodaj", należy w miejsce wykropkowane wprowadzić

Brak odpowiedzi na to pytanie.

Przypisanie w JavaScript, zapisane jako var x=true;, prowadzi do tego, że zmienna x przyjmuje typ

Brak odpowiedzi na to pytanie.

Wskaźnik HTML, który umożliwia oznaczenie tekstu jako błędnego lub nieodpowiedniego poprzez jego przekreślenie, to jaki?

Brak odpowiedzi na to pytanie.

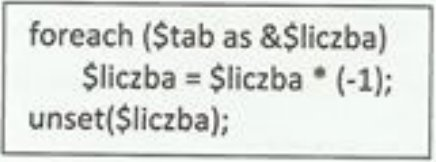

Dane są liczby całkowite różne od zera w tablicy nazwanej tab. Podany poniżej kod w języku PHP ma na celu

Brak odpowiedzi na to pytanie.

W PHP, aby poprawnie zakończyć połączenie z bazą danych MySQL, ostatnim krokiem powinno być użycie polecenia

Brak odpowiedzi na to pytanie.

Jaką funkcję pełni funkcja CONCAT() w SQL?

Brak odpowiedzi na to pytanie.

Dane są zapisy w tabeli uczniowie, które zostały przedstawione na rysunku. Jaki będzie rezultat wykonania podanego zapytania SQL?

Brak odpowiedzi na to pytanie.

W kodzie XHTML znajduje się fragment, który zawiera błąd walidacji. Jakiego rodzaju jest to błąd?

Brak odpowiedzi na to pytanie.

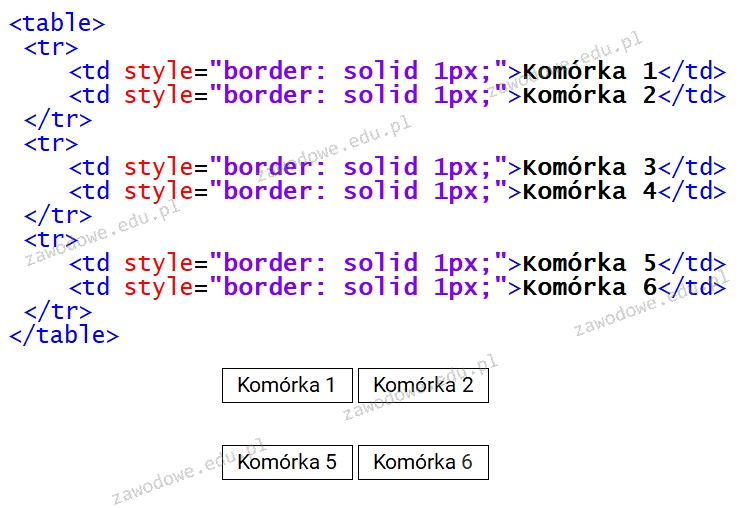

Zaprezentowano kod dla tabeli 3x2. Jaką modyfikację należy wprowadzić w drugim wierszu, by tabela przypominała tę z obrazka, gdzie wiersz jest niewidoczny?

Brak odpowiedzi na to pytanie.

W CSS należy ustawić tło dokumentu na obraz rys.png, który powinien się powtarzać tylko w poziomie. Którą definicję trzeba przypisać selektorowi body?

Brak odpowiedzi na to pytanie.

Aby przywrócić uszkodzoną tabelę w MySQL, jakie polecenie należy wykonać?

Brak odpowiedzi na to pytanie.

Jakie zadanie wykonuje funkcja COUNT w języku SQL?

Brak odpowiedzi na to pytanie.

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

W języku JavaScript rezultat wykonania instrukcji zmienna++; będzie równy wynikowi instrukcji

Brak odpowiedzi na to pytanie.

Rekord w bazie danych identyfikowany jest jednoznacznie przez pole

Brak odpowiedzi na to pytanie.

Na tabeli muzyka, przedstawionej na schemacie, wykonano następującą kwerendę SQL. Co zostanie zwrócone przez tę zapytanie? SELECT wykonawca FROM `muzyka` WHERE wykonawca LIKE 'C%w';

Brak odpowiedzi na to pytanie.