Pytanie 1

Jaką cechą odznacza się framework w porównaniu do biblioteki?

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Jaką cechą odznacza się framework w porównaniu do biblioteki?

Która metoda wyszukiwania potrzebuje posortowanej listy do prawidłowego działania?

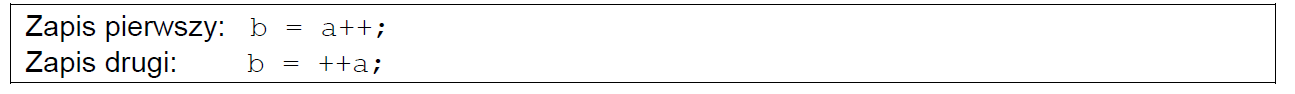

Wykorzystując jeden z dwóch zaprezentowanych sposobów inkrementacji w językach z rodziny C lub Java, można zauważyć, że

Jakie z wymienionych narzędzi pozwala na jednoczesne korzystanie z systemów BIN, DEC i HEX?

Czym jest ochrona własności intelektualnej?

W jakiej topologii sieciowe wszystkie urządzenia są bezpośrednio powiązane z każdym innym?

Które urządzenie komputerowe jest najbardziej odpowiednie do graficznego projektowania w aplikacjach CAD?

Jakie jest oznaczenie normy międzynarodowej?

Jedną z dolegliwości, która pojawia się u programistów w wyniku długotrwałego korzystania z myszki komputerowej lub klawiatury, objawiającą się bólem, drętwieniem oraz zaburzeniami czucia w rejonie 1-3 palca ręki jest

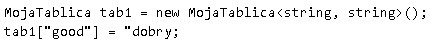

Szablon MojaTablica oferuje funkcjonalność tablicy z indeksami oraz elementami różnych typów. W oparciu o pokazany kod, który wykorzystuje ten szablon do tworzenia tablicy asocjacyjnej, wskaż definicję, która posługuje się szablonem do zainicjowania tablicy, gdzie indeksami są liczby całkowite, a elementami są napisy?

Który z wymienionych parametrów dysku twardego ma największy wpływ na jego wydajność?

Rozpoczęcie tworzenia procedury składowej o nazwie dodajUsera w MS SQL wymaga użycia poleceń

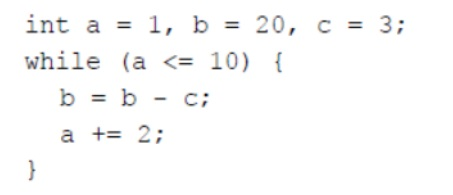

Jaką wartość ma zmienna b po wykonaniu poniższego kodu?

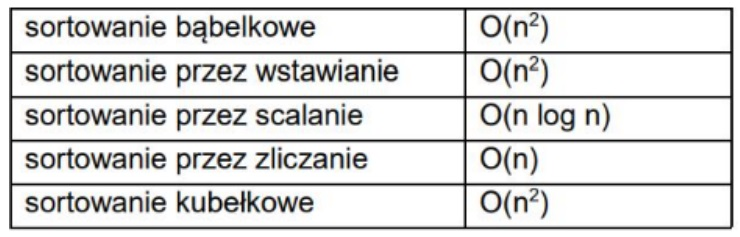

Z analizy złożoności obliczeniowej różnych algorytmów sortowania na dużych zbiorach danych (przekraczających 100 elementów) wynika, że najefektywniejszą metodą jest algorytm sortowania

Które z wymienionych sytuacji jest przykładem hermetyzacji w programowaniu obiektowym?

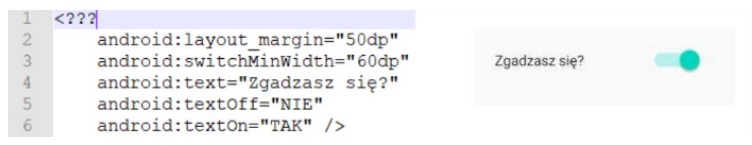

Jaką nazwę kontrolki powinno się umieścić w początkowej linii kodu, w miejscu <???, aby została ona wyświetlona w podany sposób?

Jakie znaczenie ma termin "hierarchia dziedziczenia" w kontekście programowania obiektowego?

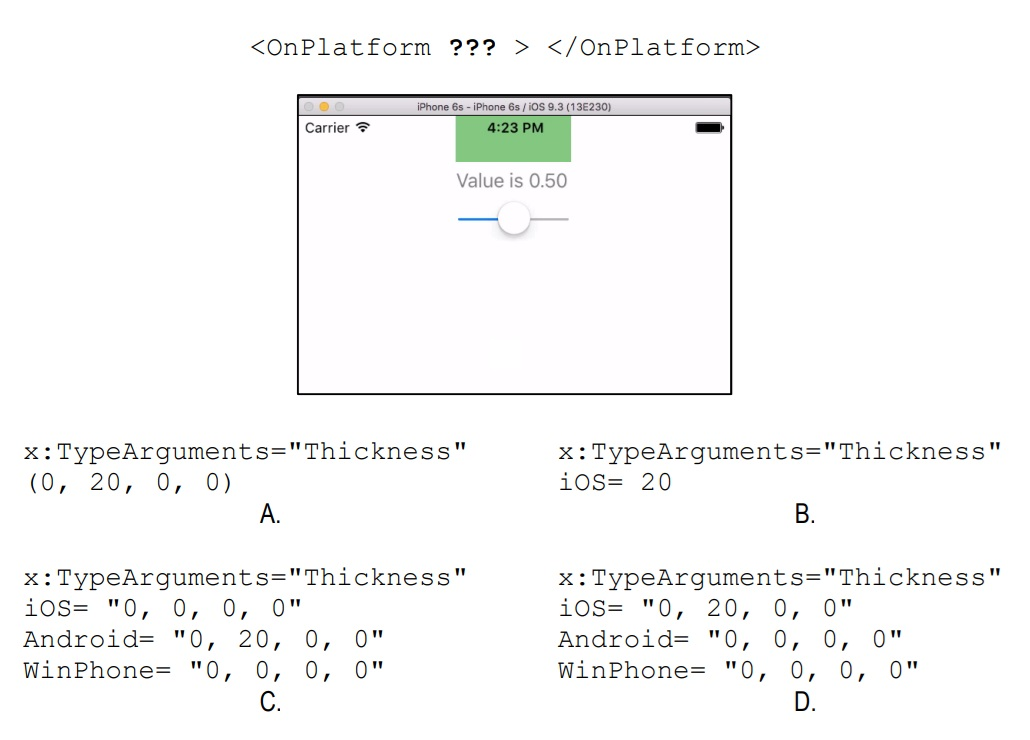

Na przedstawionym obrazie widać fragment emulacji systemu iOS z prostą aplikacją. Górna część ekranu nachodzi na pasek stanu baterii. Który z poniższych zapisów powinien zostać użyty w miejscu znaków zapytania, aby ustawić jedynie marginesy górne tylko dla systemu iOS?

Który z wymienionych aktów prawnych odnosi się do ochrony danych osobowych w krajach Unii Europejskiej?

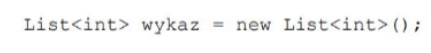

W języku C# szablon List zapewnia funkcjonalność listy. Z tworzenia obiektu typu List wynika, że jego składnikami są

Jakie cechy powinien posiadać skuteczny negocjator?

Jakie zadanie wykonuje debugger?

Jakie jest zastosowanie iteratora w zbiorach?

Jaką strukturę danych stosuje się w algorytmie BFS (przeszukiwanie wszerz)?

Jakie operacje na plikach można uznać za podstawowe?

Jakie kroki należy podjąć, aby skutecznie zabezpieczyć dane na komputerze?

Jakiego typu funkcja jest tworzona poza klasą, ale ma dostęp do jej prywatnych i chronionych elementów?

Który algorytm sortowania opiera się na metodzie "dziel i zwyciężaj"?

Algorytmy, które są wykorzystywane do rozwiązywania problemów przybliżonych lub takich, które nie mogą być opisane za pomocą algorytmu dokładnego, na przykład w prognozowaniu pogody czy identyfikacji nowych wirusów komputerowych, to algorytmy.

Jednym z elementów, które mają zostać zaimplementowane w aplikacji, jest możliwość cofnięcia ostatnich działań do 20 operacji wstecz (undo). Struktura danych, która jest odpowiednia do tego celu i pozwala na dostęp tylko do ostatnio dodanego elementu, to:

Jakie oprogramowanie służy jako przykład programu do komunikacji audio-wideo?

Jaką liczbę warstw zawiera model TCP/IP?

Programista może wykorzystać framework Angular do realizacji aplikacji:

Które z wymienionych stwierdzeń najtrafniej charakteryzuje klasę dziedziczącą?

Która z wymienionych sytuacji stanowi naruszenie praw autorskich?

Który z wymienionych elementów jest fundamentalny w architekturze klient-serwer?

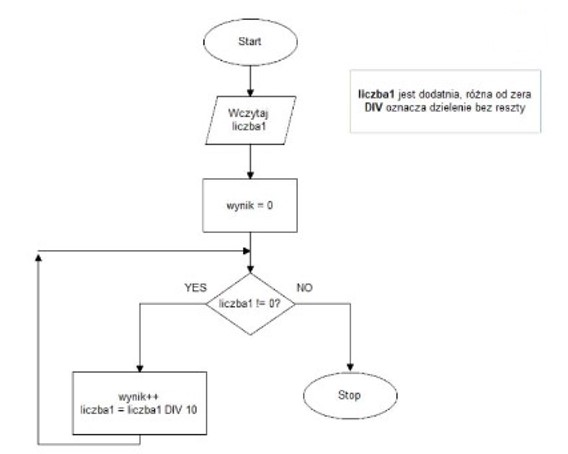

Jakie obliczenia można wykonać za pomocą poniższego algorytmu, który operuje na dodatnich liczbach całkowitych?

Jakie z wymienionych funkcji są typowe dla narzędzi służących do zarządzania projektami?

Który z wymienionych sposobów może przyczynić się do optymalizacji kodu źródłowego?

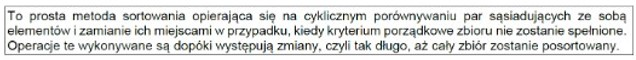

Dokumentacja, która została przedstawiona, dotyczy algorytmu sortowania