Pytanie 1

Medium transmisyjne oznaczone symbolem S/FTP to skrętka

Wynik: 18/40 punktów (45,0%)

Wymagane minimum: 20 punktów (50%)

Medium transmisyjne oznaczone symbolem S/FTP to skrętka

W celu zrealizowania instalacji sieciowej na stacjach roboczych z systemem operacyjnym Windows, należy na serwerze zainstalować usługi

IMAP jest protokołem do

Jakie oprogramowanie pełni rolę serwera DNS w systemie Linux?

Jakie urządzenie łączy sieć lokalną z siecią rozległą?

Podczas monitorowania aktywności sieciowej zauważono, że na adres serwera przesyłano tysiące zapytań DNS w każdej sekundzie z różnych adresów IP, co doprowadziło do zawieszenia systemu operacyjnego. Przyczyną tego był atak typu

Jak zapisuje się liczbę siedem w systemie ósemkowym?

Na ilustracji pokazano część efektu działania programu przeznaczonego do testowania sieci. Sugeruje to użycie polecenia diagnostycznego w sieci

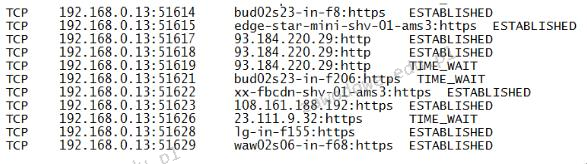

Jakie polecenie umożliwia uzyskanie danych dotyczących bieżących połączeń TCP oraz informacji o portach źródłowych i docelowych?

Jakie narzędzie w systemie Windows służy do wykonania poleceń, wykorzystując logikę obiektową oraz cmdlety?

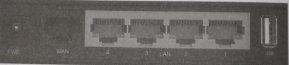

Na który port rutera należy podłączyć kabel od zewnętrznej sieci, aby uzyskać dostęp pośredni do Internetu?

Który z trybów nie jest dostępny dla narzędzia powiększenia w systemie Windows?

Ile warstw zawiera model ISO/OSI?

Jaką konfigurację sieciową może posiadać komputer, który należy do tej samej sieci LAN co komputer z adresem 192.168.1.10/24?

Ramka z informacjami przesyłanymi z komputera PC1 do serwera www znajduje się pomiędzy routerem R1 a routerem R2 w punkcie A). Jakie adresy są w niej zawarte?

Urządzenie przedstawione na ilustracji oraz jego dane techniczne mogą być użyte do pomiarów rodzaju okablowania

Aby przywrócić poprawne wersje plików systemowych w systemie Windows, wykorzystuje się narzędzie

Dane dotyczące błędów w funkcjonowaniu systemu operacyjnego Linux można uzyskać przy użyciu narzędzia

Jak nazywa się topologia fizyczna, w której wszystkie urządzenia końcowe są bezpośrednio połączone z jednym punktem centralnym, takim jak koncentrator lub przełącznik?

Skoro jedna jednostka alokacji to 1024 bajty, to ile klastrów zajmują pliki przedstawione w tabeli na dysku?

Uzyskanie przechowywania kopii często odwiedzanych witryn oraz zwiększenia bezpieczeństwa przez odfiltrowanie konkretnych treści w sieci Internet można osiągnąć dzięki

Jakie jest właściwe IP dla maski 255.255.255.0?

Jakim poleceniem w systemie Linux można ustalić trasę pakietu do celu?

W systemach Windows profil użytkownika tymczasowego jest

Na pliku z uprawnieniami zapisanymi w systemie liczbowym: 740 przeprowadzono polecenie chmod g-r. Jakie będą nowe uprawnienia pliku?

Jaką przepustowość określa standard Ethernet IEEE 802.3z?

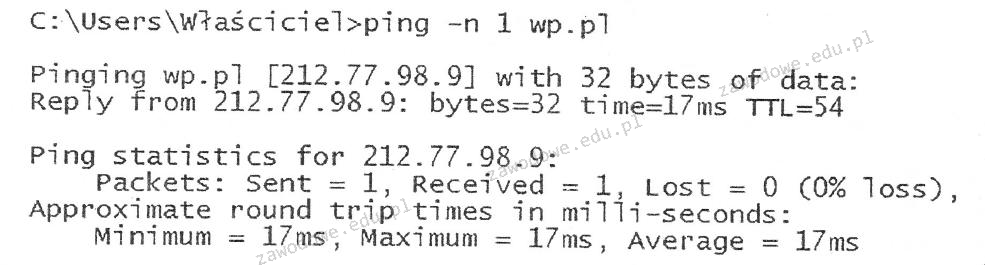

W wyniku realizacji podanego polecenia ping parametr TTL wskazuje na

Który rodzaj pracy Access Pointa jest używany, aby umożliwić urządzeniom bezprzewodowym dostęp do przewodowej sieci LAN?

Jaką funkcję serwera z grupy Windows Server trzeba dodać, aby serwer mógł realizować usługi rutingu?

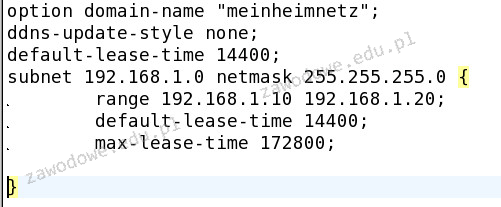

Poniżej zaprezentowano fragment pliku konfiguracyjnego serwera w systemie Linux. Jaką usługi dotyczy ten fragment?

Jaki jest maksymalny promień zgięcia przy montażu kabla U/UTP kat 5e?

Jakie urządzenie sieciowe zostało przedstawione na diagramie sieciowym?

Która z poniższych opcji nie jest wykorzystywana do zdalnego zarządzania stacjami roboczymi?

Cechą charakterystyczną transmisji w interfejsie równoległym synchronicznym jest to, że

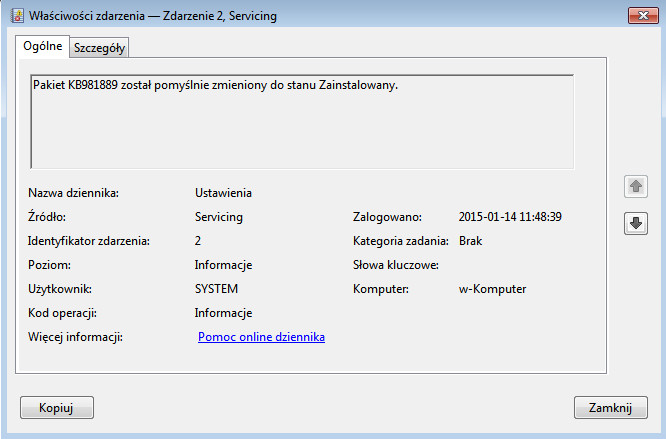

Wpis w dzienniku zdarzeń przedstawiony na ilustracji należy zakwalifikować do zdarzeń typu

Aby możliwe było zorganizowanie pracy w wydzielonych logicznie mniejszych podsieciach w sieci komputerowej, należy ustawić w przełączniku

Aby chronić systemy sieciowe przed atakami z zewnątrz, należy zastosować

Jaką konfigurację sieciową może mieć komputer, który należy do tej samej sieci LAN, co komputer z adresem 10.8.1.10/24?

Adres IP (ang. Internet Protocol Address) to

Cookie to plik