Pytanie 1

Przypisanie licencji oprogramowania do pojedynczego komputera lub jego komponentów stanowi charakterystykę licencji

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Przypisanie licencji oprogramowania do pojedynczego komputera lub jego komponentów stanowi charakterystykę licencji

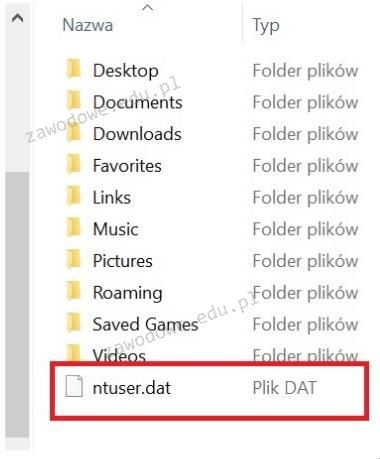

Aby zmienić profil na obowiązkowy, trzeba zmodyfikować rozszerzenie pliku ntuser.dat na

Na przedstawionym panelu tylnym płyty głównej znajdują się między innymi następujące interfejsy:

Jaki typ macierzy dyskowych zapewnia tak zwany mirroring dysków?

Na zdjęciu widać

Shareware to typ licencji, który opiera się na

Wskaż urządzenie, które powinno być użyte do połączenia dwóch komputerów z siecią Internet poprzez lokalną sieć Ethernet, gdy dysponujemy jedynie jednym adresem IP

Podczas uruchamiania komputera wyświetla się komunikat CMOS checksum error press F1 to continue, press Del to setup) naciśnięcie klawisza Del skutkuje

Jakie czynności nie są realizowane przez system operacyjny?

Typ systemu plików, który nie obsługuje tworzenia wewnętrznego rejestru zmian, zwanego księgowaniem, to

Najczęstszym powodem, dla którego toner rozmazuje się na wydrukach z drukarki laserowej, jest

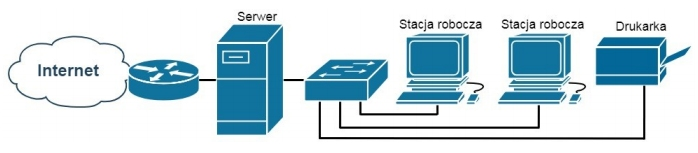

Która funkcja serwera Windows umożliwia użytkownikom końcowym sieci pokazanej na rysunku dostęp do Internetu?

Oblicz całkowity koszt kabla UTP Cat 6, który będzie użyty do połączenia 5 punktów abonenckich z punktem dystrybucji, mając na uwadze, że średnia odległość pomiędzy każdym punktem abonenckim a punktem dystrybucji wynosi 8 m oraz że cena za 1 m kabla wynosi 1 zł. W obliczeniach uwzględnij zapas 2 m kabla na każdy punkt abonencki.

Na ilustracji złącze monitora, które zostało zaznaczone czerwoną ramką, będzie współdziałać z płytą główną posiadającą interfejs

Jakie urządzenie należy zastosować do pomiaru mocy zużywanej przez komputer?

Sprzęt używany w sieciach komputerowych, posiadający dedykowane oprogramowanie do blokowania nieautoryzowanego dostępu do sieci, to

Jaka jest prędkość przesyłania danych w standardzie 1000Base-T?

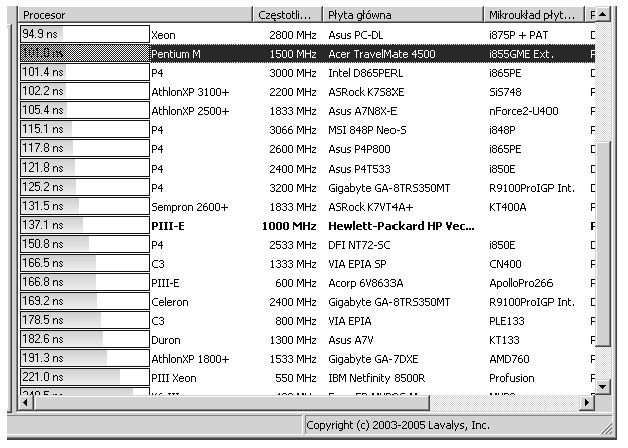

Na ilustracji zaprezentowano zrzut ekranu z wykonanej analizy

Jakiego rodzaju rekord jest automatycznie generowany w chwili zakupu strefy wyszukiwania do przodu w ustawieniach serwera DNS w systemach Windows Server?

Jak nazywa się protokół, który pozwala na ściąganie wiadomości e-mail z serwera?

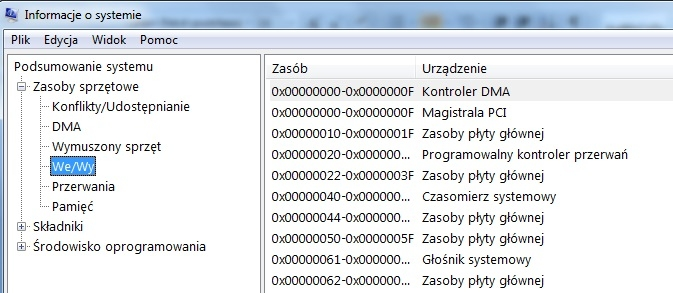

W którym systemie liczbowym zapisano zakresy We/Wy przedstawione na ilustracji?

Jaką długość ma maska sieci dla adresów z klasy B?

Program "VirtualPC", dostępny do pobrania z witryny Microsoft, jest przeznaczony do korzystania:

Co otrzymujemy, gdy dodamy liczby 338) oraz 718)?

Jaką maskę domyślną posiada adres IP klasy B?

Ustawa z dnia 14 grudnia 2012 roku dotycząca odpadów zobowiązuje

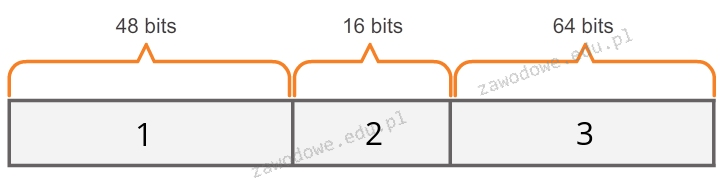

Jaką sekwencję mają elementy adresu globalnego IPv6 typu unicast ukazanym na diagramie?

Podaj adres rozgłoszeniowy dla podsieci 86.10.20.64/26?

Toner stanowi materiał eksploatacyjny w drukarce

Urządzenie ADSL wykorzystuje się do nawiązania połączenia

Karta do przechwytywania wideo, która została przedstawiona, będzie kompatybilna z płytą główną posiadającą port

Jaką usługę obsługuje port 3389?

Pierwszą usługą, która jest instalowana na serwerze, to usługa domenowa w Active Directory. W trakcie instalacji kreator automatycznie poprosi o zainstalowanie usługi serwera.

Który typ drukarki stosuje metodę, w której stały barwnik jest przenoszony z taśmy na papier odporny na wysoką temperaturę?

Jakie polecenie w systemie operacyjnym Linux służy do prezentowania konfiguracji interfejsów sieciowych?

Podaj polecenie w systemie Linux, które umożliwia wyświetlenie identyfikatora użytkownika.

Zaproponowany fragment ustawień zapory sieciowej umożliwia przesył danych przy użyciu protokołów ```iptables -A INPUT --protocol tcp --dport 443 -j ACCEPT iptables -A INPUT --protocol tcp --dport 143 -j ACCEPT iptables -A OUTPUT --protocol tcp --dport 443 -j ACCEPT iptables -A OUTPUT --protocol tcp --dport 143 -j ACCEPT```

W systemie Linux narzędzie iptables jest wykorzystywane do

Rodzaje ataków mających na celu zakłócenie funkcjonowania aplikacji oraz procesów w urządzeniach sieciowych to ataki klasy

Jakie polecenie jest używane do monitorowania statystyk protokołów TCP/IP oraz bieżących połączeń sieciowych w systemach operacyjnych z rodziny Windows?