Pytanie 1

Jakim standardem posługuje się komunikacja między skanerem a aplikacją graficzną?

Wynik: 32/40 punktów (80,0%)

Wymagane minimum: 20 punktów (50%)

Jakim standardem posługuje się komunikacja między skanerem a aplikacją graficzną?

W tabeli zaprezentowano parametry trzech dysków twardych w standardzie Ultra320 SCSI. Te dyski są w stanie osiągnąć maksymalny transfer wewnętrzny

| Rotational Speed | 10,025 rpm | ||

| Capacity (Formatted) | 73.5GB | 147GB | 300GB |

| Number of Heads | 2 | 5 | 8 |

| Number of Disks | 1 | 3 | 4 |

| Internal Transfer Rate | Up to 132 MB/s | ||

| Interface Transfer Rate | NP/NC = 320MB/s, FC = 200MB/s | ||

| Buffer Size | |||

| Average Seek (Read/Write) | 4.5/5.0 ms | ||

| Track-to-Track Seek/Read/Write | 0.2ms/0.4ms | ||

| Maximum Seek (Read/Write) | 10/11 ms | ||

| Average Latency | 2.99 ms | ||

| Power Consumption (Idle) | NP/NC = 9.5W, FC = 10.5W | ||

| Acoustic Noise | 3.4 bels | ||

| Shock - Operating/Non-Operating | 65G/225G 2ms | ||

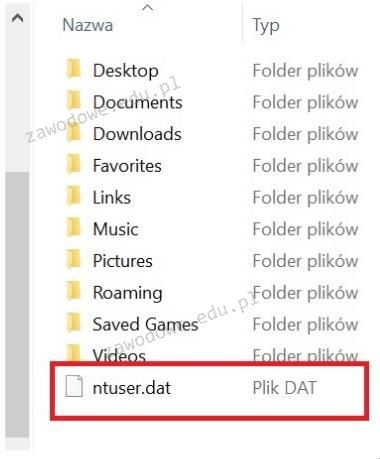

Aby zmienić profil na obowiązkowy, trzeba zmodyfikować rozszerzenie pliku ntuser.dat na

Jaką rolę pełni usługa NAT działająca na ruterze?

W wyniku polecenia net accounts /MINPWLEN:11 w systemie Windows, wartość 11 będzie przypisana do

Podaj standard interfejsu wykorzystywanego do przewodowego łączenia dwóch urządzeń.

Oznaczenie CE wskazuje, że

Zanim przystąpisz do modernizacji komputerów osobistych oraz serwerów, polegającej na dodaniu nowych modułów pamięci RAM, powinieneś zweryfikować

Aby poprawić wydajność procesora serii Intel za pomocą 'podkręcania' (ang. overclocking), należy użyć procesora oznaczonego

Proporcja ładunku zgromadzonego na przewodniku do potencjału tego przewodnika definiuje jego

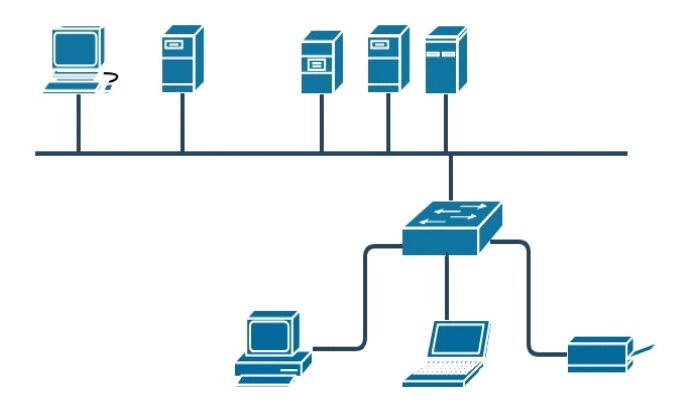

Ilustracja pokazuje schemat fizycznej topologii będącej kombinacją topologii

Urządzeniem, które przekształca otrzymane ramki w sygnały przesyłane później w sieci komputerowej, jest

Pamięć, która działa jako pośrednik pomiędzy pamięcią operacyjną a procesorem o dużej prędkości, to

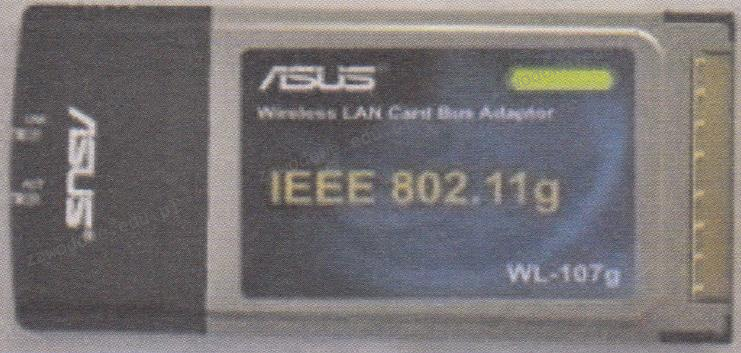

Karta sieciowa przedstawiona na ilustracji ma zdolność przesyłania danych z maksymalną prędkością

Jakie znaczenie ma parametr NEXT w kontekście pomiarów systemów okablowania strukturalnego?

Podaj nazwę funkcji przełącznika, która pozwala na przypisanie wyższego priorytetu dla przesyłania VoIP?

Jakie polecenie w systemie Linux jest używane do sprawdzania wielkości katalogu?

W systemie Windows, który wspiera przydziały dyskowe, użytkownik o nazwie Gość

Norma PN-EN 50173 rekomenduje montaż przynajmniej

Który z początkowych znaków w nazwie pliku w systemie Windows wskazuje na plik tymczasowy?

Kluczowym mechanizmem zabezpieczającym dane przechowywane na serwerze jest

Który z wymienionych parametrów procesora AMD APU A10 5700 3400 nie ma bezpośredniego wpływu na jego wydajność?

| Częstotliwość | 3400 MHz |

| Proces technologiczny | 32 nm |

| Architektura | 64 bit |

| Ilość rdzeni | 4 |

| Ilość wątków | 4 |

| Pojemność pamięci L1 (instrukcje) | 2x64 kB |

| Pojemność pamięci L1 (dane) | 4x16 kB |

| Pojemność Pamięci L2 | 2x2 MB |

W systemach operacyjnych Windows system plików pozwala na ograniczenie dostępu użytkowników do określonych katalogów, plików czy dysków

W celu zrealizowania instalacji sieciowej na stacjach roboczych z systemem operacyjnym Windows, należy na serwerze zainstalować usługi

Aby umożliwić transfer danych między dwiema odmiennymi sieciami, należy zastosować

System limitów dyskowych, umożliwiający kontrolowanie wykorzystania zasobów dyskowych przez użytkowników, nazywany jest

Usługi na serwerze są konfigurowane za pomocą

Jakie znaczenie ma parametr NVP (Nominal Velocity of Propagation) podczas pomiarów okablowania strukturalnego?

Wydanie w systemie Windows komendy ```ATTRIB -S +H TEST.TXT``` spowoduje

Jakie właściwości topologii fizycznej sieci zostały przedstawione w poniższej ramce?

Jakie narzędzie należy zastosować do podłączenia zaszycia kabla w module Keystone?

Który z interfejsów można uznać za interfejs równoległy?

Jaką liczbę naturalną reprezentuje zapis 41 w systemie szesnastkowym w systemie dziesiętnym?

Który adres IPv4 odpowiada adresowi IPv6 ::1?

Aby obserwować przesył danych w sieci komputerowej, należy wykorzystać program typu

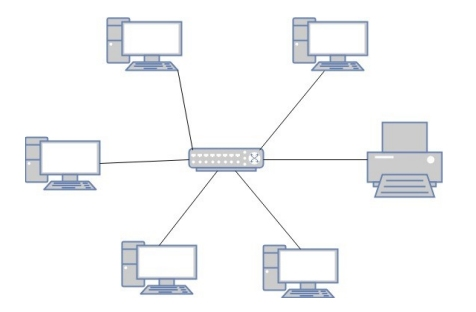

Jaką fizyczną topologię sieci komputerowej ilustruje ten rysunek?

Termin gorącego podłączenia (hot-plug) wskazuje, że podłączane urządzenie działa

W przypadku okablowania strukturalnego opartego na skrętce UTP kat.6, jakie gniazda sieciowe powinny być używane?

Jaki instrument jest wykorzystywany do sprawdzania zasilaczy komputerowych?

Urządzenie peryferyjne, które jest kontrolowane przez komputer i służy do pracy z dużymi, płaskimi powierzchniami, a do produkcji druku odpornego na warunki atmosferyczne wykorzystuje farby na bazie rozpuszczalników, nosi nazwę ploter