Pytanie 1

Jakie jest główne zadanie programu Wireshark?

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Jakie jest główne zadanie programu Wireshark?

Który z protokołów umożliwia szyfrowanie połączenia?

Jak będzie wyglądać liczba 29A16 w systemie binarnym?

Aby zmierzyć tłumienie łącza światłowodowego w dwóch zakresach transmisyjnych 1310nm oraz 1550nm, powinno się zastosować

Jaką wartość dziesiętną ma liczba 11110101(U2)?

Fizyczna architektura sieci, inaczej określana jako topologia fizyczna sieci komputerowych, definiuje

Liczby 1001 i 100 w wierszu pliku /etc/passwd reprezentują

Najłatwiej zidentyfikować błędy systemu operacyjnego Windows wynikające z konfliktów sprzętowych, takich jak przydzielanie pamięci, przerwań IRQ oraz kanałów DMA, przy użyciu narzędzia

Do jakiego pomiaru wykorzystywany jest watomierz?

Jaką konfigurację sieciową może mieć komputer, który należy do tej samej sieci LAN, co komputer z adresem 10.8.1.10/24?

Z informacji przedstawionych w tabeli wynika, że efektywna częstotliwość pamięci DDR SDRAM wynosi

| 184 styki |

| 64-bitowa szyna danych |

| Pojemność 1024 MB |

| Przepustowość 3200 MB/s |

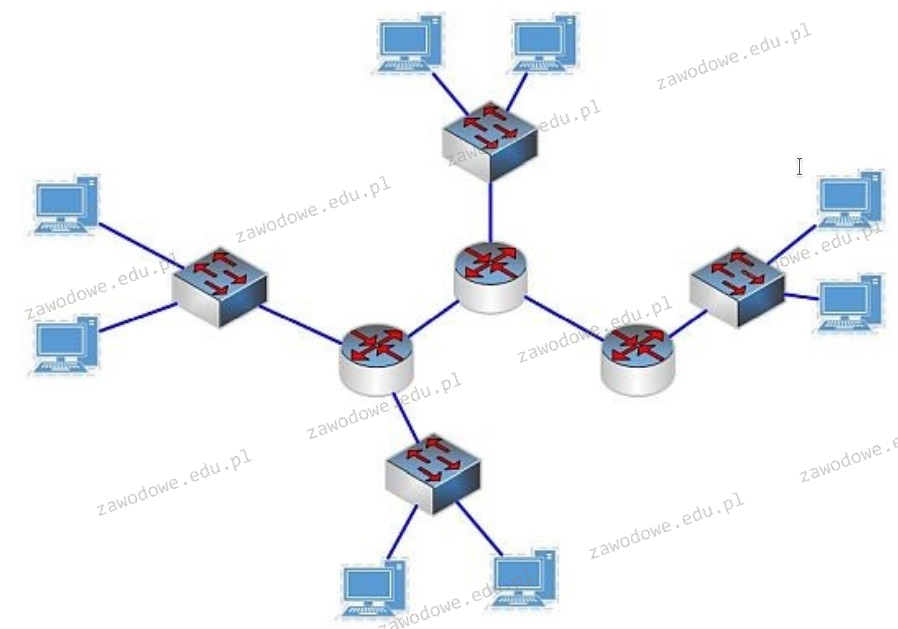

Na diagramie przedstawione są symbole

Wskaż nośnik, który w sieciach komputerowych umożliwia najszybszą wymianę danych?

W systemie operacyjnym Fedora foldery domowe użytkowników znajdują się w folderze

Który protokół przesyła datagramy bez gwarancji ich dostarczenia?

Komenda uname -s w systemie Linux służy do identyfikacji

Liczba 22 umieszczona w adresie http://www.adres_serwera.pl:22 wskazuje na numer

Jakie napięcie zasilające mogą mieć urządzenia wykorzystujące port USB 2.0?

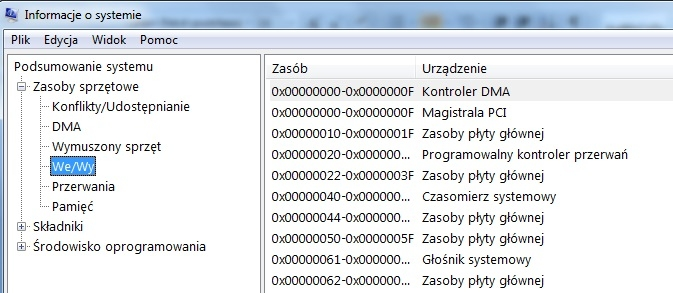

W którym systemie liczbowym zapisano zakresy We/Wy przedstawione na ilustracji?

Jakie polecenie powinien wydać root w systemie Ubuntu Linux, aby przeprowadzić aktualizację wszystkich pakietów (całego systemu) do najnowszej wersji z zainstalowaniem nowego jądra?

Co oznacza określenie średni czas dostępu w dyskach twardych?

Na podstawie danych przedstawionych w tabeli dotyczącej twardego dysku, ustal, który z wniosków jest poprawny?

Odmianą pamięci, która jest tylko do odczytu i można ją usunąć za pomocą promieniowania ultrafioletowego, jest pamięć

Napięcie dostarczane przez płytę główną dla pamięci typu SDRAM DDR3 może wynosić

Jaką pojemność ma dwuwarstwowa płyta Blu-ray?

Interfejs SATA 2 (3 Gb/s) gwarantuje prędkość transferu

Jaki protokół sygnalizacyjny jest wykorzystywany w technologii VoIP?

Oświetlenie oparte na diodach LED w trzech kolorach wykorzystuje skanery typu

Program, który nie jest przeznaczony do analizy stanu komputera to

Jaki jest adres rozgłoszeniowy (broadcast) dla hosta z adresem IP 192.168.35.202 oraz 26-bitową maską?

Które z poniższych twierdzeń nie odnosi się do pamięci cache L1?

Jaką usługę obsługuje port 3389?

Podaj prefiks, który identyfikuje adresy globalne w protokole IPv6?

Jaką wartość ma transfer danych napędu DVD przy prędkości przesyłu x48?

W formacie plików NTFS, do zmiany nazwy pliku potrzebne jest uprawnienie

Jakie jest znaczenie jednostki dpi, która występuje w specyfikacjach skanerów i drukarek?

Podczas uruchamiania (krótko po zakończeniu testu POST) komputer się zawiesza. Jakie mogą być możliwe przyczyny tej awarii?

W topologii elementem centralnym jest switch

Do kategorii oprogramowania określanego mianem malware (ang. malicious software) nie zalicza się oprogramowania typu

Funkcja diff w systemie Linux pozwala na