Pytanie 1

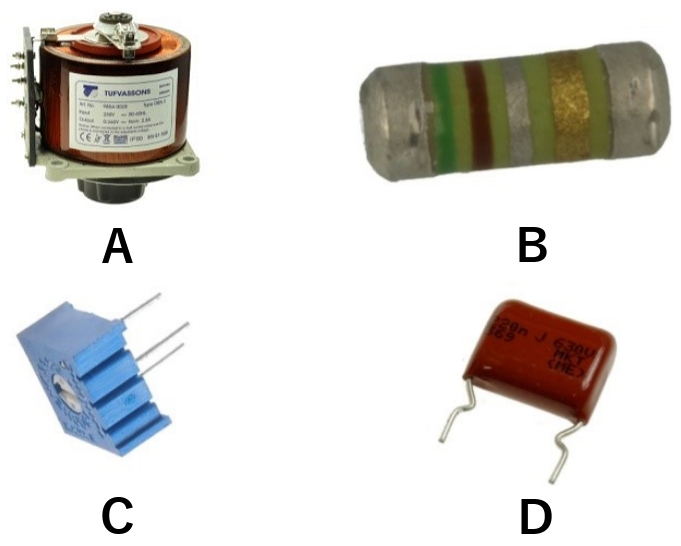

Wskaż ilustrację przedstawiającą kondensator stały?

Wynik: 29/40 punktów (72,5%)

Wymagane minimum: 20 punktów (50%)

Wskaż ilustrację przedstawiającą kondensator stały?

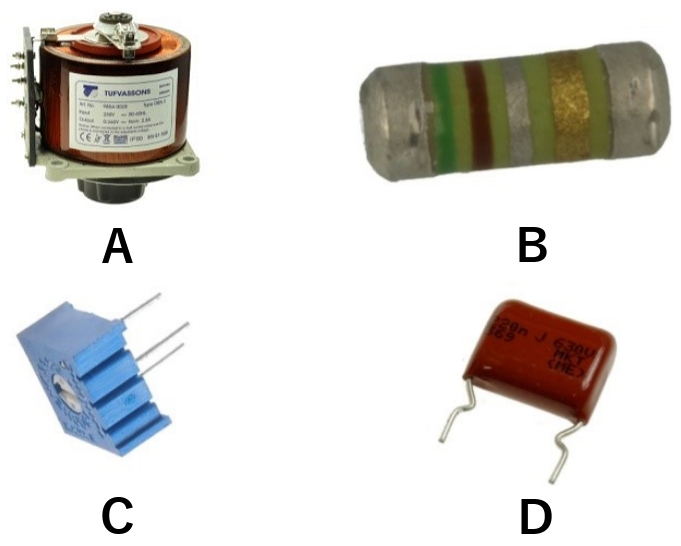

Na dołączonym obrazku pokazano działanie

Jaką rolę pełni usługa NAT działająca na ruterze?

Jakie urządzenie można kontrolować pod kątem parametrów za pomocą S.M.A.R.T.?

Jak nazywa się atak na sieć komputerową, który polega na przechwytywaniu przesyłanych w niej pakietów?

Jakiej kategorii skrętka pozwala na przesył danych w zakresie częstotliwości nieprzekraczającym 100 MHz przy szybkości do 1 Gb/s?

Wirusy polimorficzne mają jedną charakterystyczną cechę, którą jest

Zasilacz UPS o mocy rzeczywistej 480 W nie jest przeznaczony do podłączenia

Norma opisująca standard transmisji Gigabit Ethernet to

Urządzenie komputerowe, które powinno być koniecznie podłączone do zasilania za pomocą UPS, to

Jaką jednostką określa się szybkość przesyłania danych w sieciach komputerowych?

Jakie oprogramowanie powinno być zainstalowane, aby umożliwić skanowanie tekstu z drukowanego dokumentu do edytora tekstu?

Narzędziem służącym do monitorowania efektywności oraz niezawodności w systemach Windows 7, Windows Server 2008 R2 i Windows Vista jest

Klawiatura QWERTY, która pozwala na wprowadzanie znaków typowych dla języka polskiego, nazywana jest także klawiaturą

Jakie urządzenie sieciowe funkcjonuje w warstwie fizycznej modelu ISO/OSI, transmitując sygnał z jednego portu do wszystkich pozostałych portów?

Aby skanera działał prawidłowo, należy

Jaki protokół umożliwia nawiązywanie szyfrowanych połączeń terminalowych z zdalnym komputerem?

Narzędziem służącym do tworzenia logicznych podziałów na dysku twardym w systemie GNU/Linux jest

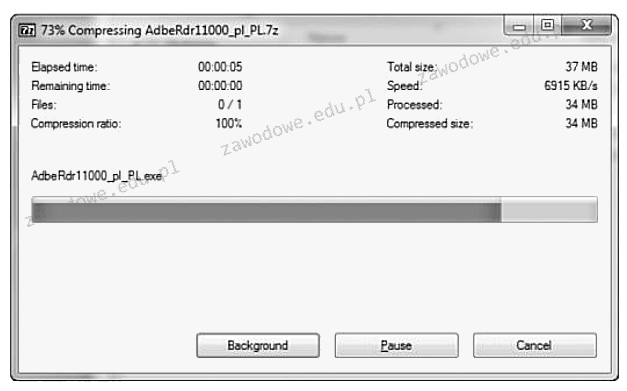

Gdy sprawny monitor zostaje podłączony do innego komputera, na ekranie ukazuje się komunikat widoczny na rysunku. Co powoduje pojawienie się tego komunikatu?

W systemie Windows, zainstalowanym w wersji obsługującej przydziały dyskowe, użytkownik o nazwie Gość

Czym jest mapowanie dysków?

Serwisant dotarł do klienta, który znajdował się 11 km od siedziby firmy, i przeprowadził u niego działania naprawcze wymienione w poniższej tabeli. Oblicz całkowity koszt brutto jego usług, wiedząc, że dojazd do klienta kosztuje 1,20 zł/km brutto w obie strony. Stawka VAT na usługi wynosi 23%.

Na ilustracji pokazano komponent, który stanowi część

Aby zapobiec uszkodzeniu sprzętu w trakcie modernizacji laptopa polegającej na wymianie modułów pamięci RAM, należy

Jakie wbudowane narzędzie w systemie Windows służy do identyfikowania problemów związanych z animacjami w grach oraz odtwarzaniem filmów?

Jaka jest maska dla adresu IP 192.168.1.10/8?

Aby zabezpieczyć system przed oprogramowaniem o zdolności do samoreplikacji, należy zainstalować

W systemie binarnym liczba szesnastkowa 29A będzie przedstawiona jako:

Urządzenie peryferyjne, które jest kontrolowane przez komputer i wykorzystywane do obsługi dużych, płaskich powierzchni, a do produkcji druków odpornych na czynniki zewnętrzne używa farb rozpuszczalnikowych, to ploter

Według normy JEDEC, napięcie zasilające dla modułów pamięci RAM DDR3L wynosi

Sieć komputerowa, która obejmuje wyłącznie urządzenia jednej organizacji, w której dostępne są usługi realizowane przez serwery w sieci LAN, takie jak strony WWW czy poczta elektroniczna to

Podczas pracy dysk twardy wydaje stukanie, a uruchamianie systemu oraz odczyt danych są znacznie spowolnione. W celu naprawienia tej awarii, po wykonaniu kopii zapasowej danych na zewnętrznym nośniku należy

Jakie kolory wchodzą w skład trybu CMYK?

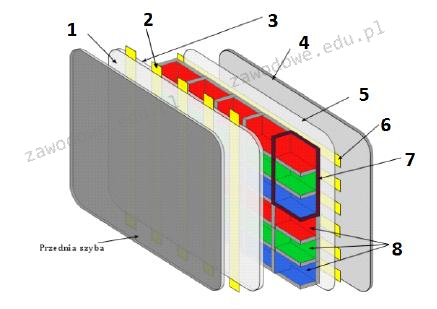

Na diagramie przedstawiającym zasadę funkcjonowania monitora plazmowego numer 6 zaznaczono

Który z wymienionych interfejsów stanowi port równoległy?

W jakim typie członkostwa w VLAN port może należeć do wielu sieci VLAN?

Komenda uname -s w systemie Linux służy do identyfikacji

Użytkownik systemu Windows napotyka komunikaty o niewystarczającej pamięci wirtualnej. Jak można rozwiązać ten problem?

Na płycie głównej doszło do awarii zintegrowanej karty sieciowej. Komputer nie ma dysku twardego ani innych napędów, takich jak stacja dysków czy CD-ROM. Klient informuje, że w sieci firmowej komputery nie mają napędów, a wszystko "czyta" się z serwera. Aby przywrócić utraconą funkcjonalność, należy zainstalować

Który procesor będzie działał z płytą główną o zaprezentowanej specyfikacji?