Pytanie 1

Zgodnie z aktualnymi przepisami BHP, odległość oczu od ekranu monitora powinna wynosić

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

Zgodnie z aktualnymi przepisami BHP, odległość oczu od ekranu monitora powinna wynosić

Na rysunkach technicznych dotyczących instalacji sieci komputerowej, wraz z jej dedykowanym systemem elektrycznym, gniazdo oznaczone symbolem przedstawionym na rysunku to

Podaj adres rozgłoszeniowy dla podsieci 86.10.20.64/26?

Który protokół służy do wymiany danych o trasach oraz dostępności sieci pomiędzy routerami w ramach tego samego systemu autonomicznego?

W układzie SI jednostką, która mierzy napięcie, jest

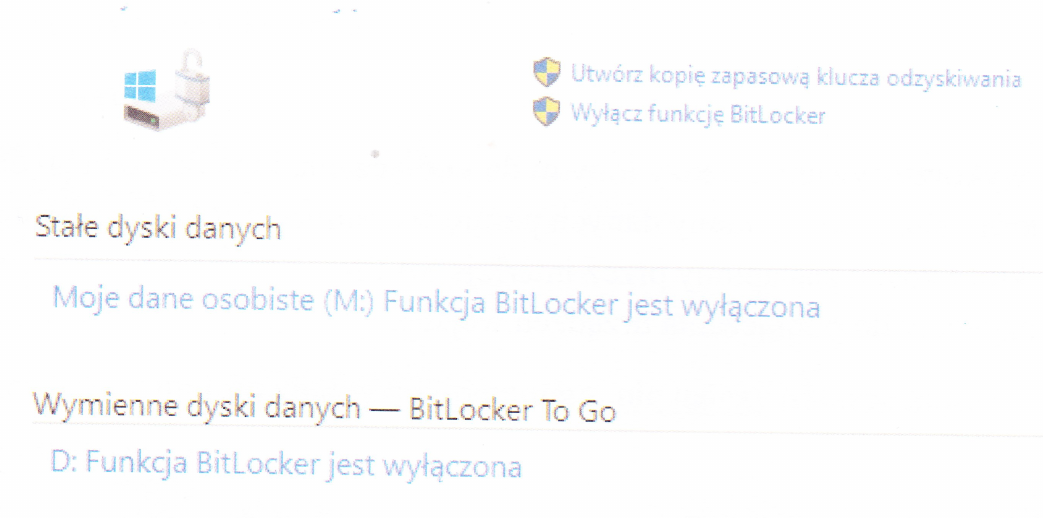

Wbudowane narzędzie dostępne w systemach Windows w edycji Enterprise lub Ultimate jest przeznaczone do

W przypadku sieci strukturalnej rekomendowane jest zainstalowanie jednego punktu abonenckiego na obszarze wynoszącym

Aby zobaczyć datę w systemie Linux, można skorzystać z komendy

Które z urządzeń nie powinno być serwisowane podczas korzystania z urządzeń antystatycznych?

Podczas wyłączania systemu operacyjnego na monitorze pojawił się błąd, znany jako bluescreen 0x000000F3 Bug Check 0xF3 DISORDERLY_SHUTDOWN - nieudane zamykanie systemu, spowodowane niewystarczającą ilością pamięci. Co ten błąd może oznaczać?

Jakie urządzenie sieciowe zostało zilustrowane na podanym rysunku?

Proces, który uniemożliwia całkowicie odzyskanie danych z dysku twardego, to

Korzystając z programu Cipher, użytkownik systemu Windows ma możliwość

Jednym z programów stosowanych do tworzenia kopii zapasowych partycji oraz dysków jest

Kable światłowodowe nie są szeroko używane w lokalnych sieciach komputerowych z powodu

Które z poniższych stwierdzeń odnosi się do sieci P2P – peer to peer?

Podczas uruchamiania komputera wyświetla się komunikat CMOS checksum error press F1 to continue press DEL to setup. Naciśnięcie klawisza DEL spowoduje

W systemie Windows przypadkowo usunięto konto użytkownika, ale katalog domowy pozostał. Czy możliwe jest odzyskanie niezaszyfrowanych danych z katalogu domowego tego użytkownika?

Nie można uruchomić systemu Windows z powodu błędu oprogramowania. Jak można przeprowadzić diagnozę i usunąć ten błąd w jak najmniej inwazyjny sposób?

Najczęstszym powodem rozmazywania się tonera na wydrukach z drukarki laserowej jest

Jaki zakres adresów IPv4 jest prawidłowo przypisany do danej klasy?

Ramka z informacjami przesyłanymi z komputera PC1 do serwera www znajduje się pomiędzy routerem R1 a routerem R2 w punkcie A). Jakie adresy są w niej zawarte?

Podczas uruchamiania komputera wyświetla się komunikat CMOS checksum error press F1 to continue, press Del to setup) naciśnięcie klawisza Del skutkuje

Aby skonfigurować wolumin RAID 5 na serwerze, wymagane jest minimum

Aby aktywować tryb awaryjny w systemach z rodziny Windows, w trakcie uruchamiania komputera trzeba nacisnąć klawisz

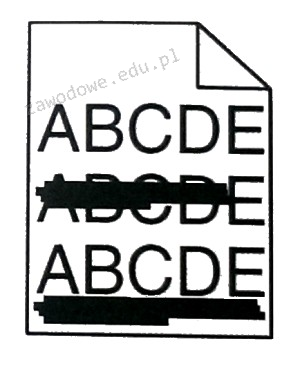

Źródłem problemu z wydrukiem z przedstawionej na rysunku drukarki laserowej jest

Który zakres adresów IPv4 jest poprawnie przypisany do danej klasy?

| Zakres adresów IPv4 | Klasa adresu IPv4 | |

|---|---|---|

| A. | 1.0.0.0 ÷ 127.255.255.255 | A |

| B. | 128.0.0.0 ÷ 191.255.255.255 | B |

| C. | 192.0.0.0 ÷ 232.255.255.255 | C |

| D. | 233.0.0.0 ÷ 239.255.255.255 | D |

Bez uzyskania zgody właściciela praw autorskich do oprogramowania, jego legalny użytkownik, zgodnie z ustawą o prawie autorskim i prawach pokrewnych, co może uczynić?

Narzędziem do monitorowania, które umożliwia przechwytywanie, rejestrowanie oraz dekodowanie różnych pakietów sieciowych, jest

Który z protokołów będzie wykorzystany przez administratora do przesyłania plików na serwer?

Jakie polecenie należy zastosować w systemach operacyjnych z rodziny Windows, aby zmienić właściwość pliku na tylko do odczytu?

Korzystając z podanego urządzenia, możliwe jest przeprowadzenie analizy działania

Wykonanie na komputerze z systemem Windows kolejno poleceń ```ipconfig /release``` oraz ```ipconfig /renew``` umożliwi zweryfikowanie, czy usługa w sieci funkcjonuje poprawnie

Programem, który pozwala na zdalne monitorowanie działań użytkownika w sieci lokalnej lub przejęcie pełnej kontroli nad zdalnym komputerem, jest

Najmniejszy czas dostępu charakteryzuje się

Interfejs graficzny systemu Windows, który wyróżnia się przezroczystością przypominającą szkło oraz delikatnymi animacjami okien, nazywa się

Urządzenie z funkcją Plug and Play, które zostało ponownie podłączone do komputera, jest identyfikowane na podstawie

Miarą wyrażaną w decybelach, która określa różnicę pomiędzy mocą sygnału wysyłanego w parze zakłócającej a mocą sygnału generowanego w parze zakłócanej, jest

Jakim materiałem eksploatacyjnym jest ploter solwentowy?

Aby stworzyć las w strukturze katalogów AD DS (Active Directory Domain Services), konieczne jest utworzenie przynajmniej