Pytanie 1

Który z faz cyklu życia projektu wiąże się z identyfikacją wymagań użytkownika?

Wynik: 18/40 punktów (45,0%)

Wymagane minimum: 20 punktów (50%)

Który z faz cyklu życia projektu wiąże się z identyfikacją wymagań użytkownika?

Który z wymienionych typów danych należy do typu logicznego?

Która z poniższych struktur danych jest najbardziej odpowiednia do przechowywania unikalnych elementów?

Jakie są główne różnice między środowiskiem RAD (Rapid Application Development) a klasycznymi IDE?

Która zasada zwiększa bezpieczeństwo w sieci?

Który z języków programowania jest najczęściej wykorzystywany do budowania aplikacji internetowych po stronie serwera?

Które z wymienionych stwierdzeń najtrafniej charakteryzuje WPF?

W programie stworzonym w języku C++ trzeba zadeklarować zmienną, która będzie przechowywać wartość rzeczywistą. Jakiego typu powinna być ta zmienna?

Jaką istotną właściwość ma algorytm rekurencyjny?

Który z wymienionych algorytmów najczęściej wykorzystuje rekurencję?

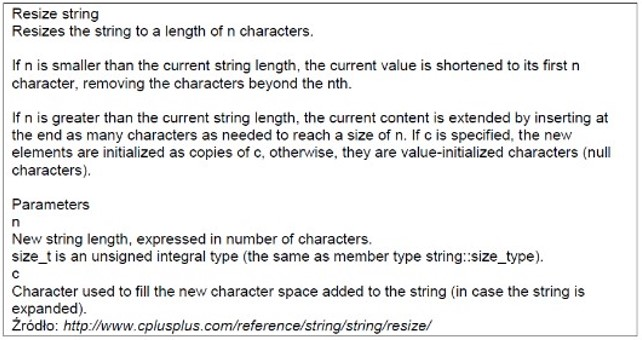

Przedstawiony fragment dotyczy funkcji resize w języku C++. Ta funkcja obniży długość elementu string, gdy wartość parametru

Jakie jest główne zadanie debuggera w środowisku programowania?

Jakie jest zastosowanie iteratora w zbiorach?

Brak odpowiedzi na to pytanie.

Jak przedstawia się liczba dziesiętna 255 w systemie szesnastkowym?

Które z wymienionych działań stanowi zagrożenie dla emocjonalnego dobrostanu człowieka w sieci?

Termin ryzyko zawodowe odnosi się do

Które z wymienionych sytuacji jest przykładem hermetyzacji w programowaniu obiektowym?

Zaprezentowany wykres ilustruje wyniki przeprowadzonych testów

W jaki sposób można załadować tylko komponent z biblioteki React?

W jednostce centralnej, za obliczenia na liczbach zmiennoprzecinkowych odpowiada

Modyfikator dostępu, który znajduje się przed definicją metody Dodaj() w klasie Kalkulator, powoduje, że

Jakie wartości może przyjąć zmienna typu boolean?

Metoda tworzenia algorytmu polegająca na dzieleniu go na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich rozwiązanie stanie się proste, jest techniką

Który algorytm sortowania opiera się na metodzie "dziel i zwyciężaj"?

Jakie środki ochrony zbiorowej najlepiej chronią kręgosłup w warunkach pracy biurowej?

Jaką strukturę danych stosuje się w algorytmie BFS (przeszukiwanie wszerz)?

Który z wymienionych etapów w procesie przetwarzania instrukcji przez procesor odbywa się jako pierwszy?

Algorytmy, które są wykorzystywane do rozwiązywania problemów przybliżonych lub takich, które nie mogą być opisane za pomocą algorytmu dokładnego, na przykład w prognozowaniu pogody czy identyfikacji nowych wirusów komputerowych, to algorytmy.

Zaprezentowany symbol odnosi się do

Jaką rolę pełni element statyczny w klasie?

Wykorzystanie typu DECIMAL w MySQL wymaga wcześniejszego określenia długości (liczby cyfr) przed oraz po przecinku. Jak należy to zapisać?

W zestawieniu przedstawiono doświadczenie zawodowe członków zespołu IT. Osobą odpowiedzialną za stworzenie aplikacji front-end powinna być:

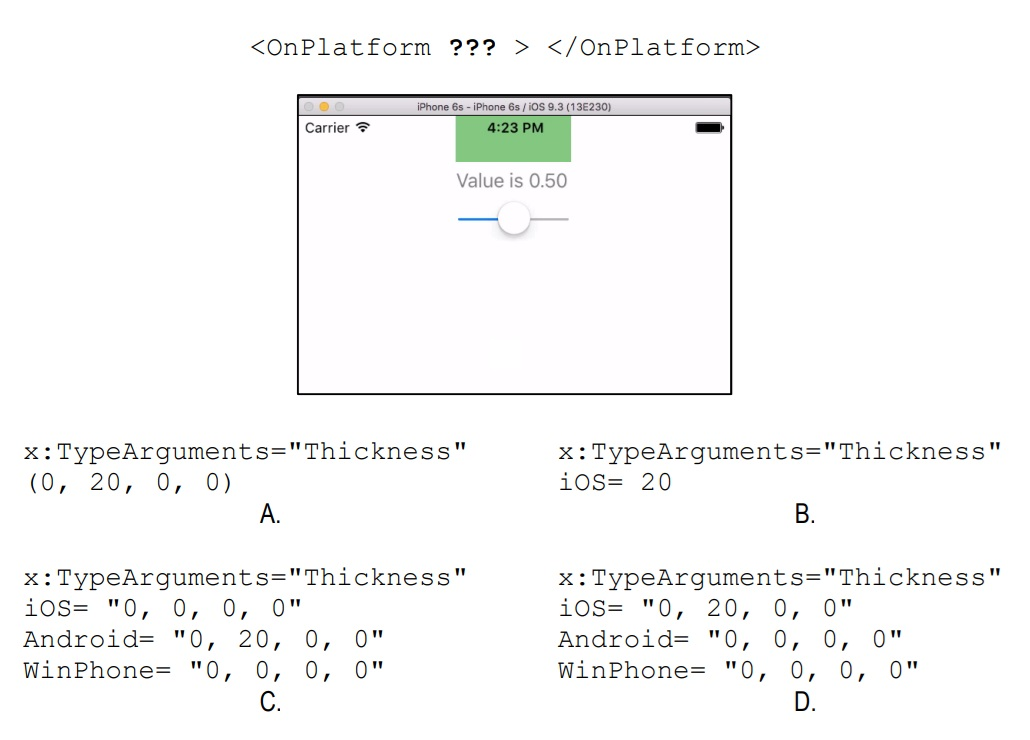

Na przedstawionym obrazie widać fragment emulacji systemu iOS z prostą aplikacją. Górna część ekranu nachodzi na pasek stanu baterii. Który z poniższych zapisów powinien zostać użyty w miejscu znaków zapytania, aby ustawić jedynie marginesy górne tylko dla systemu iOS?

Jakie z przedstawionych rozwiązań może pomóc w unikaniu porażeń prądem w biurze?

Jaki środek ochronny najlepiej chroni przed hałasem w biurze?

Która z metod zarządzania projektami stawia na przejrzystość oraz wizualizację bieżących zadań?

Jaki jest kluczowy zamysł wzorca "Kompozyt" (Composite)?

Kompilator może wygenerować błąd "incompatible types", gdy

Jakie stwierdzenie najlepiej tłumaczy cel podziału programu na funkcje (metody)?

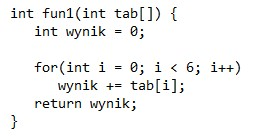

Jaką wartość zwróci funkcja napisana w języku C++, jeżeli jej argumentem wejściowym jest tablica stworzona w sposób następujący: int tablica[6] = {3,4,2,4,10,0};?