Pytanie 1

Jakie jest wynikiem dodawania liczb binarnych 1001101 oraz 11001 w systemie dwójkowym?

Wynik: 5/40 punktów (12,5%)

Wymagane minimum: 20 punktów (50%)

Jakie jest wynikiem dodawania liczb binarnych 1001101 oraz 11001 w systemie dwójkowym?

Jakie zagrożenia eliminują programy antyspyware?

W projekcie sieci komputerowej przewiduje się użycie fizycznych adresów kart sieciowych. Która warstwa modelu ISO/OSI odnosi się do tych adresów w komunikacji?

W trakcie instalacji systemu Windows, zaraz po rozpoczęciu instalatora w trybie graficznym, istnieje możliwość otwarcia Wiersza poleceń (konsoli) za pomocą kombinacji klawiszy

Aby zwiększyć efektywność komputera, można w nim zainstalować procesor wspierający technologię Hyper-Threading, co umożliwia

Który z poniższych mechanizmów zagwarantuje najwyższy poziom ochrony w sieciach bezprzewodowych opartych na standardzie 802.11n?

Administrator dostrzegł, że w sieci LAN występuje znaczna ilość kolizji. Jakie urządzenie powinien zainstalować, aby podzielić sieć lokalną na mniejsze domeny kolizji?

Aby oczyścić zablokowane dysze kartridża drukarki atramentowej, co należy zrobić?

Brak odpowiedzi na to pytanie.

Aby zidentyfikować, który program najbardziej obciąża CPU w systemie Windows, należy otworzyć program

Brak odpowiedzi na to pytanie.

Jak nazywa się licencja oprogramowania, która pozwala na bezpłatne rozpowszechnianie aplikacji?

Brak odpowiedzi na to pytanie.

Aby na Pasku zadań pojawiły się ikony z załączonego obrazu, trzeba w systemie Windows ustawić

Brak odpowiedzi na to pytanie.

Jakie złącze jest potrzebne do podłączenia zasilania do CD-ROM?

Brak odpowiedzi na to pytanie.

W systemie Linux, jak można znaleźć wszystkie pliki z rozszerzeniem txt, które znajdują się w katalogu /home/user i rozpoczynają się na literę a, b lub c?

Brak odpowiedzi na to pytanie.

Błąd typu STOP Error (Blue Screen) w systemie Windows, który wiąże się z odniesieniem się systemu do niepoprawnych danych w pamięci RAM, to

Brak odpowiedzi na to pytanie.

Jakim materiałem eksploatacyjnym posługuje się kolorowa drukarka laserowa?

Brak odpowiedzi na to pytanie.

W hierarchicznym modelu sieci komputery użytkowników stanowią część warstwy

Brak odpowiedzi na to pytanie.

Po zauważeniu przypadkowego skasowania istotnych danych na dysku, najlepszym sposobem na odzyskanie usuniętych plików jest

Brak odpowiedzi na to pytanie.

Obudowa oraz wyświetlacz drukarki fotograficznej są bardzo brudne. Jakie środki należy zastosować, aby je wyczyścić?

Brak odpowiedzi na to pytanie.

Która z poniższych opcji nie jest usługą katalogową?

Brak odpowiedzi na to pytanie.

Na ilustracji przedstawiono sieć komputerową w danej topologii

Brak odpowiedzi na to pytanie.

Po włączeniu komputera wyświetlił się komunikat "Non-system disk or disk error. Replace and strike any key when ready". Może to być spowodowane

Brak odpowiedzi na to pytanie.

Aby zredukować kluczowe zagrożenia związane z bezpieczeństwem podczas pracy na komputerze podłączonym do sieci Internet, należy przede wszystkim

Brak odpowiedzi na to pytanie.

Jaką liczbę bitów posiada adres logiczny IPv6?

Brak odpowiedzi na to pytanie.

Jakie jest tempo transferu danych dla napędu DVD przy prędkości x48?

Brak odpowiedzi na to pytanie.

Aby zabezpieczyć system przed oprogramowaniem o zdolności do samoreplikacji, należy zainstalować

Brak odpowiedzi na to pytanie.

Która z poniższych opcji nie jest wykorzystywana do zdalnego zarządzania stacjami roboczymi?

Brak odpowiedzi na to pytanie.

Klient przyniósł do serwisu uszkodzony sprzęt komputerowy. W trakcie procedury odbioru sprzętu, przed rozpoczęciem jego naprawy, serwisant powinien

Brak odpowiedzi na to pytanie.

Przy zmianach w rejestrze Windows w celu zapewnienia bezpieczeństwa należy najpierw

Brak odpowiedzi na to pytanie.

W trakcie użytkowania przewodowej myszy optycznej wskaźnik nie reaguje na ruch urządzenia po podkładce, a kursor zmienia swoje położenie dopiero po właściwym ustawieniu myszy. Te symptomy sugerują uszkodzenie

Brak odpowiedzi na to pytanie.

Zgodnie z normą Fast Ethernet 100Base-TX, maksymalna długość kabla miedzianego UTP kategorii 5e, który łączy bezpośrednio dwa urządzenia sieciowe, wynosi

Brak odpowiedzi na to pytanie.

Jaką funkcję pełni mechanizm umożliwiający przechowywanie fragmentów dużych plików programów i danych, które nie mogą być w pełni załadowane do pamięci?

Brak odpowiedzi na to pytanie.

Jak nazywa się proces dodawania do danych z warstwy aplikacji informacji powiązanych z protokołami funkcjonującymi na różnych poziomach modelu sieciowego?

Brak odpowiedzi na to pytanie.

Zgodnie z normą EIA/TIA T568B, żyły pary odbiorczej w skrętce są pokryte izolatorem w kolorze

Brak odpowiedzi na to pytanie.

Z jakim protokołem związane są terminy "Sequence number" oraz "Acknowledgment number"?

Brak odpowiedzi na to pytanie.

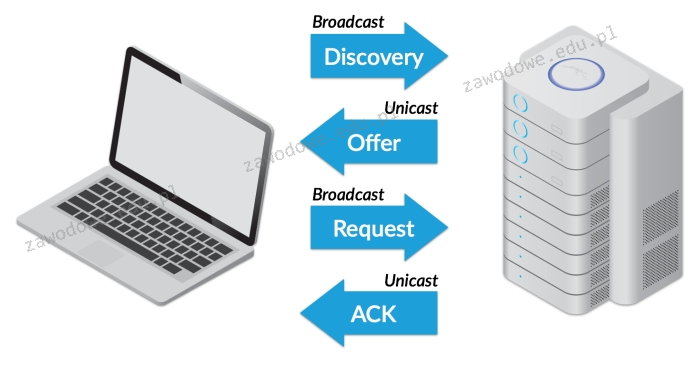

Którego protokołu działanie zostało zaprezentowane na diagramie?

Brak odpowiedzi na to pytanie.

Elementem, który umożliwia wymianę informacji pomiędzy procesorem a magistralą PCI-E, jest

Brak odpowiedzi na to pytanie.

Osoba korzystająca z komputera udostępnia w sieci Internet pliki, które posiada. Prawa autorskie będą złamane, gdy udostępni

Brak odpowiedzi na to pytanie.

Aby poprawić bezpieczeństwo zasobów sieciowych, administrator sieci komputerowej w firmie otrzymał zadanie podziału aktualnej lokalnej sieci komputerowej na 16 podsieci. Obecna sieć posiada adres IP 192.168.20.0 i maskę 255.255.255.0. Jaką maskę sieci powinien zastosować administrator?

Brak odpowiedzi na to pytanie.

Jaką minimalną liczbę bitów potrzebujemy w systemie binarnym, aby zapisać liczbę heksadecymalną 110 (h)?

Brak odpowiedzi na to pytanie.

Osobiste prawo autorskie twórcy do software'u

Brak odpowiedzi na to pytanie.