Pytanie 1

Aby poprawić wydajność procesora serii Intel za pomocą 'podkręcania' (ang. overclocking), należy użyć procesora oznaczonego

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Aby poprawić wydajność procesora serii Intel za pomocą 'podkręcania' (ang. overclocking), należy użyć procesora oznaczonego

Jaki protokół powinien być ustawiony w switchu sieciowym, aby uniknąć występowania zjawiska broadcast storm?

Proces zapisu na nośnikach BD-R realizowany jest przy użyciu

Aby podłączyć kartę sieciową przedstawioną na rysunku do laptopa, urządzenie musi być wyposażone w odpowiednie gniazdo

Który z wymienionych protokołów umożliwia nawiązanie szyfrowanego połączenia z witryną internetową?

Wtyczka zasilająca SATA ma uszkodzony żółty przewód. Jakie to niesie za sobą konsekwencje dla napięcia na złączu?

Aby zminimalizować główne zagrożenia dotyczące bezpieczeństwa podczas pracy na komputerze podłączonym do sieci Internet, najpierw należy

"Gorące podłączenie" ("Hot plug") oznacza, że urządzenie, które jest podłączane, ma

Liczba 45(H) przedstawiona w systemie ósemkowym jest równa

Industry Standard Architecture to norma magistrali, według której szerokość szyny danych wynosi

Adres fizyczny karty sieciowej AC-72-89-17-6E-B2 zapisany jest w formacie

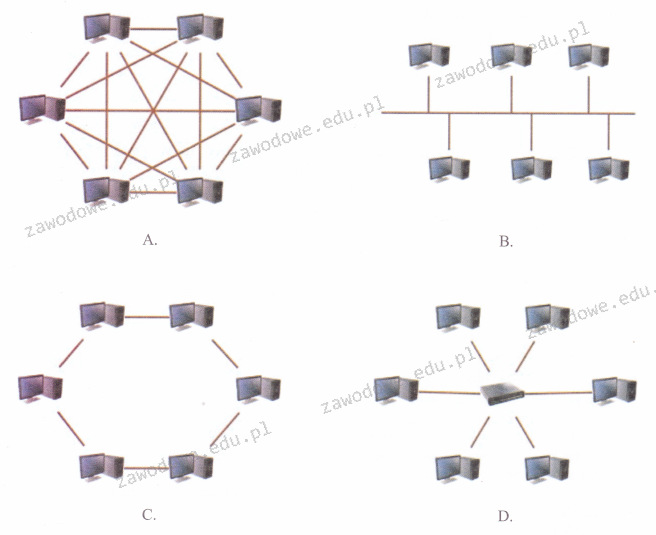

Która z zaprezentowanych na rysunkach topologii odpowiada topologii siatki?

Port AGP służy do łączenia

Jakie są nazwy licencji, które umożliwiają korzystanie z programu w pełnym zakresie, ale ograniczają liczbę uruchomień do określonej, niewielkiej ilości od momentu instalacji?

Elementem, który jest odpowiedzialny za utrwalanie tonera na kartce podczas drukowania z drukarki laserowej, jest

Switch sieciowy w standardzie Fast Ethernet pozwala na przesył danych z maksymalną prędkością

Jakie polecenie w systemie operacyjnym Linux służy do prezentowania konfiguracji interfejsów sieciowych?

Co oznacza skrót WAN?

Wykonanie polecenia net use Z:192.168.20.2data /delete spowoduje?

Okablowanie pionowe w sieci strukturalnej łączy się

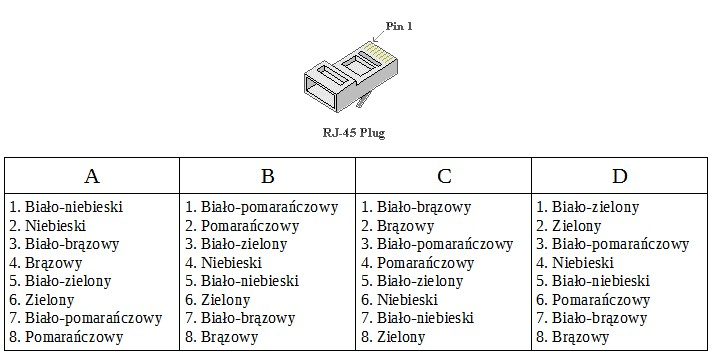

Jakie jest usytuowanie przewodów w złączu RJ45 według schematu T568A?

Oprogramowanie, które często przerywa działanie przez wyświetlanie komunikatu o konieczności dokonania zapłaty, a które spowoduje zniknięcie tego komunikatu, jest dystrybuowane na podstawie licencji

Który z podanych elementów jest częścią mechanizmu drukarki igłowej?

Kiedy użytkownik systemu Windows wybiera opcję przywrócenia do określonego punktu, które pliki utworzone po tym punkcie nie będą podlegać zmianom w wyniku tej operacji?

Licencja CAL (Client Access License) uprawnia użytkownika do

Aby stworzyć las w strukturze katalogowej AD DS (Active Directory Domain Services), konieczne jest utworzenie przynajmniej

Wskaż technologię stosowaną do zapewnienia dostępu do Internetu w połączeniu z usługą telewizji kablowej, w której światłowód oraz kabel koncentryczny pełnią rolę medium transmisyjnego

Co oznacza oznaczenie kabla skrętkowego U/FTP?

Jakie polecenie w systemie Linux pokazuje czas działania systemu oraz jego średnie obciążenie?

W przypadku wpisania adresu HTTP w przeglądarkę internetową pojawia się błąd "403 Forbidden", co oznacza, że

Który standard sieci lokalnej określa dostęp do medium w oparciu o token (żeton)?

Jaki będzie najniższy koszt zakupu kabla UTP, potrzebnego do okablowania kategorii 5e, aby połączyć panel krosowniczy z dwoma podwójnymi gniazdami natynkowymi 2 x RJ45, które są oddalone odpowiednio o 10 m i 20 m od panelu, jeśli cena 1 m kabla wynosi 1,20 zł?

Jaki adres IPv6 jest stosowany jako adres link-local w procesie autokonfiguracji urządzeń?

Jaki standard Ethernet należy wybrać przy bezpośrednim połączeniu urządzeń sieciowych, które dzieli odległość 1 km?

Podaj adres rozgłoszeniowy dla podsieci 86.10.20.64/26?

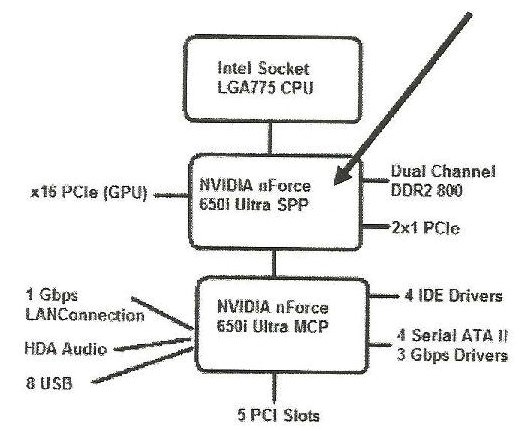

Jaką rolę pełni komponent wskazany strzałką na schemacie chipsetu płyty głównej?

Jaką czynność można wykonać podczas konfiguracji przełącznika CISCO w interfejsie CLI, bez przechodzenia do trybu uprzywilejowanego, na poziomie dostępu widocznym w powyższej ramce?

Jaką metodę stosuje się do dostępu do medium transmisyjnego z wykrywaniem kolizji w sieciach LAN?

W dokumentacji powykonawczej dotyczącej fizycznej i logicznej struktury sieci lokalnej powinien znajdować się

Aby aktywować lub dezaktywować usługi w zainstalowanej wersji systemu operacyjnego Windows, należy wykorzystać narzędzie