Pytanie 1

Przedstawione oznaczenie praw Creative Commons, pozwala na darmowe korzystanie z utworu

Wynik: 0/40 punktów (0,0%)

Wymagane minimum: 20 punktów (50%)

Przedstawione oznaczenie praw Creative Commons, pozwala na darmowe korzystanie z utworu

Jaki rodzaj złośliwego oprogramowania działa w tle, przechwytując informacje o wpisywanych hasłach?

Brak odpowiedzi na to pytanie.

Ile kilobajtów (KB) mieści się w 1 megabajcie (MB)?

Brak odpowiedzi na to pytanie.

Jakie jest główne zadanie funkcji zaprzyjaźnionej w klasie?

Brak odpowiedzi na to pytanie.

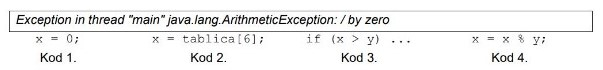

Którego kodu może dotyczyć przedstawiona treść wygenerowana podczas uruchomienia programu Java>

Brak odpowiedzi na to pytanie.

Który z poniższych mechanizmów pozwala na ograniczenie dostępu do niektórych części aplikacji webowej?

Brak odpowiedzi na to pytanie.

Które środowisko programistyczne jest często używane do tworzenia aplikacji webowych w języku Java?

Brak odpowiedzi na to pytanie.

Czym charakteryzuje się biblioteka statyczna w porównaniu do dynamicznej?

Brak odpowiedzi na to pytanie.

Która z metodologii zarządzania projektem opiera się na iteracyjnych przyrostach?

Brak odpowiedzi na to pytanie.

Który objaw może wskazywać na zawał serca?

Brak odpowiedzi na to pytanie.

Co oznacza termin "debugowanie" w programowaniu?

Brak odpowiedzi na to pytanie.

Jakie oznaczenie ma norma międzynarodowa?

Brak odpowiedzi na to pytanie.

Która z poniższych zasad dotyczy ochrony prywatności w internecie?

Brak odpowiedzi na to pytanie.

Która z poniższych struktur danych najlepiej nadaje się do przechowywania niepowtarzających się elementów?

Brak odpowiedzi na to pytanie.

Narzędziem do monitorowania procesu wykonywania zadań przez członków zespołu projektowego może być diagram

Brak odpowiedzi na to pytanie.

Jednostką zalecaną przy tworzeniu układu interfejsu aplikacji jest

Brak odpowiedzi na to pytanie.

Co oznacza operator "==" w języku C++?

Brak odpowiedzi na to pytanie.

Frameworkiem umożliwiającym programowanie aplikacji desktopowych jest

Brak odpowiedzi na to pytanie.

Który z poniższych przykładów przedstawia poprawną deklarację zmiennej typu całkowitego w języku C++?

Brak odpowiedzi na to pytanie.

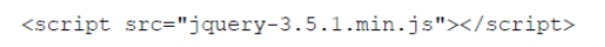

Programista zapisał w pliku HTML przedstawioną linię kodu, aby

Brak odpowiedzi na to pytanie.

Przedstawiony zapis w języku Python prezentuje:

Brak odpowiedzi na to pytanie.

Które logo przedstawia narzędzie, którego nie wykorzystuje się do tworzenia aplikacji mobilnych

Brak odpowiedzi na to pytanie.

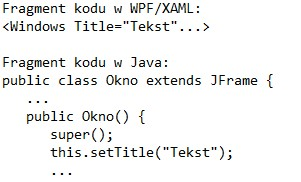

Wyróżnione elementy w przedstawionych ramkach mają za zadanie

Brak odpowiedzi na to pytanie.

Jednym z zadań widoku we wzorcu MVVM (Model_View-Viewmodel) jest

Brak odpowiedzi na to pytanie.

Który z poniższych elementów NIE jest wymagany do utworzenia klasy w C++?

Brak odpowiedzi na to pytanie.

Który z poniższych typów danych jest przykładem typu stałoprzecinkowego?

Brak odpowiedzi na to pytanie.

Który rodzaj testów służy do weryfikacji funkcji prototypu interfejsu?

Brak odpowiedzi na to pytanie.

Czym jest automatyzacja procesu testowania?

Brak odpowiedzi na to pytanie.

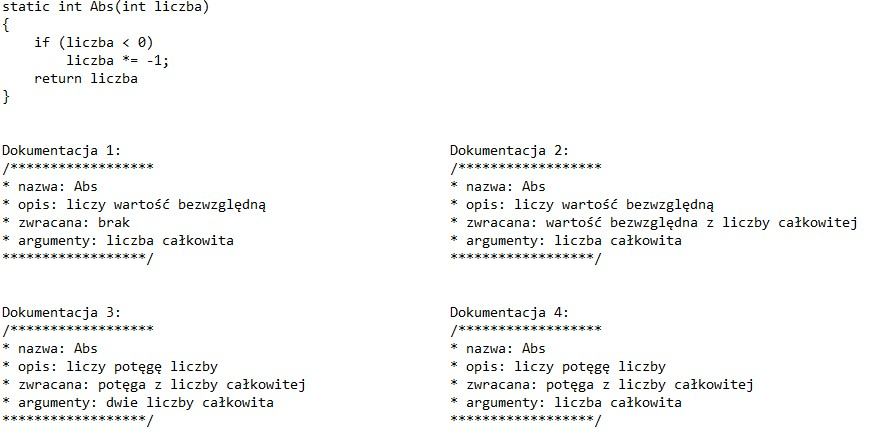

Która dokumentacja funkcji jest prawidłowa dla przedstawionego kodu źródłowego?

Brak odpowiedzi na to pytanie.

Co należy zrobić, aby obsłużyć zdarzenie kliknięcia przycisku w aplikacji desktopowej?

Brak odpowiedzi na to pytanie.

Które z poniższych jest przykładem hierarchii dziedziczenia?

Brak odpowiedzi na to pytanie.

Metoda poszukiwań w tablicach posortowanych, która polega na podzieleniu tablicy na kilka bloków i wyszukaniu liniowym tylko w tym bloku, w którym docelowy element może się znajdować, w języku angielskim nosi nazwę

Brak odpowiedzi na to pytanie.

Co powinno zostać uwzględnione w scenariuszu testowym aplikacji?

Brak odpowiedzi na to pytanie.

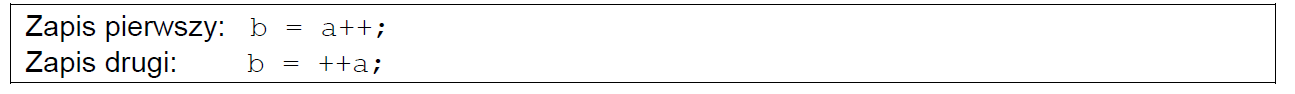

Stosując jeden z dwóch przedstawionych zapisów inkrementacji w językach rodziny C lub Java, można stwierdzić, że

Brak odpowiedzi na to pytanie.

Na przedstawionych funkcjonalnie równoważnych sobie kodach źródłowych w wyniku wykonania operacji w zmiennej b zostanie zapisana wartość:

Brak odpowiedzi na to pytanie.

Projektując aplikację zorientowaną obiektowo należy założyć, że program będzie sterowany za pomocą

Brak odpowiedzi na to pytanie.

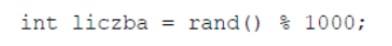

W języku C++ zakładając, że przedstawiona linia kodu się skompiluje i wykona, to do zmiennej liczba zostanie przypisana wartość

Brak odpowiedzi na to pytanie.

Który system operacyjny jest natywnym systemem do tworzenia aplikacji mobilnych w języku Swift?

Brak odpowiedzi na to pytanie.

Co należy zrobić po znalezieniu błędu w kodzie podczas testowania?

Brak odpowiedzi na to pytanie.

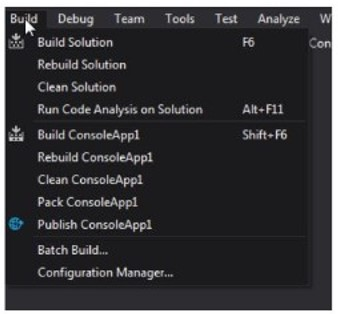

W środowisku do tworzenia aplikacji, którego menu zostało przedstawione, aby usunąć wszystkie pliki pośrednie i wyjściowe projektu należy wybrać opcję

Brak odpowiedzi na to pytanie.