Pytanie 1

Aby zrealizować wymianę informacji między dwoma odmiennymi sieciami, konieczne jest użycie

Wynik: 18/40 punktów (45,0%)

Wymagane minimum: 20 punktów (50%)

Aby zrealizować wymianę informacji między dwoma odmiennymi sieciami, konieczne jest użycie

Na podstawie załączonego obrazu, który adres powinien zostać zmieniony w ustawieniach klienta lub serwera, aby umożliwić podłączenie komputera do domeny?

W ustawieniach haseł w systemie Windows Server została dezaktywowana możliwość wymogu dotyczącego złożoności hasła. Z jakiej minimalnej liczby znaków powinno składać się hasło użytkownika?

Które z urządzeń może powodować wzrost liczby kolizji pakietów w sieci?

Wskaż nośnik, który w sieciach komputerowych umożliwia najszybszą wymianę danych?

Internet Relay Chat (IRC) to protokół wykorzystywany do

Zestaw komputerowy, który został przedstawiony, jest niepełny. Który z elementów nie został wymieniony w tabeli, a jest kluczowy dla prawidłowego funkcjonowania zestawu?

| Lp. | Nazwa podzespołu |

|---|---|

| 1. | Zalman Obudowa R1 Midi Tower bez PSU, USB 3.0 |

| 2. | Gigabyte GA-H110M-S2H, Realtek ALC887, DualDDR4-2133, SATA3, HDMI, DVI, D-Sub, LGA1151, mATX |

| 3. | Intel Core i5-6400, Quad Core, 2.70GHz, 6MB, LGA1151, 14nm, 65W, Intel HD Graphics, VGA, BOX |

| 4. | Patriot Signature DDR4 2x4GB 2133MHz |

| 5. | Seagate BarraCuda, 3.5", 1TB, SATA/600, 7200RPM, 64MB cache |

| 6. | LG SuperMulti SATA DVD+/-R24x,DVD+RW6x,DVD+R DL 8x, bare bulk (czarny) |

| 7. | Gembird Bezprzewodowy Zestaw Klawiatura i Mysz |

| 8. | Monitor Iiyama E2083HSD-B1 19.5inch, TN, HD+, DVI, głośniki |

| 9. | Microsoft OEM Win Home 10 64Bit Polish 1pk DVD |

W celu zabezpieczenia komputerów w sieci lokalnej przed nieautoryzowanym dostępem oraz atakami typu DoS, konieczne jest zainstalowanie i skonfigurowanie

Jakie zakresy adresów IPv4 mogą być używane jako adresy prywatne w lokalnej sieci?

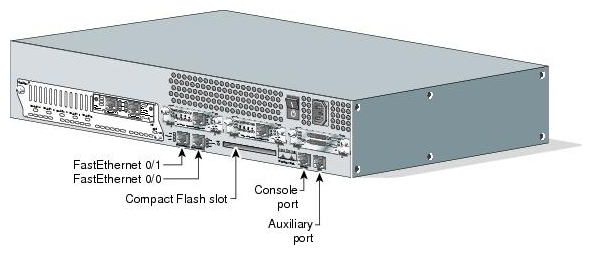

Urządzenie sieciowe, które widoczna jest na ilustracji, to

Jakie urządzenie wskazujące działa na podstawie zmian pojemności elektrycznej?

NAT64 (Network Address Translation 64) to proces, który dokonuje mapowania adresów

Który z parametrów należy użyć w poleceniu netstat, aby uzyskać statystyki interfejsu sieciowego dotyczące liczby przesłanych oraz odebranych bajtów i pakietów?

Za co odpowiada protokół DNS?

W architekturze sieci lokalnych opartej na modelu klient - serwer

Wskaż złącze, które nie jest stosowane w zasilaczach ATX?

Określ adres sieci, do której przypisany jest host o adresie 172.16.0.123/27?

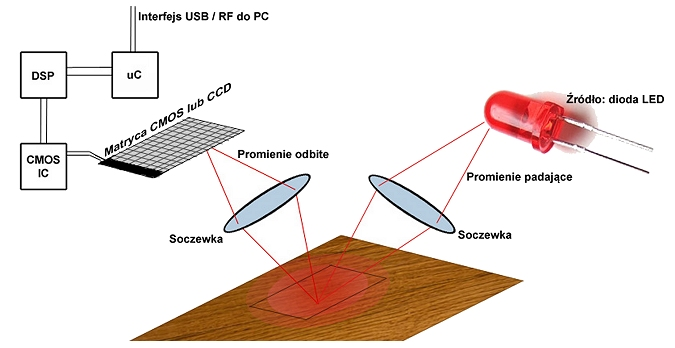

Diody LED RGB pełnią funkcję źródła światła w skanerach

Wydruk z drukarki igłowej realizowany jest z zastosowaniem zestawu stalowych igieł w liczbie

Na ilustracji zaprezentowano końcówkę wkrętaka typu

W systemie Linux komenda cd ~ pozwala na

Do jakiej warstwy modelu ISO/OSI odnosi się segmentacja danych, komunikacja w trybie połączeniowym przy użyciu protokołu TCP oraz komunikacja w trybie bezpołączeniowym z protokołem UDP?

Tryb działania portu równoległego, oparty na magistrali ISA, pozwalający na transfer danych do 2.4 MB/s, przeznaczony dla skanerów i urządzeń wielofunkcyjnych, to

Termin "10 W" w dokumentacji technicznej dotyczącej głośnika komputerowego wskazuje na jego

Zaproponowany fragment ustawień zapory sieciowej umożliwia przesył danych przy użyciu protokołów ```iptables -A INPUT --protocol tcp --dport 443 -j ACCEPT iptables -A INPUT --protocol tcp --dport 143 -j ACCEPT iptables -A OUTPUT --protocol tcp --dport 443 -j ACCEPT iptables -A OUTPUT --protocol tcp --dport 143 -j ACCEPT```

Który standard z rodziny IEEE 802 odnosi się do sieci bezprzewodowych, zwanych Wireless LAN?

Termin określający zdolność do rozbudowy sieci to

Która z grup w systemie Windows Serwer dysponuje najmniejszymi uprawnieniami?

GRUB, LILO, NTLDR to

Ile minimalnie pamięci RAM powinien mieć komputer, aby możliwe było uruchomienie 32-bitowego systemu operacyjnego Windows 7 w trybie graficznym?

Jaką maksymalną prędkość transferu danych umożliwia interfejs USB 3.0?

Do wykonywania spawów włókien światłowodowych nie jest konieczne:

Aby zredukować kluczowe zagrożenia związane z bezpieczeństwem podczas pracy na komputerze podłączonym do sieci Internet, należy przede wszystkim

Aby zwolnić adres IP przypisany do konkretnej karty sieciowej w systemie Windows, należy wykorzystać polecenie systemowe

Jaką usługę powinno się aktywować na ruterze, aby każda stacja robocza mogła wymieniać pakiety z siecią Internet, gdy dostępnych jest 5 adresów publicznych oraz 18 stacji roboczych?

Które z poniższych poleceń w Windows wyświetla adresy IP interfejsów sieciowych?

ipconfig w systemie Windows jest podstawowym narzędziem wykorzystywanym do wyświetlania konfiguracji sieciowej urządzenia. To polecenie pozwala użytkownikowi uzyskać szczegółowe informacje o adresach IP przypisanych do różnych interfejsów sieciowych na komputerze. Dzięki opcji ipconfig, można zobaczyć zarówno adresy IPv4, jak i IPv6, a także inne istotne elementy konfiguracji sieci, takie jak maska podsieci czy brama domyślna. Jest to niezwykle przydatne narzędzie dla administratorów systemów, którzy zarządzają sieciami komputerowymi, ponieważ umożliwia szybką weryfikację czy interfejsy sieciowe są poprawnie skonfigurowane i działają zgodnie z oczekiwaniami. Dodatkowo, korzystając z opcji takich jak ipconfig /all, można uzyskać jeszcze bardziej szczegółowe informacje, w tym dane dotyczące DHCP czy serwerów DNS. Polecenie to jest zgodne ze standardowymi praktykami administracyjnymi i jest często wykorzystywane w diagnostyce problemów sieciowych, co czyni je nieocenionym narzędziem w arsenale każdego specjalisty IT.Licencja Windows OEM nie zezwala na wymianę

Zaprezentowany diagram ilustruje zasadę funkcjonowania

Jak nazywa się urządzenie wskazujące, które współpracuje z monitorami CRT i ma końcówkę z elementem światłoczułym, a jego dotknięcie ekranu monitora wysyła sygnał do komputera, co pozwala na określenie pozycji kursora?

W przedsiębiorstwie zastosowano adres klasy B do podziału na 100 podsieci, z maksymalnie 510 dostępnymi adresami IP w każdej z nich. Jaka maska została użyta do utworzenia tych podsieci?