Pytanie 1

W MS SQL Server rola predefiniowana o nazwie dbcreator umożliwia użytkownikowi

Wynik: 18/40 punktów (45,0%)

Wymagane minimum: 20 punktów (50%)

W MS SQL Server rola predefiniowana o nazwie dbcreator umożliwia użytkownikowi

Czym jest DBMS?

W relacyjnym modelu baz danych, termin krotka odnosi się do

Wskaźnik HTML, który umożliwia oznaczenie tekstu jako błędnego lub nieodpowiedniego poprzez jego przekreślenie, to jaki?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

W programowaniu obiektowym proces, dzięki któremu klasa podrzędna może wykorzystywać metody z klasy nadrzędnej, określa się mianem

W przedstawionym kodzie HTML ukazany styl CSS to styl<p style="text-align: center;"><p style="color: red;">To jest przykładowy akapit.</p></p>

Testy związane ze skalowalnością aplikacji mają na celu zweryfikowanie, czy program

Plik konfiguracyjny, który umożliwia ustalenie parametrów PHP dla całego serwera, to

Lokalny System Zarządzania Bazą Danych (SZBD) oferuje bazę danych

W kolumnie, która pełni funkcję klucza głównego w tabeli, powinny się znajdować

Zadanie "drzewo kontekstowe" w edytorze WYSIWYG Adobe Dreamweaver jest przeznaczone do

Do stworzenia stron internetowych w sposób graficzny należy zastosować

Aby zmienić wartość atrybutu elementu opisanego w CSS przy użyciu skryptu JavaScript, należy zastosować następujący zapis

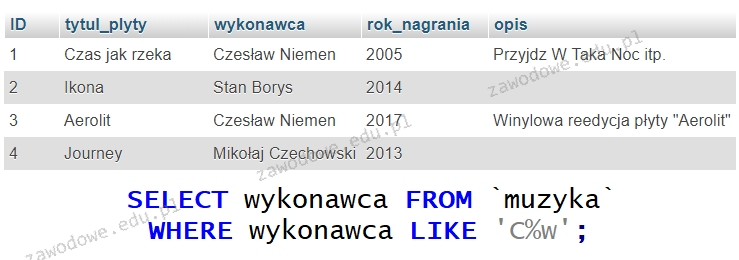

Na ilustracji przedstawiającej tabelę muzyka, zrealizowano poniższe zapytanie SQL. Jaki rezultat zwróci ta kwerenda?

Jakie polecenie należy zastosować, aby utworzyć klucz obcy na wielu kolumnach przy tworzeniu tabeli?

Po wykonaniu poniższego fragmentu kodu w języku C/C++, zmiennej o nazwie zmienna2 przypisany zostanie ```int zmienna1 = 158; int *zmienna2 = &zmienna1;```

Który z wartości atrybutu background-attachment w CSS powinien być użyty, aby tło strony pozostało nieruchome w stosunku do okna przeglądarki?

Jaką funkcję w edytorze grafiki rastrowej trzeba wykorzystać, żeby przygotować rysunek do publikacji na stronie tak, aby widoczne było jedynie to, co znajduje się w obrębie ramki?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Baza danych obejmuje tabelę artykuły, w której znajdują się pola: nazwa, typ, producent, cena. Jakie polecenie należy użyć, aby uzyskać wszystkie nazwy artykułów o typie pralka, których cena wynosi pomiędzy 1 000 PLN a 1 500 PLN?

Brak odpowiedzi na to pytanie.

Jakie polecenie pozwala na zwiększenie wartości o jeden w polu RokStudiów w tabeli Studenci dla tych studentów, którzy są na roku 1÷4?

Brak odpowiedzi na to pytanie.

Dostępna jest tabela zatytułowana wycieczki, zawierająca kolumny nazwa, cena oraz miejsca (jako liczba dostępnych miejsc). Aby wyświetlić jedynie nazwy wycieczek, których cena jest poniżej 2000 złotych oraz posiadają co najmniej cztery dostępne miejsca, należy zastosować zapytanie

Brak odpowiedzi na to pytanie.

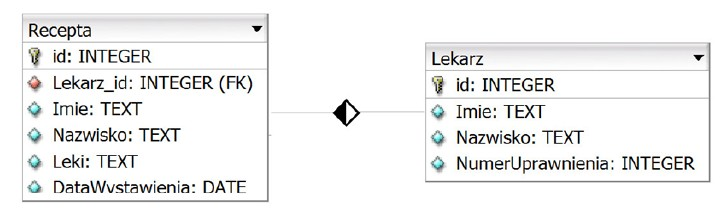

W tabeli Recepta, kolumny Imie i Nazwisko odnoszą się do pacjenta, na którego wystawiona jest recepta. Jaką kwerendę należy wykorzystać, aby dla każdej recepty uzyskać datę jej wystawienia oraz imię i nazwisko lekarza, który ją wystawił?

Brak odpowiedzi na to pytanie.

Błędy w interpretacji kodu PHP są rejestrowane

Brak odpowiedzi na to pytanie.

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Przed przystąpieniem do tworzenia kopii zapasowej bazy danych, aby była ona poprawna i zdatna do późniejszego przywrócenia, konieczne jest sprawdzenie

Brak odpowiedzi na to pytanie.

Wskaż PRAWIDŁOWE stwierdzenie dotyczące polecenia: CREATE TABLE IF NOT EXISTS ADRES(ulica VARCHAR(70) CHARACTER SET utf8);

Brak odpowiedzi na to pytanie.

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Jaką szerokość przeznaczono dla treści strony według podanej definicji CSS? ```body { border: 2px; height: 600px; width: 560px; }```

Brak odpowiedzi na to pytanie.

W języku SQL po wykonaniu poniższego zapytania zostanie

Brak odpowiedzi na to pytanie.

W pokazanym fragmencie zapytania w języku SQL, polecenie SELECT ma na celu uzyskanie wyników z komendy SELECT COUNT(wartosc) FROM....?

Brak odpowiedzi na to pytanie.

Tabela o nazwie naprawy posiada kolumny klient oraz czyNaprawione. W celu usunięcia rekordów, w których wartość pola czyNaprawione wynosi prawda, należy użyć komendy

Brak odpowiedzi na to pytanie.

Jakie mechanizmy są kluczowe dla Systemu Zarządzania Bazą Danych?

Brak odpowiedzi na to pytanie.

Kolorem, który ma odcień niebieski, jest kolor

Brak odpowiedzi na to pytanie.

Zapytanie: SELECT imie, pesel, wiek FROM dane WHERE wiek IN (18,30) spowoduje zwrócenie:

Brak odpowiedzi na to pytanie.

Który język programowania powinien być wykorzystany do stworzenia skryptu działającego po stronie klienta w przeglądarce internetowej?

Brak odpowiedzi na to pytanie.

Jak należy skonstruować zapytanie przy pomocy polecenia SELECT, aby wyświetlić unikalne nazwiska osób zamieszkujących osiedle?

Brak odpowiedzi na to pytanie.

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

W MS SQL Server instrukcja RESTORE DATABASE jest używana do

Brak odpowiedzi na to pytanie.