Pytanie 1

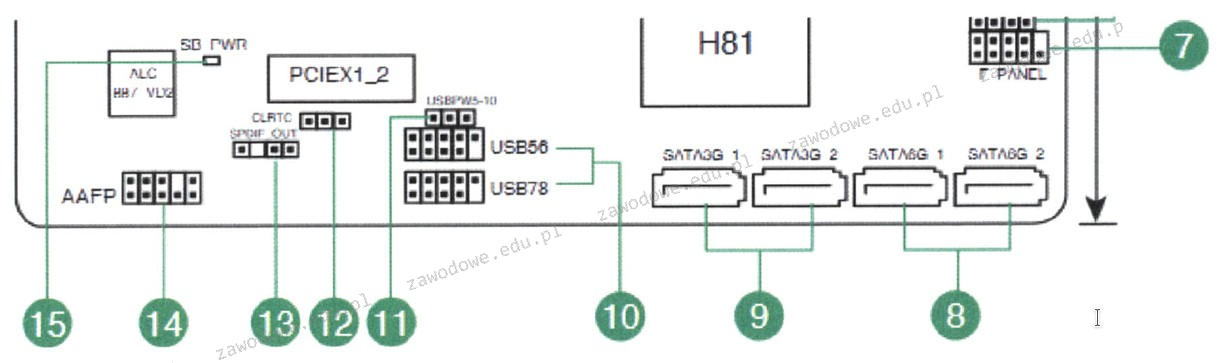

Na diagramie płyty głównej, który znajduje się w dokumentacji laptopa, złącza oznaczone numerami 8 i 9 to

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Na diagramie płyty głównej, który znajduje się w dokumentacji laptopa, złącza oznaczone numerami 8 i 9 to

Interfejs SLI (ang. Scalable Link Interface) jest używany do łączenia

Która z poniższych opcji nie jest wykorzystywana do zdalnego zarządzania stacjami roboczymi?

Jakie oprogramowanie służy do sprawdzania sterowników w systemie Windows?

W systemie Windows 7 narzędzie linii poleceń Cipher.exe jest wykorzystywane do

Który z symboli wskazuje na zastrzeżenie praw autorskich?

W trakcie normalnego funkcjonowania systemu operacyjnego w laptopie zjawia się informacja o potrzebie sformatowania wewnętrznego dysku twardego. Co to oznacza?

Zainstalowanie serwera WWW w środowisku Windows Server zapewnia rola

Poprzez użycie opisanego urządzenia możliwe jest wykonanie diagnostyki działania

Recykling można zdefiniować jako

Ile podsieci tworzą komputery z adresami: 192.168.5.12/25, 192.168.5.50/25, 192.168.5.200/25, 192.158.5.250/25?

Aby zapewnić użytkownikom Active Directory możliwość logowania i korzystania z zasobów tej usługi w sytuacji awarii kontrolera domeny, trzeba

Okablowanie wertykalne w sieci strukturalnej łączy

Jaki protokół komunikacyjny jest używany do przesyłania plików w modelu klient-serwer oraz może funkcjonować w dwóch trybach: aktywnym i pasywnym?

Jakie znaczenie ma zaprezentowany symbol graficzny?

Kontrola pasma (ang. bandwidth control) w switchu to funkcjonalność

Zestaw narzędzi niezbędnych do instalacji okablowania miedzianego typu "skrętka" w lokalnej sieci powinien obejmować

Jaka jest binarna reprezentacja adresu IP 192.168.1.12?

Jakie urządzenie pozwala na połączenie lokalnej sieci komputerowej z Internetem?

Aby komputery mogły udostępniać swoje zasoby w sieci, muszą mieć przypisane różne

Jakie miejsce nie jest zalecane do przechowywania kopii zapasowej danych z dysku twardego komputera?

Która usługa pozwala na zdalne zainstalowanie systemu operacyjnego?

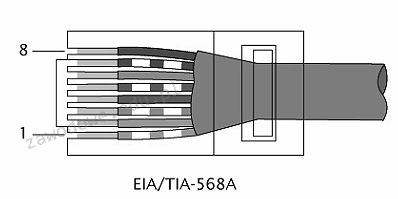

W technologii Ethernet 100BaseTX do przesyłania danych wykorzystywane są żyły kabla UTP podłączone do pinów

Cechą charakterystyczną transmisji za pomocą interfejsu równoległego synchronicznego jest to, że

Podstawowym zadaniem mechanizmu Plug and Play jest

Jakie jest oznaczenie sieci, w której funkcjonuje host o IP 10.10.10.6 klasy A?

W specyfikacji procesora można znaleźć informację: "Procesor 32bitowy". Co to oznacza?

W protokole IPv4 adres broadcastowy, zapisany w formacie binarnym, bez podziału na podsieci, w sekcji przeznaczonej dla hosta zawiera

Wynikiem dodawania dwóch liczb binarnych 1101011 oraz 1001001 jest liczba w systemie dziesiętnym

Która z usług musi być aktywna na ruterze, aby mógł on modyfikować adresy IP źródłowe oraz docelowe podczas przekazywania pakietów pomiędzy różnymi sieciami?

W systemach operacyjnych Windows system plików pozwala na ograniczenie dostępu użytkowników do określonych katalogów, plików czy dysków

Sieci lokalne o architekturze klient-serwer są definiowane przez to, że

Aby zweryfikować poprawność przebiegów oraz wartości napięć w układzie urządzenia elektronicznego, można zastosować

Jakość skanowania można poprawić poprzez zmianę

W systemie dziesiętnym liczba 110011(2) przedstawia się jako

Urządzenie ADSL wykorzystuje się do nawiązania połączenia

Wydanie komendy chmod 400 nazwa_pliku w systemie Linux spowoduje, że właściciel pliku

Aby przywrócić dane, które zostały usunięte dzięki kombinacji klawiszy Shift+Delete, trzeba

Adres IP (ang. Internet Protocol Address) to

Jakie urządzenie sieciowe funkcjonuje w warstwie fizycznej modelu ISO/OSI, transmitując sygnał z jednego portu do wszystkich pozostałych portów?