Pytanie 1

Aby umożliwić wymianę informacji pomiędzy sieciami VLAN, wykorzystuje się

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Aby umożliwić wymianę informacji pomiędzy sieciami VLAN, wykorzystuje się

Medium transmisyjne, które jest odporne na zakłócenia elektromagnetyczne i atmosferyczne, to

Wykonanie polecenia net localgroup w systemie Windows spowoduje

Niekorzystną właściwością macierzy RAID 0 jest

Które z poniższych twierdzeń na temat protokołu DHCP jest poprawne?

Kondygnacyjny punkt dystrybucyjny jest połączony za pomocą poziomego okablowania z

Aby sprawdzić minimalny czas ważności hasła w systemie Windows, stosuje się polecenie

Jaki będzie rezultat odejmowania dwóch liczb zapisanych w systemie heksadecymalnym 60Ah - 3BFh?

Brak odpowiedzi na to pytanie.

Zgodnie z podanym cennikiem, przeciętny koszt zakupu wyposażenia stanowiska komputerowego wynosi:

| Nazwa sprzętu | Cena minimalna | Cena maksymalna |

|---|---|---|

| Jednostka centralna | 1300,00 zł | 4550,00 zł |

| Monitor | 650,00 zł | 2000,00 zł |

| Klawiatura | 28,00 zł | 100,00 zł |

| Myszka | 22,00 zł | 50,00 zł |

Jakie elementy wspierają okablowanie pionowe w sieci LAN?

W systemie Linux komenda, która pozwala na wyświetlenie informacji o aktywnych procesach, to

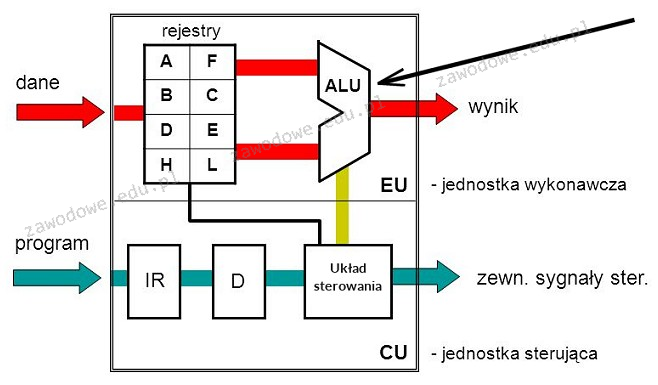

Na diagramie mikroprocesora blok wskazany strzałką pełni rolę

Brak odpowiedzi na to pytanie.

Wskaż najkorzystniejszą trasę sumaryczną dla podsieci IPv4?

| 10.10.168.0/23 |

| 10.10.170.0/23 |

| 10.10.172.0/23 |

| 10.10.174.0/24 |

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie Linux pozwala na zarządzanie uprawnieniami do plików oraz katalogów?

Jakie polecenie powinien zastosować użytkownik systemu Linux, aby wydobyć zawartość archiwum o nazwie dane.tar?

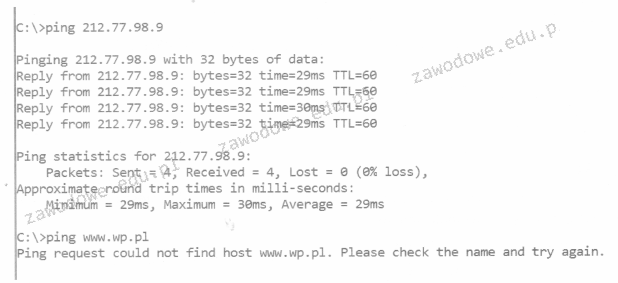

Jaki jest powód sytuacji widocznej na przedstawionym zrzucie ekranu, mając na uwadze adres IP serwera, na którym umieszczona jest domena www.wp.pl, wynoszący 212.77.98.9?

Narzędzie używane do przechwytywania oraz analizy danych przesyłanych w sieci, to

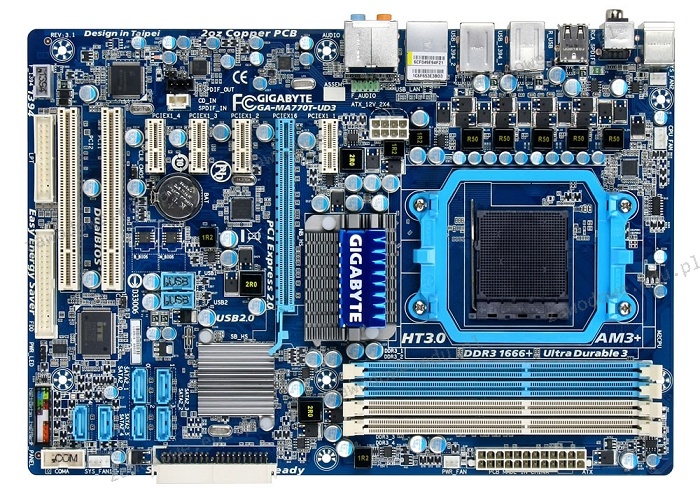

Do pokazanej na diagramie płyty głównej nie można podłączyć urządzenia, które korzysta z interfejsu

Brak odpowiedzi na to pytanie.

Jaką szerokość ma magistrala pamięci DDR SDRAM?

Aby zwiększyć bezpieczeństwo prywatnych danych podczas przeglądania stron WWW, zaleca się dezaktywację w ustawieniach przeglądarki

Polecenie uname -s w systemie Linux służy do identyfikacji

Jakie narzędzie w systemie Windows Server umożliwia zarządzanie zasadami grupy?

Jaką maksymalną prędkość przesyłania danych osiągają urządzenia zgodne ze standardem 802.11g?

Do zarządzania przydziałami przestrzeni dyskowej w systemach Windows 7 oraz Windows 8 wykorzystywane jest narzędzie

Jak nazywa się protokół, który pozwala na ściąganie wiadomości e-mail z serwera?

Jak będzie wyglądać liczba 29A16 w systemie binarnym?

Brak odpowiedzi na to pytanie.

Jaki rezultat uzyskamy po wykonaniu odejmowania dwóch liczb heksadecymalnych 60A (h) - 3BF (h)?

Brak odpowiedzi na to pytanie.

Komunikat "BIOS checksum error" pojawiający się podczas uruchamiania komputera zazwyczaj wskazuje na

Urządzenie przedstawione na rysunku

W systemie operacyjnym Fedora foldery domowe użytkowników znajdują się w folderze

Jakie jest nominalne wyjście mocy (ciągłe) zasilacza o parametrach przedstawionych w tabeli?

| Napięcie wyjściowe | +5 V | +3.3 V | +12 V1 | +12 V2 | -12 V | +5 VSB |

|---|---|---|---|---|---|---|

| Prąd wyjściowy | 18,0 A | 22,0 A | 18,0 A | 17,0 A | 0,3 A | 2,5 A |

| Moc wyjściowa | 120 W | 336 W | 3,6 W | 12,5 W |

Brak odpowiedzi na to pytanie.

Jakie adresy mieszczą się w zakresie klasy C?

Ile par kabli w standardzie 100Base-TX jest używanych do transmisji danych w obie strony?

Użytkownik systemu Windows doświadcza problemów z niewystarczającą pamięcią wirtualną. Jak można temu zaradzić?

Wskaź protokół działający w warstwie aplikacji, który umożliwia odbieranie wiadomości e-mail, a w pierwszym etapie pobiera jedynie nagłówki wiadomości, podczas gdy pobranie ich treści oraz załączników następuje dopiero po otwarciu wiadomości.

Brak odpowiedzi na to pytanie.

Okablowanie pionowe w sieci strukturalnej łączy jakie elementy?

Podczas skanowania reprodukcji obrazu z magazynu, na skanie obrazu ukazały się regularne wzory, zwane morą. Jakiej funkcji skanera należy użyć, aby usunąć te wzory?

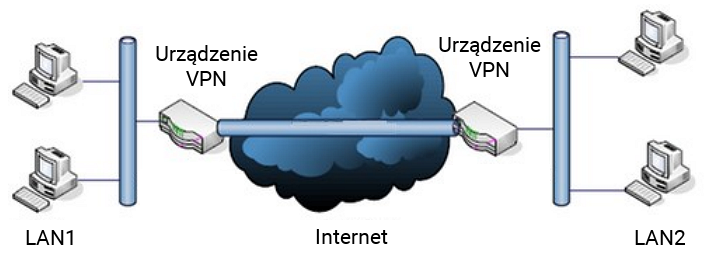

Schemat ilustruje sposób funkcjonowania sieci VPN noszącej nazwę

Brak odpowiedzi na to pytanie.

Który z elementów szafy krosowniczej został pokazany na ilustracji?

W systemie Linux, jak można znaleźć wszystkie pliki z rozszerzeniem txt, które znajdują się w katalogu /home/user i rozpoczynają się na literę a, b lub c?

Brak odpowiedzi na to pytanie.